Kali——渗透平台工具概述

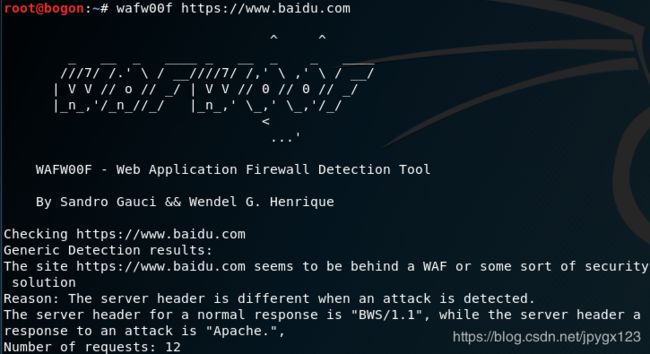

Waf识别工具:

wafw00f [url] :比如 wafw00f https://www.baidu.com通过特征码识别的形式尝试识别服务端部署的waf包括云waf

扫描工具:

Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus作为扫描该机构电脑系统的软件。

软件特色:

- 提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。

- 不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上摇控,进行系统的漏洞分析扫描。

- 其运作效能能随着系统的资源而自行调整。如果将主机加入更多的资源(例如加快CPU速度或增加内存大小),其效率表现可因为丰富资源而提高。

- 可自行定义插件(Plug-in)

- NASL(Nessus Attack Scripting Language)是由Tenable所开发出的语言,用来写入Nessus的安全测试选项。

- 完整支持SSL(Secure Socket Layer)。

- 自从1998年开发至今已谕十年,故为一架构成熟的软件。

服务器负载均衡探测:

定义:当大型网站服务器面临大量的用户同时访问时,将请求分散到整个服务器集群进行处理,避免造成阻塞。

存在形式:

- 基于DNS——一个域名对应多个ip,对不同的请求解析到不同的ip上

- 基于ip——修改请求的目标ip使信息被转发至服务器集群

- 基于反向代理——将请求反向代理至不同ip

- 基于mac——修改请求的目标mac地址,将请求转发至服务器集群

CDN

定义:是一种网络构建模式,在用户访问网站时,利用全局负载技术将用户的访问指向距离最近的工作正常的缓存服务器上,由缓存服务器直接响应用户请求。

结果:达到了负载均衡的效果。

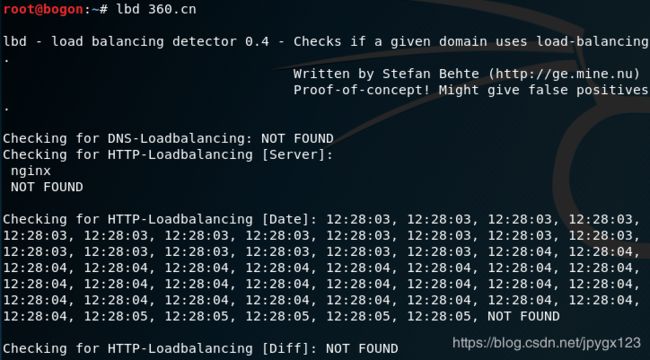

探测工具:lbd

lbd(load balancing detector,负载平衡检测器):检测给定的域是否使用DNS和/或HTTP负载平衡

典型使用:1bd [url]

两种类型:基于DNS和不基于DNS

不基于DNS的三种判断方式:

- 基于服务器类型——看返回头中的Server字段是否存在不同

- 基于服务器时间戳——看响应时间戳是否是按顺序出现

- 例如:lbd 360.cn

lbd:

检测给定的域是否使用DNS和/或HTTP负载平衡

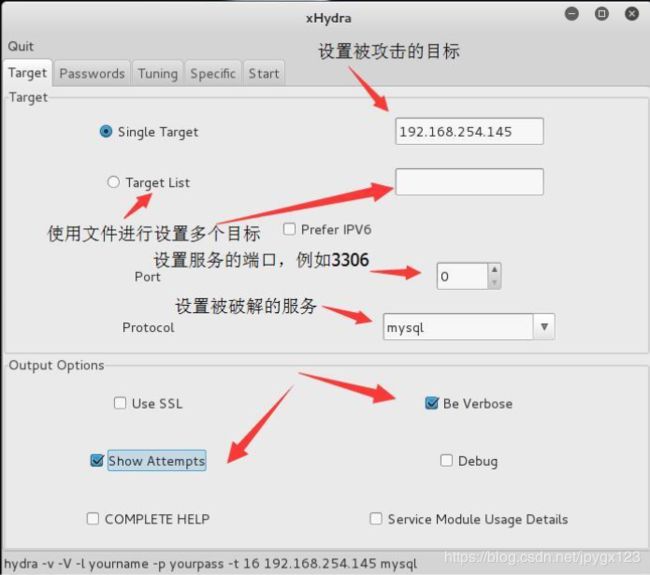

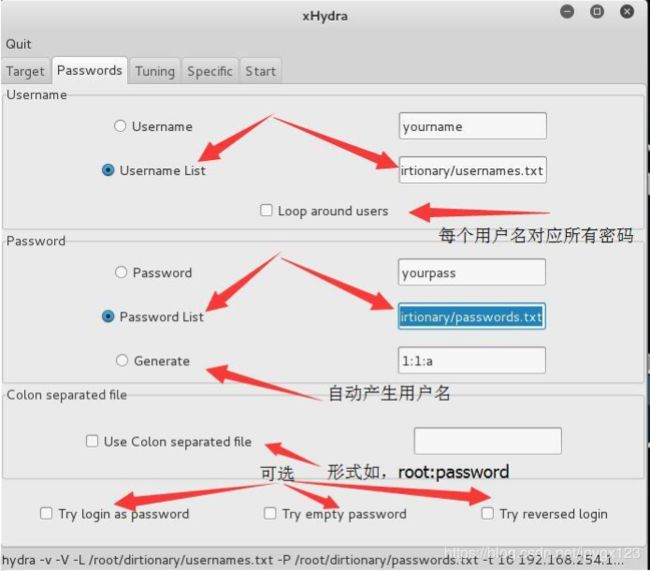

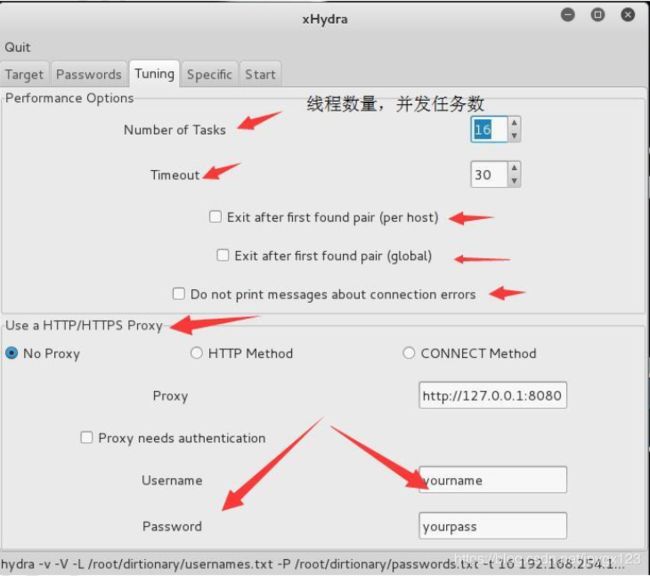

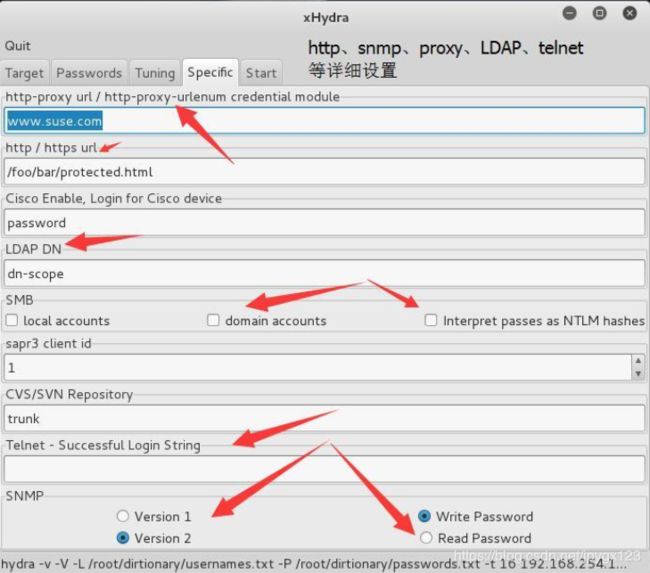

暴力破解工具:Hydra:

hydra(九头蛇)是一个暴力破解工具,可运行在任意平台之上,可爆破多达20多种协议的口令。

xhydra是hydra的图形化版本。

参数详解:

-R 根据上一次进度继续破解

-s 使用SSL协议连接

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-l username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vW 显示详细过程

server 目标IPservice 指定服务名(telnet ftp pop3mssqlmysqlssh ssh2.....)

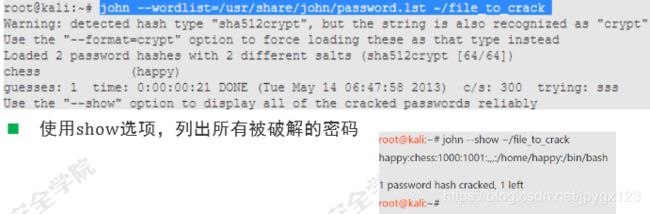

John:

John the ripper是一款大受欢迎的、基于字典的一个UNIX密码破解工具

它使用内容全是密码的单词表,然后使用单词表中的每一个密码,试图破解某个特定的密码散列。换句话说,它又叫蛮力密码破解,这是一种最基本的密码破解方式。

John the Ripper的四种破解模式

- 「字典]破解模式:这在John所支援的破解模式中是最简单的一种,告诉John字典在哪,让它可以取出破解。可以使用字词变化功能,来让这些规则自动的套用在每个读入的单字中,以增加破解的机率。

- 「简单]破解模式:专门针对「使用帐号当作密码」的弱口令所设计的;并且使用多种字词变化的规则增加破解的机率。如帐号[john],它会尝试用[john」、Tjohn0]、[njohJ、[john].….等规则变化来尝试。

- 「增强]破解模式:是John里面功能最强大的破解模式,它会自动尝试所有可能的字元组合,然后当作密码来破解。所需要的时间非常冗长,John才会定义一些「字元频率表](character frequencytables)来帮助破解。简言之是「暴力法」,把所有可能的密码组合都测试一次.

- 「外挂模组]破解模式:让使用者自己的程序产生出一些单字,然后在John里面来使用。

参数:-single使用简单破解模式解密

范例:john-single passwd

参数:-wordfile:[字典名]-stdin

说明:使用字典破解模式解密,由字典档内读取单字来破解;可加上-stdin参数,代表由键盘输入单字来破解。

范例:john-wordfile:bigdict.dic passwd参数:

参数:-rules开启字词规则变化功能

范例:john-wordfile:bigdict.dic-rules passw

参数:-show显示已经破解出的密码

nmap

Nmap是Linux下的网络扫描和嗅探工具包,是目前为止最广为使用的国外端口扫描工具之一,系统管理员和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供的服务等信息。

Nmap家族主要包括:

- ZenMap-Nmap的图形界面版

- Ncat:基于netcat,并扩展了一些功能,如ncat链、SSL支持、二进制

- Ncrack:测试已部署的认证系统和密码强度,支持常用协议

- Ndiff:用于网络基线测试,对比Nmap扫描结果之间的差异

- Nping:允许将自己构造的数据包整合在扫描过程中,并对原始数据进行操控

Nmap的优点:

- 多种多样的参数,丰富的脚本库,满足用户的个人定制需求,其中脚本库还提供了很多强大的功能任你选择

- 强大的可移植性,基本上能在所有的主流系统上运行,而且代码是开源的

- 详细的文档说明,和强大的社区团队进行支持,方面新人上手

主要功能:

- 主机发现

- 端口扫描

- 版本侦测

- 操作系统探测

主机发现就是发现所要扫描的主机是否正在运行的状态。(这里我扫描的是我的本机)

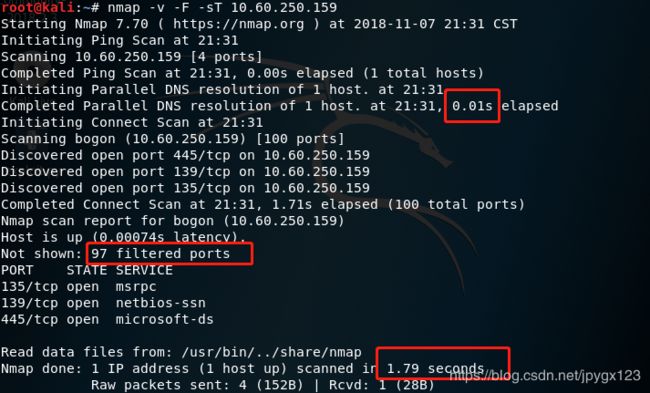

命令:nmap -F -sT -v 10.60.250.159

-F:扫描100个最有可能开放的端口 -v 获取扫描的信息 -sT:采用的是TCP扫描 不写也是可以的,默认采用的就是TCP扫描

由图我们可以发现:

- 对URL进行解析花了0.01秒

- 总共运行1.79秒

- 有97个端口被屏蔽了,也就是说明了网站的防火墙是开启的,因为没有开启防火墙是不会对端口进行屏蔽的。

端口一般有以下几种状态:

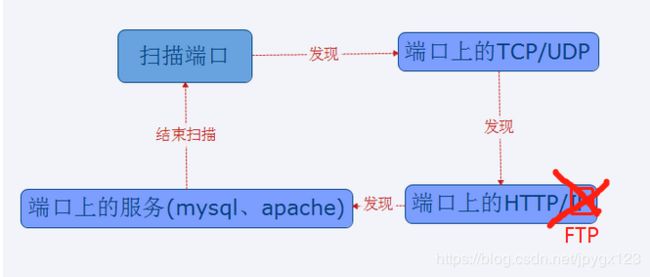

对于黑客和安全人员来说,主要流程是这样的:

具体看另一篇