- HWS-CTF-第七期山大站-inverse

看星猩的柴狗

HWS-CTF-第七期山大站java服务器开发语言

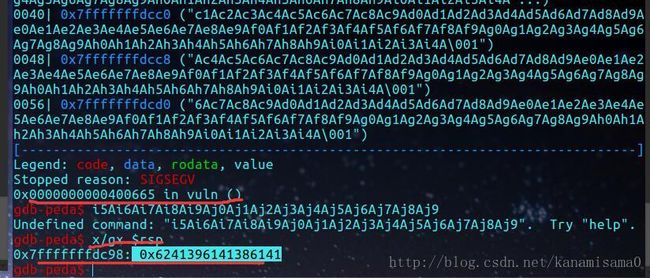

文章目录inversemainworkread_intread_n思路onegadgetexp第一次真正意义上独立在比赛中做出题目来了,距离真正意义接触CTF-PWN差不多正好两个月。但由于不知道靶场要自己开而且端口每次自己打开会改,交flag稍微晚了些(我太菜了)inversemainwork这里很明显发现符号转换的bug,即nbytes对应有符号数为-1时可以造成溢出read_int将输入的字

- CTF-PWN中patchelf更换libc和ld的完整详细过程

看星猩的柴狗

CTF-PWN-前置网络安全安全系统安全学习

查看当前链接ldd可执行文件名第一行不用管第二行是libcl,ibc是C语言标准函数库,第三行是ld,ld是动态链接器查看当前的libc和ld的版本查看正确的的libc和ld对应的版本为2.31-0ubuntu9.9,与当前不符合在glibc-all-in-one下载对应版本或相近的查看是否有对应版本下载patchelf修改libc和ldpatchelf--set-interpreter新的ld文

- 从零开始搭建Ubuntu CTF-pwn环境

C0Lin

PWN学习笔记学习pwn安全

最近因为学校考试所以没怎么看pwn,但是中间虚拟机崩掉过,问题还挺严重。前几天发现能正常打开了,但是一用gdb就会出现下面让人窒息的提醒:怎么调都不知道是怎么回事,很奇怪的是只有在开gdb的时候才会弹出这个错误,其他都是正常的。问过师傅时候无奈只能放弃这个与我并肩作战这么长时间的ubuntu20.04,重装一个虚拟机。一不做二不休,干脆就将整个过程记录下来,便于日后查询。(最后有本人的CTF学习路

- pwnable.tw之hacknote

Kdongdong

ctfpwnuafmalloc

uaf漏洞产生的主要原因是释放了一个堆块后,并没有将该指针置为NULL,这样导致该指针处于悬空的状态(有的地方翻译为迷途指针),同样被释放的内存如果被恶意构造数据,就有可能会被利用。再怎么表述起始还不如真的拿一道题自己调自己看内存看堆状态来的好理解。这也是我觉得ctf-pwn的意义所在,可以把一些漏洞抽象出来以题的形式,作为学习这方面的一个抓手。此篇尽量做的细致基础,但仍然假设读者已经初步了解ua

- 【Github链接失败】不使用github的CTF-Pwn环境部署(ubuntu 18.04)

N1c3wn

系统安全pythonc++网络安全

前言在IT界,或者说所有涉及到软件编程的工作岗位的人,估计都知道GitHub的大名。GitHub是世界顶级开发者的聚集地,在这里几乎可以找到任何想要的东西。上面分享有许多优秀、著名的开源项目,在遵守其License的前提下,我们可以免费使用、下载这些开源项目。这也是GitHub最为吸引人的地方。它是程序员们的天堂~大部分地区都是能上github的,但是作者上学的地方很多知识或技术网站都访问不了,谷

- CTF-PWN学习-为缺少指导的同学而生

予我心安A3

CTF学习网络安全CTF比赛CTF-PWN入门PWN

更新公告:2023-7-5晚上21:12已更新,对内容做了些调整。调整如下:添加解题步骤描述添加专业名词描述博主也是个PWN的入门者。PWN的入门不可能是无痛的。能做到的只是减少一点初学者的痛苦。这篇博客会长期维护,也会越来越好。PWN是什么CTF中PWN题型通常会直接给定一个已经编译好的二进制程序,然后参赛选手通过对二进制程序进行逆向分析和调试来找到利用漏洞,并编写利用代码发送playload,

- CTF-PWN笔记(二)-- 格式化字符串漏洞

Chiaki_0ff

CTF-PWN网络安全网络安全

文章目录漏洞介绍格式化字符串的格式漏洞原理及利用例题漏洞介绍格式化字符串(英语:formatstring)是一些程序设计语言的输入/输出库中能将字符串参数转换为另一种形式输出的函数。例如C、C++等程序设计语言的printf类函数,其中的转换说明(conversionspecification)用于把随后对应的0个或多个函数参数转换为相应的格式输出;格式化字符串中转换说明以外的其它字符原样输出。格

- CTF-PWN环境搭建

L1nYuan

网络安全

CTF-PWN环境搭建注:此次环境搭建使用的系统是最新版kali2022,从官网下载直接导入虚拟机,按下图操作即可,不会出什么问题这里使用的默认的kali官方源,如有需要也可以换,不过我这里测试的是默认源,没有出一点问题kalihttps://www.kali.org/get-kali/#kali-virtual-machinesGDBkali2022默认是不带gdb的,需要安装sudoaptup

- CTF-pwn入门–基础环境安装

Aurora_Mengzc

c语言pythonubuntu

pwn的入门–环境安装:虚拟机安装–Linux–ubuntu:PWN的题大多数是在Linux上打,先安装一个Ubuntu是成为pwn手的开始。VMwareWorkstationPro:VMwareWorkstationPro官网Ubuntu镜像网站:Ubuntu镜像网站Ubuntu官网:Ubuntu官网pwn环境搭建:#换源先备份一下自带的源,以防以后再用cp/etc/apt/sources.li

- CTF-PWN笔记(一)-- 栈溢出 之 基础ROP

Chiaki_0ff

网络安全python网络安全

文章目录栈linux内存布局原理文件保护机制CanaryNX(DEP)PIE(ASLR)RELROROPret2txtret2shellcoderet2syscallret2libc栈栈是一种典型的后进先出(LastinFirstOut)的数据结构,其操作主要有压栈(push)与出栈(pop)两种操作,如下图所示(维基百科)。两种操作都操作栈顶,当然,它也有栈底。高级语言在运行时都会被转换为汇编程

- Shellcode的生成和利用

Fasthand_

CTFPwn信息安全

构造shellcode是CTF-PWN和渗透当中经常需要进行的一项活动,有合适熟练的构造shellcode的方法途径,可以使得pwn的过程更加流畅和舒服。下面列出了几种shellcode的获得方法,与各位交流分享。法一LibcSearcher与one_gadget特点:安装简单,好理解,构造思路清晰。frompwnimport*#pwntool生成shellcodeshellcode=asm(sh

- CTF-pwn 2014-stkof writeup

Vicl1fe

pwn

题目链接:Github参考链接:传送门堆的一些基础这里就不再介绍了,网上有很多,也可以加qq群一起讨论:946220807准备开始正文读懂题目拿到题目,开启我们的IDA查看伪代码。运行程序并没有使用帮助,只能自己慢慢琢磨了。可以看到输入不同的数字对应不同的函数(ida不同函数名可能也不同),共4个函数:fill():这个函数用来向分配的空间填充数据。free_chunk():用来释放malloc分

- ctf-pwn的一些小技巧

钞sir

Pwn

当我们在写exp的时候有些需要去复制粘贴某些函数在plt表,got表的地址,或者找ROP的地址,有些时候复制粘贴不方便且不方便阅读,这样时候我们就可以用pwntools中提供的一些函数;以32位程序的exp为例:ROPgadget:0x0804872f:popebp;ret0x0804872c:popebx;popesi;popedi;popebp;ret0x0804843d:popebx;ret

- linux笔记 CTF-pwn环境搭建

我也不知道起什么名字呐

ctf小白成长ing#过程记录

个人博客:点击进入此文章作为linux笔记整理归纳,不定时更新此文章已不再更新,以后更新在个人博客点击进入:【linux笔记:CTF-pwn环境搭建】目录此文章作为linux笔记整理归纳,不定时更新安装Ubuntu时候语言选择默认英文将Ubuntu系统语言更换为简体中文安装VMwareToolsctf环境安装Ubuntu系统更新软件为64位系统提供32位运行环境支撑安装GDB安装peda安装pyt

- CTF-PWN相关程序素材积累

中国挑山工

CTF

PWN简介pwn,在安全领域中指的是通过二进制/系统调用等方式获得目标主机的shell。pwn是一个黑客语法的俚语词,是指攻破设备或者系统。发音类似“砰”,对黑客而言,这就是成功实施黑客攻击的声音——砰的一声,被“黑”的电脑或手机就被你操纵Linux下的pwn常用到的工具有:gdb:Linux调试中必要用到的gdb-peda:gdb方便调试的工具,类似的工具有gef,gdbinit,这些工具的安装

- CTF-Pwn入门及栈溢出原理解释

charlie_heng

”Pwn”是一个黑客语法的俚语词,是指攻破设备或者系统。发音类似“砰”,对黑客而言,这就是成功实施黑客攻击的声音——砰的一声,被“黑”的电脑或手机就被你操纵。以上是从百度百科上面抄的简介,而我个人理解的话,应该就是向目标发送特定的数据,使得其执行本来不会执行的代码,前段时间爆发的永恒之蓝等病毒其实也算得上是pwn的一种。1.准备阶段这里介绍一些在接下来的教程中用到的工具ida——交互式反汇编器专业

- CTF-PWN Noleak (unsortedbin attack+fastbin attack+malloc_hook)

SuperGate

CTF-PWN

漏洞简述[*]'/home/supergate/Desktop/Pwn/timu'Arch:amd64-64-littleRELRO:FullRELROStack:CanaryfoundNX:NXdisabledPIE:NoPIE(0x400000)RWX:HasRWXsegments发现没有开启NX保护,因此大概能猜到需要我们写入shellcode并执行。IDA打开后发现是一个典型的菜单类题目,

- re学习笔记(37)BUUCTF-re-[GUET-CTF2019]re Z3约束求解器

我也不知道起什么名字呐

ctf小白成长ing#reverse

新手一枚,如有错误(不足)请指正,谢谢!!个人博客:点击进入题目链接:[GUET-CTF2019]re题目下载:点击下载IDA64位载入大概率被加壳,使用exeinfope查看upx壳,使用官方upx脱壳脱壳后IDA64载入,shift+F12查找字符串找到关键代码查看sub_4009AE()函数典型z3约束器求解题(当然你想一个个挨个手动算的话也行……)z3安装请查看linux笔记CTF-pwn

- 入坑 CTF-PWN 之 栈溢出入门

Nevv

好久没看过pwn题目了,写一个入门的教程顺便复习了:1.安装gdb-pedagitclonehttps://github.com/longld/peda.git~/pedaecho"source~/peda/peda.py">>~/.gdbinitecho"DONE!debugyourprogramwithgdbandenjoy"2.一些比较有用的技巧printsystem直接输出__libc_

- *CTF-pwn部分题解

白红rookie_hacker

Quicksort简单的漏洞点,gets(&s)溢出。程序开了nx与canary。图中有v0=ptr+4*i。*v0=atoi(&s)ptr是我们gets能够溢出到的地方,所以有一个任意地址写的漏洞。具体可以先覆盖__stack_chk_fail的got到main,可以循环利用。然后再覆盖free_got为puts_got正好可以打印got,因为我的i为1,所以泄露的是gets。得到libc后。再

- 【CTF-PWN】TJCTF2018_RE&&PWN

Kirin_say

面向高中生的CTF,题目很简单,记录一下过程和几个脚本0x01Validator首先定义了一段字符串movdwordptr[ebp+s1],74636A74hmov[ebp+var_34],756A7B66hmov[ebp+var_30],635F3735hmov[ebp+var_2C],5F6C6C34hmov[ebp+var_28],725F336Dhmov[ebp+var_24],72337

- pwnable.tw记录之hacknote

BJChangAn

0x00漏洞简介uaf漏洞产生的主要原因是释放了一个堆块后,并没有将该指针置为NULL,这样导致该指针处于悬空的状态(有的地方翻译为迷途指针),同样被释放的内存如果被恶意构造数据,就有可能会被利用。再怎么表述起始还不如真的拿一道题自己调自己看内存看堆状态来的好理解。这也是我觉得ctf-pwn的意义所在,可以把一些漏洞抽象出来以题的形式,作为学习这方面的一个抓手。此篇尽量做的细致基础,但仍然假设读者

- 数字经济云安全共测大赛CTF-Pwn amazon、fkroman

Nevv

数字经济云安全ctfPwn1.amazonmenuintmenu(){puts("1.buy");puts("2.show");puts("3.checkout");puts("4.exit");returnprintf("Yourchoice:");}showintshow(){__int64v0;//raxsignedinti;//[rsp+Ch][rbp-4h]for(i=0;i=0&&v1

- CTF-pwn环境配置

leehaming

ctf

CTF-pwn环境配置换了一个环境,要在新电脑上配置pwn环境做题;但是无奈配置环境用了很久,为了以后不再在这上边浪费太多时间,记录一下必备的环境以及安装过程。顺便附过程中遇到的问题和理解。环境配置本机环境:windowss10+vmware+ubuntu16.04ubuntu安装这里主要是两种不同的ubuntu安装方式:1.直接引导安装程序光盘映像文件这里就是会直接将iso镜像文件加载。省却了后

- [星球大战]阿纳金的背叛

comsci

本来杰迪圣殿的长老是不同意让阿纳金接受训练的.........

但是由于政治原因,长老会妥协了...这给邪恶的力量带来了机会

所以......现代的地球联邦接受了这个教训...绝对不让某些年轻人进入学院

- 看懂它,你就可以任性的玩耍了!

aijuans

JavaScript

javascript作为前端开发的标配技能,如果不掌握好它的三大特点:1.原型 2.作用域 3. 闭包 ,又怎么可以说你学好了这门语言呢?如果标配的技能都没有撑握好,怎么可以任性的玩耍呢?怎么验证自己学好了以上三个基本点呢,我找到一段不错的代码,稍加改动,如果能够读懂它,那么你就可以任性了。

function jClass(b

- Java常用工具包 Jodd

Kai_Ge

javajodd

Jodd 是一个开源的 Java 工具集, 包含一些实用的工具类和小型框架。简单,却很强大! 写道 Jodd = Tools + IoC + MVC + DB + AOP + TX + JSON + HTML < 1.5 Mb

Jodd 被分成众多模块,按需选择,其中

工具类模块有:

jodd-core &nb

- SpringMvc下载

120153216

springMVC

@RequestMapping(value = WebUrlConstant.DOWNLOAD)

public void download(HttpServletRequest request,HttpServletResponse response,String fileName) {

OutputStream os = null;

InputStream is = null;

- Python 标准异常总结

2002wmj

python

Python标准异常总结

AssertionError 断言语句(assert)失败 AttributeError 尝试访问未知的对象属性 EOFError 用户输入文件末尾标志EOF(Ctrl+d) FloatingPointError 浮点计算错误 GeneratorExit generator.close()方法被调用的时候 ImportError 导入模块失

- SQL函数返回临时表结构的数据用于查询

357029540

SQL Server

这两天在做一个查询的SQL,这个SQL的一个条件是通过游标实现另外两张表查询出一个多条数据,这些数据都是INT类型,然后用IN条件进行查询,并且查询这两张表需要通过外部传入参数才能查询出所需数据,于是想到了用SQL函数返回值,并且也这样做了,由于是返回多条数据,所以把查询出来的INT类型值都拼接为了字符串,这时就遇到问题了,在查询SQL中因为条件是INT值,SQL函数的CAST和CONVERST都

- java 时间格式化 | 比较大小| 时区 个人笔记

7454103

javaeclipsetomcatcMyEclipse

个人总结! 不当之处多多包含!

引用 1.0 如何设置 tomcat 的时区:

位置:(catalina.bat---JAVA_OPTS 下面加上)

set JAVA_OPT

- 时间获取Clander的用法

adminjun

Clander时间

/**

* 得到几天前的时间

* @param d

* @param day

* @return

*/

public static Date getDateBefore(Date d,int day){

Calend

- JVM初探与设置

aijuans

java

JVM是Java Virtual Machine(Java虚拟机)的缩写,JVM是一种用于计算设备的规范,它是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟各种计算机功能来实现的。Java虚拟机包括一套字节码指令集、一组寄存器、一个栈、一个垃圾回收堆和一个存储方法域。 JVM屏蔽了与具体操作系统平台相关的信息,使Java程序只需生成在Java虚拟机上运行的目标代码(字节码),就可以在多种平台

- SQL中ON和WHERE的区别

avords

SQL中ON和WHERE的区别

数据库在通过连接两张或多张表来返回记录时,都会生成一张中间的临时表,然后再将这张临时表返回给用户。 www.2cto.com 在使用left jion时,on和where条件的区别如下: 1、 on条件是在生成临时表时使用的条件,它不管on中的条件是否为真,都会返回左边表中的记录。

- 说说自信

houxinyou

工作生活

自信的来源分为两种,一种是源于实力,一种源于头脑.实力是一个综合的评定,有自身的能力,能利用的资源等.比如我想去月亮上,要身体素质过硬,还要有飞船等等一系列的东西.这些都属于实力的一部分.而头脑不同,只要你头脑够简单就可以了!同样要上月亮上,你想,我一跳,1米,我多跳几下,跳个几年,应该就到了!什么?你说我会往下掉?你笨呀你!找个东西踩一下不就行了吗?

无论工作还

- WEBLOGIC事务超时设置

bijian1013

weblogicjta事务超时

系统中统计数据,由于调用统计过程,执行时间超过了weblogic设置的时间,提示如下错误:

统计数据出错!

原因:The transaction is no longer active - status: 'Rolling Back. [Reason=weblogic.transaction.internal

- 两年已过去,再看该如何快速融入新团队

bingyingao

java互联网融入架构新团队

偶得的空闲,翻到了两年前的帖子

该如何快速融入一个新团队,有所感触,就记下来,为下一个两年后的今天做参考。

时隔两年半之后的今天,再来看当初的这个博客,别有一番滋味。而我已经于今年三月份离开了当初所在的团队,加入另外的一个项目组,2011年的这篇博客之后的时光,我很好的融入了那个团队,而直到现在和同事们关系都特别好。大家在短短一年半的时间离一起经历了一

- 【Spark七十七】Spark分析Nginx和Apache的access.log

bit1129

apache

Spark分析Nginx和Apache的access.log,第一个问题是要对Nginx和Apache的access.log文件进行按行解析,按行解析就的方法是正则表达式:

Nginx的access.log解析正则表达式

val PATTERN = """([^ ]*) ([^ ]*) ([^ ]*) (\\[.*\\]) (\&q

- Erlang patch

bookjovi

erlang

Totally five patchs committed to erlang otp, just small patchs.

IMO, erlang really is a interesting programming language, I really like its concurrency feature.

but the functional programming style

- log4j日志路径中加入日期

bro_feng

javalog4j

要用log4j使用记录日志,日志路径有每日的日期,文件大小5M新增文件。

实现方式

log4j:

<appender name="serviceLog"

class="org.apache.log4j.RollingFileAppender">

<param name="Encoding" v

- 读《研磨设计模式》-代码笔记-桥接模式

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

/**

* 个人觉得关于桥接模式的例子,蜡笔和毛笔这个例子是最贴切的:http://www.cnblogs.com/zhenyulu/articles/67016.html

* 笔和颜色是可分离的,蜡笔把两者耦合在一起了:一支蜡笔只有一种

- windows7下SVN和Eclipse插件安装

chenyu19891124

eclipse插件

今天花了一天时间弄SVN和Eclipse插件的安装,今天弄好了。svn插件和Eclipse整合有两种方式,一种是直接下载插件包,二种是通过Eclipse在线更新。由于之前Eclipse版本和svn插件版本有差别,始终是没装上。最后在网上找到了适合的版本。所用的环境系统:windows7JDK:1.7svn插件包版本:1.8.16Eclipse:3.7.2工具下载地址:Eclipse下在地址:htt

- [转帖]工作流引擎设计思路

comsci

设计模式工作应用服务器workflow企业应用

作为国内的同行,我非常希望在流程设计方面和大家交流,刚发现篇好文(那么好的文章,现在才发现,可惜),关于流程设计的一些原理,个人觉得本文站得高,看得远,比俺的文章有深度,转载如下

=================================================================================

自开博以来不断有朋友来探讨工作流引擎该如何

- Linux 查看内存,CPU及硬盘大小的方法

daizj

linuxcpu内存硬盘大小

一、查看CPU信息的命令

[root@R4 ~]# cat /proc/cpuinfo |grep "model name" && cat /proc/cpuinfo |grep "physical id"

model name : Intel(R) Xeon(R) CPU X5450 @ 3.00GHz

model name :

- linux 踢出在线用户

dongwei_6688

linux

两个步骤:

1.用w命令找到要踢出的用户,比如下面:

[root@localhost ~]# w

18:16:55 up 39 days, 8:27, 3 users, load average: 0.03, 0.03, 0.00

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

- 放手吧,就像不曾拥有过一样

dcj3sjt126com

内容提要:

静悠悠编著的《放手吧就像不曾拥有过一样》集结“全球华语世界最舒缓心灵”的精华故事,触碰生命最深层次的感动,献给全世界亿万读者。《放手吧就像不曾拥有过一样》的作者衷心地祝愿每一位读者都给自己一个重新出发的理由,将那些令你痛苦的、扛起的、背负的,一并都放下吧!把憔悴的面容换做一种清淡的微笑,把沉重的步伐调节成春天五线谱上的音符,让自己踏着轻快的节奏,在人生的海面上悠然漂荡,享受宁静与

- php二进制安全的含义

dcj3sjt126com

PHP

PHP里,有string的概念。

string里,每个字符的大小为byte(与PHP相比,Java的每个字符为Character,是UTF8字符,C语言的每个字符可以在编译时选择)。

byte里,有ASCII代码的字符,例如ABC,123,abc,也有一些特殊字符,例如回车,退格之类的。

特殊字符很多是不能显示的。或者说,他们的显示方式没有标准,例如编码65到哪儿都是字母A,编码97到哪儿都是字符

- Linux下禁用T440s,X240的一体化触摸板(touchpad)

gashero

linuxThinkPad触摸板

自打1月买了Thinkpad T440s就一直很火大,其中最让人恼火的莫过于触摸板。

Thinkpad的经典就包括用了小红点(TrackPoint)。但是小红点只能定位,还是需要鼠标的左右键的。但是自打T440s等开始启用了一体化触摸板,不再有实体的按键了。问题是要是好用也行。

实际使用中,触摸板一堆问题,比如定位有抖动,以及按键时会有飘逸。这就导致了单击经常就

- graph_dfs

hcx2013

Graph

package edu.xidian.graph;

class MyStack {

private final int SIZE = 20;

private int[] st;

private int top;

public MyStack() {

st = new int[SIZE];

top = -1;

}

public void push(i

- Spring4.1新特性——Spring核心部分及其他

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- 配置HiveServer2的安全策略之自定义用户名密码验证

liyonghui160com

具体从网上看

http://doc.mapr.com/display/MapR/Using+HiveServer2#UsingHiveServer2-ConfiguringCustomAuthentication

LDAP Authentication using OpenLDAP

Setting

- 一位30多的程序员生涯经验总结

pda158

编程工作生活咨询

1.客户在接触到产品之后,才会真正明白自己的需求。

这是我在我的第一份工作上面学来的。只有当我们给客户展示产品的时候,他们才会意识到哪些是必须的。给出一个功能性原型设计远远比一张长长的文字表格要好。 2.只要有充足的时间,所有安全防御系统都将失败。

安全防御现如今是全世界都在关注的大课题、大挑战。我们必须时时刻刻积极完善它,因为黑客只要有一次成功,就可以彻底打败你。 3.

- 分布式web服务架构的演变

自由的奴隶

linuxWeb应用服务器互联网

最开始,由于某些想法,于是在互联网上搭建了一个网站,这个时候甚至有可能主机都是租借的,但由于这篇文章我们只关注架构的演变历程,因此就假设这个时候已经是托管了一台主机,并且有一定的带宽了,这个时候由于网站具备了一定的特色,吸引了部分人访问,逐渐你发现系统的压力越来越高,响应速度越来越慢,而这个时候比较明显的是数据库和应用互相影响,应用出问题了,数据库也很容易出现问题,而数据库出问题的时候,应用也容易

- 初探Druid连接池之二——慢SQL日志记录

xingsan_zhang

日志连接池druid慢SQL

由于工作原因,这里先不说连接数据库部分的配置,后面会补上,直接进入慢SQL日志记录。

1.applicationContext.xml中增加如下配置:

<bean abstract="true" id="mysql_database" class="com.alibaba.druid.pool.DruidDataSourc