Nmap简介和使用方法

Nmap (网络映射器)是Gordon Lyon最初编写的一种安全扫描器,用于发现计算机网络上的主机和服务,从而创建网络的“映射”。为了实现其目标,Nmap将特定数据包发送到目标主机,然后分析响应.NMAP强大的网络工具,用于枚举和测试网络。

NMAP的功能包括:

· 主机发现 - 识别网络上的主机。例如,列出响应TCP和/或ICMP请求或打开特定端口的主机。

· 端口扫描 - 枚举目标主机上的开放端口。

· 版本检测 - 询问远程设备上的网络服务以确定应用程序名称和版本号。

· OS检测 - 确定网络设备的操作系统和硬件特性。

· 可与脚本进行脚本交互 - 使用Nmap脚本引擎(NSE)和Lua编程语言。

NMAP可以提供有关目标的更多信息,包括反向DNS名称,设备类型和MAC地址.Nmap的典型用途:

通过识别可以进行的或通过它的网络连接来审计设备或防火墙的安全性。

识别目标主机上的开放端口以准备审计。

网络库存,网络映射,维护和资产管理。

通过识别新服务器来审计网络的安全性。

为网络上的主机生成流量。

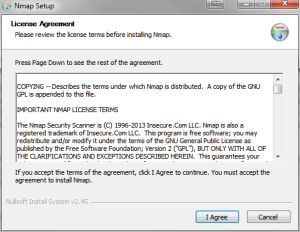

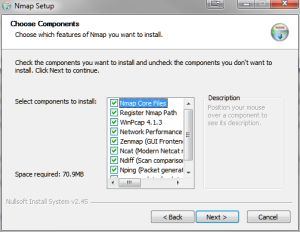

NMAP安装

点击下一个然后安装,导航向导

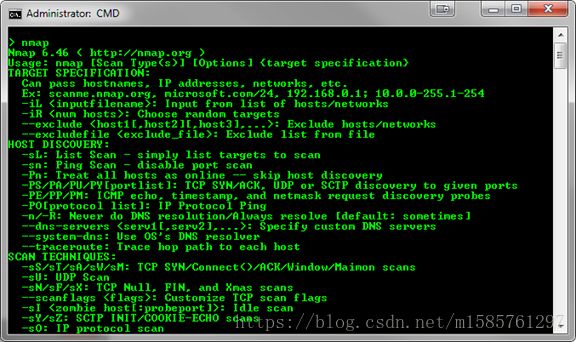

转到命令提示符,然后键入NMAP以查看它是否已安装并正在运行

(Nmap的帮助文档)

注意:做这个练习,请在你自己的无线网络上进行而不是在私人生产网络上,因为你可以拥有道德和合法对做这种活动的影响。建议寻求某些权威人士对我做这样的扫描是不负责任的你可能会遇到什么麻烦。在你自己的网络上做到这一点是可行的在家中并尽可能多地安装设备(虚拟机,电子设备,手持设备,电话等),以模拟真实网络环境。

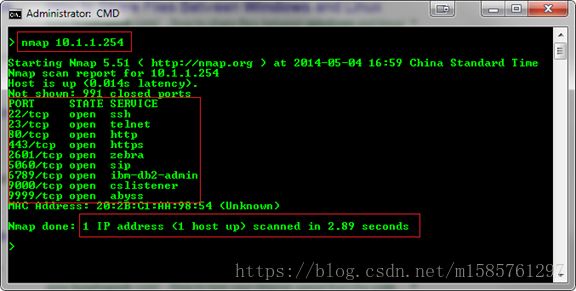

Nmap的纯扫描

默认情况下,nmap会发出一个arp ping扫描(如果交换机是ommited,则为-sP),并且它还会扫描特定目标的打开端口,范围为1-10000

以下命令的语法如下:

nmap <目标IP地址>

其中:目标IP地址=您的目标机器的指定IP

(nmap 10.1.1.254)

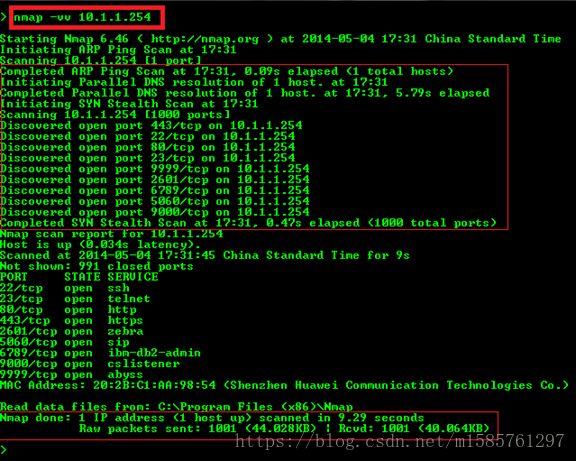

NMAP普通扫描增加输出冗长(非常详细)

以下命令的语法如下:

nmap -vv 10.1.1.254

其中:-vv =切换以激活日志所需的非常详细的设置

您的扫描条目

(nmap -vv10.1.1.254)

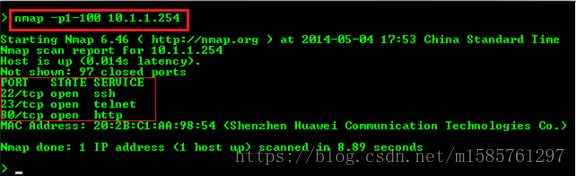

Nmap的自定义端口扫描

Nmap的扫描范围从1-10000的端口默认情况下,为了更具体地指定要扫描的端口,我们将使用-p开关来指定我们的端口扫描范围,优点是它会更快扫描少量端口而不是预定义的默认值

语法:

nmap -p(范围)<目标IP>

其中:-P是端口交换机(范围)是1-65535的端口数 <目标IP>是您的特定目标IP地址

(从端口范围1-50扫描)

(从端口范围1-100扫描)

(从端口范围50-500扫描)

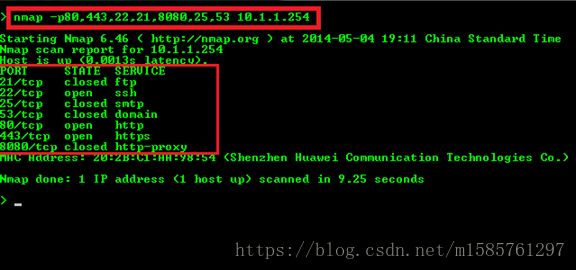

Nmap的指定的端口扫描

有时在枚举目标时,我们希望非常明确地指定要扫描的目标端口,例如我想扫描端口80,443,1000,65534,这些端口适合80-65534这个特定范围,但是如果必须使用该范围内的所有端口都可以使用,这样我们就可以再次使用-p开关,这时使用指定端口的一组手指

语法:nmap -p(port1,port2,port3等...)<目标IP>

其中:-P是端口交换机(端口1,端口2,端口3等...)是您想要扫描的端口列表(必须用逗号分隔) <目标IP>是您的特定目标IP地址

(nmap -p80,443,22,21,8080,25,5310.1.1.254)

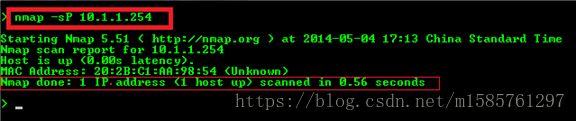

NMAP ping

在nmap中,您也可以使用-sP开关(Arp ping)执行PING命令,这与windows / linux ping命令类似

语法:

nmap -sP <目标IP地址>

其中:-sP是平扫描开关 <目标IP>是您的特定目标IP地址

(nmap -sP10.1.1.254)

Nmap Traceroute

跟踪路由用于检测您的计算机数据包从路由器到ISP的路由到互联网直至其特定目的地。

句法:

nmap --traceroute

其中--traceroute是traceroute切换命令

(nmap -traceroute 8.8.8.8“Google DNS”)

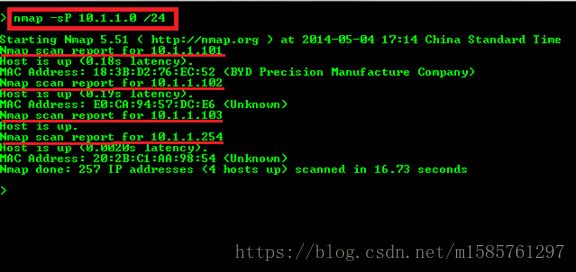

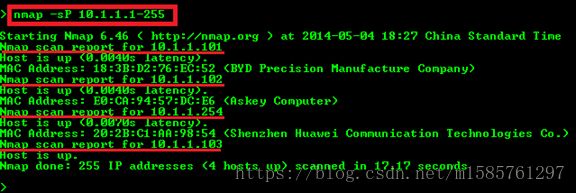

NMAP ping扫描(网络主机dicovery)Ping扫描在您正在进入的给定已知网络上完成,以便发现其他计算机/设备

那个网络非常相同。

语法:

Nmap -sP <网络地址>

其中:-sP是平扫描

网络地址示例:192.168.1.0.172.68.15.0等是CIDR格式(/ 24,/ 16,/ 8等)中网络的子网掩码,

(Nmap -sp10.1.1.0 / 24)

(Nmap -sP10.1.1.1-255)

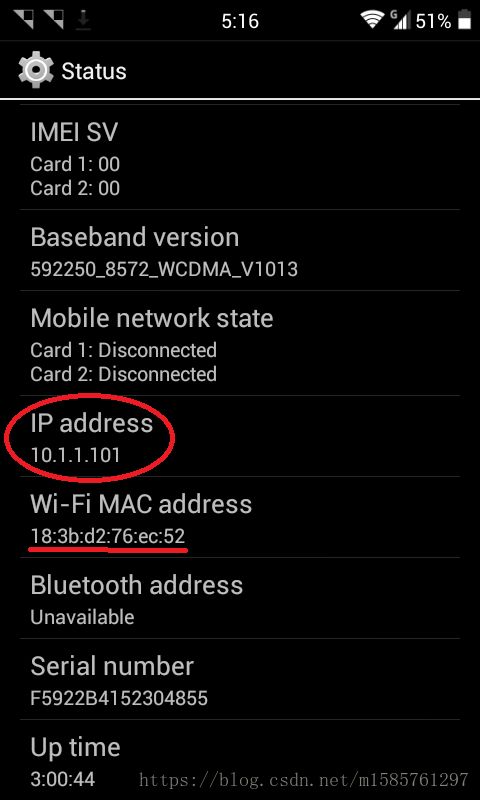

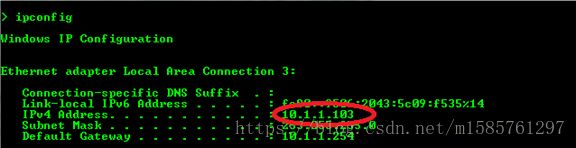

(10.1.1.0/24网络)上的ENUMERATED HOST Windows计算机IP(10.1.1.103)

Android的设备的IP(10.1.1.101)

NMAP操作系统检测

操作系统检测,以了解何种操作系统当前的目标是非常有用running.Aside从打开的端口,这是因为信息收集的最重要的数据是concerned.It将帮助您寻找易受攻击的服务基于端口的特定操作系统目前已开放。

语法:

Nmap -O <目标IP地址>

其中-O是检测操作系统交换机 <目标IP>是您的特定目标IP地址

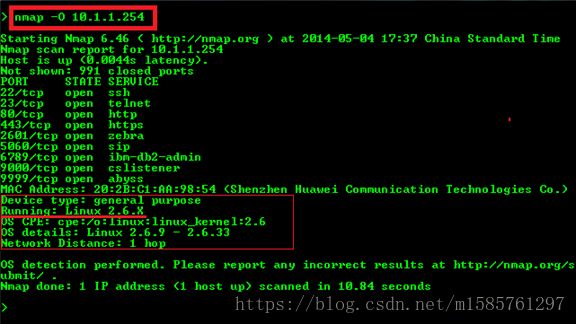

Nmap -O 10.1.1.254(扫描我的路由器运行linux 2.6的greenpacketwimax cpe调制解调器)

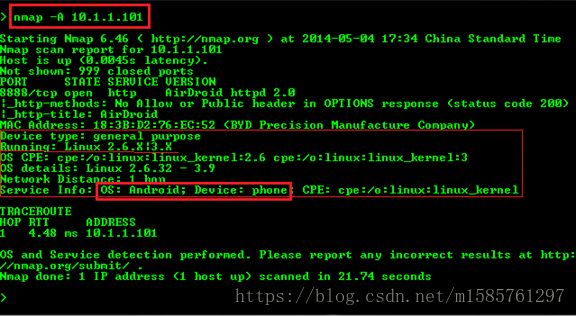

nmap -A 10.1.1.101(扫描我的Android手机)

默认情况下,你无法扫描自己的电脑

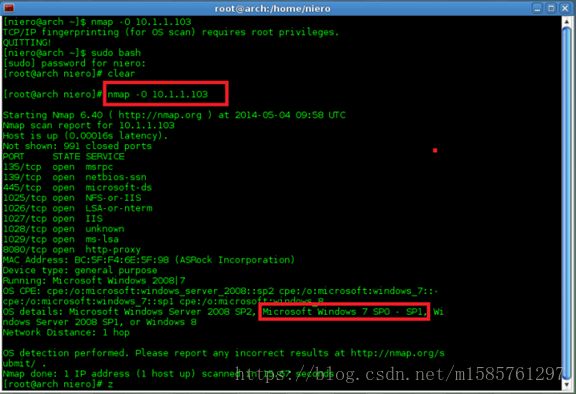

(或回送接口),所以我开启了一个虚拟机然后使用arch linux来扫描我的电脑

(计算机操作系统Windows 7 SP2家庭高级版)

NMAP通用开关

这被认为是在一台交换机上完成对端口1-10000的平扫描,还执行操作系统扫描,脚本扫描,路由跟踪以及端口状语从句:

服务检测。

句法:

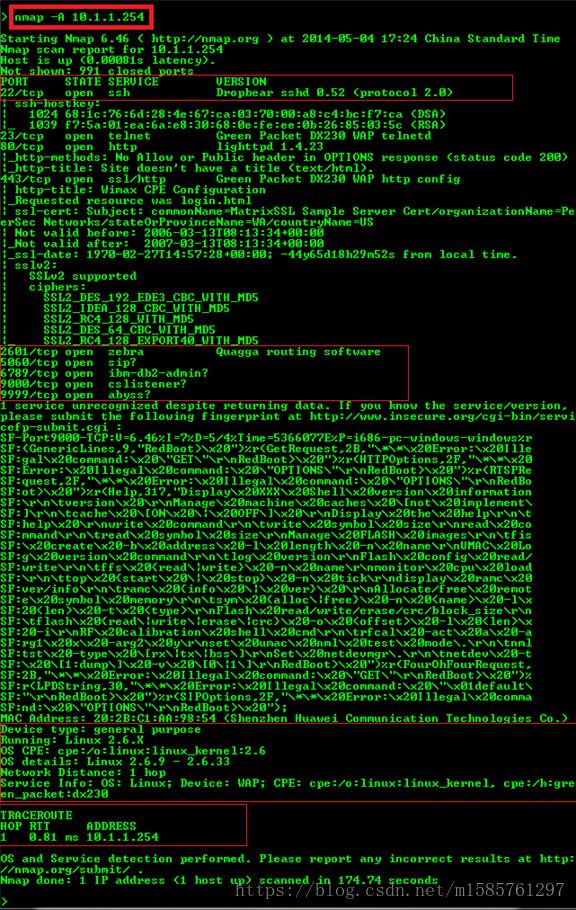

Nmap -A <目标IP地址>

其中-A是大多数功能开关 <目标IP>是您的特定目标IP地址

混合这些命令,我们可以完全做到-A开关可以做的事情,并通过使用我们在此学到的所有开关并将它们扩大为单个

NMAP语句

示例扫描

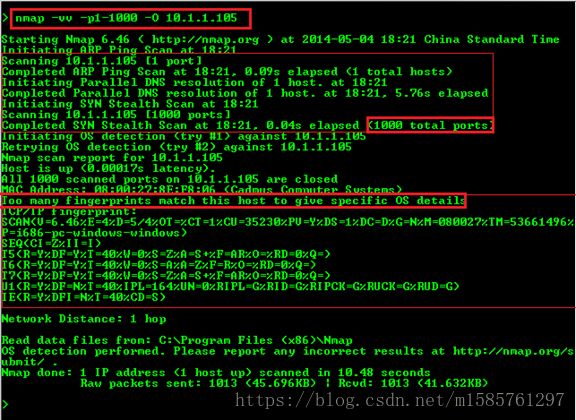

对特定目标执行nmap的扫描,并将详细程度限制为1-1000的特定端口范围,并执行OS扫描

nmap -vv -p1-1000 -O <目标ip>

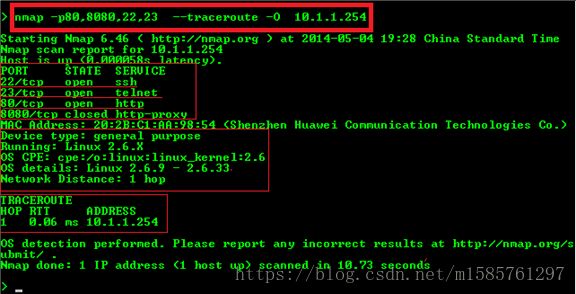

做一个NMAP扫描扫描特定主机的指定端口:80,23,22和8080,然后执行路由跟踪和OS扫描

nmap –p80,8080,22,23 --traceroute -O <目标IP>