SpringBoot-SSL配置

SSL

SSL(Secure Sockets Layer 安全套接层),及其继任者传输层安全(Transport Layer Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。TLS与SSL在传输层对网络连接进行加密.

解析

Secure Socket Layer,为Netscape所研发,用以保障在Internet上数据传输之安全,利用数据加密(Encryption)技术,可确保数据在网络上之传输过程中不会被截取及窃听。一般通用之规格为40 bit之安全标准,美国则已推出128 bit之更高安全标准,但限制出境。只要3.0版本以上之I.E.或Netscape浏览器即可支持SSL。

当前版本为3.0。它已被广泛地用于Web浏览器与服务器之间的身份认证和加密数据传输。

SSL协议位于TCP/IP协议与各种应用层协议之间,为数据通讯提供安全支持。SSL协议可分为两层: SSL记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。 SSL握手协议(SSL Handshake Protocol):它建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等。

提供服务

1)认证用户和服务器,确保数据发送到正确的客户机和服务器;

2)加密数据以防止数据中途被窃取;

3)维护数据的完整性,确保数据在传输过程中不被改变。

服务器类型

- Tomcat

- Nginx

- IIS

- Apache

- IBM HTTP SERVER

工作流程

服务器认证阶段:

1)客户端向服务器发送一个开始信息“Hello”以便开始一个新的会话连接;

2)服务器根据客户的信息确定是否需要生成新的主密钥,如需要则服务器在响应客户的“Hello”信息时将包含生成主密钥所需的信息;

3)客户根据收到的服务器响应信息,产生一个主密钥,并用服务器的公开密钥加密后传给服务器;

4)服务器回复该主密钥,并返回给客户一个用主密钥认证的信息,以此让客户认证服务器。

用户认证阶段:

在此之前,服务器已经通过了客户认证,这一阶段主要完成对客户的认证。经认证的服务器发送一个提问给客户,客户则返回(数字)签名后的提问和其公开密钥,从而向服务器提供认证。

SSL协议提供的安全通道有以下三个特性:

机密性:SSL协议使用密钥加密通信数据。

可靠性:服务器和客户都会被认证,客户的认证是可选的。

完整性:SSL协议会对传送的数据进行完整性检查。

生成证书

在SpringBoot内嵌tomcat的条件下:

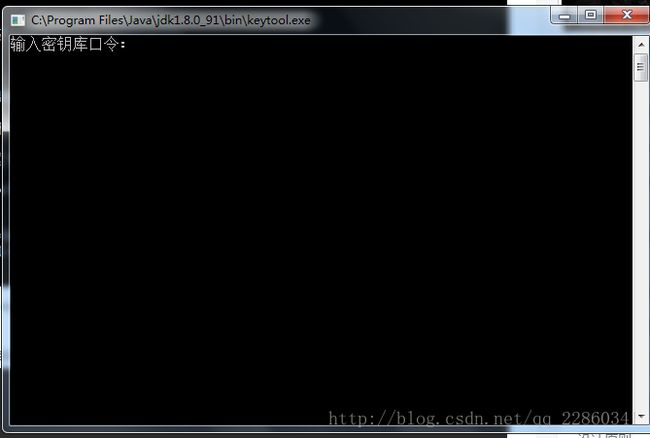

JDK或者JRE的bin目录下有一个keytool.exe,是一个证书管理工具,可以用来自签名的证书,环境变量中配置了JAVA_HOME以及JAVA_HOME的bin目录加入到path后,就可以在控制台调用命令.

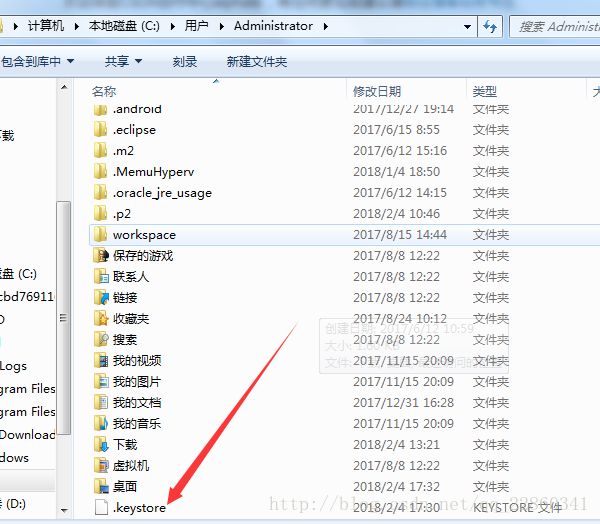

keytool -genkey -alias tomcat输入秘钥,自定义一个密码(配置时需要),填写完信息后,会在电脑用户下生成一个.keystore的文件.

添加一个index.html在src/main/resources/static下,作为测试。

将.keystore文件复制到项目根目录下,然后在application.properties中添加配置:

server.port=8443

server.ssl.key-store=.keystore

#此密码与生成.keystore文件一致

server.ssl.key-store-password=111111

server.ssl.keyStoreType=JKS

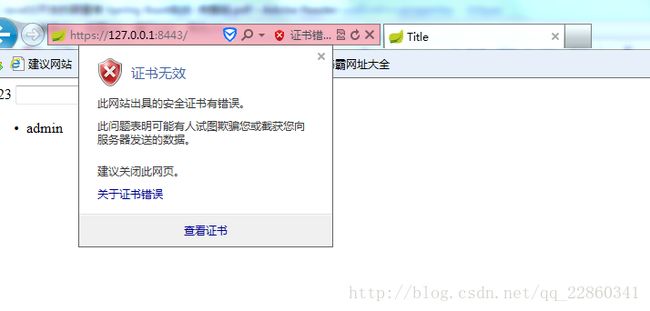

server.ssl.keyAlias=tomcat访问:https://127.0.0.1:8443/会出现以下,

会提示证书无效,有些浏览器根本打不开。这样就算配置完成了。

http转到https配置

有时候我们在地址栏输入的是http,他会自动跳转到https.

要实现这个功能我们需要配置TomcatEmbeddedServletContainerFactory,并且添加Tomcat的connector来实现。

我们只需要在入口类添加:

package com.example.demo;

import org.apache.catalina.Context;

import org.apache.catalina.connector.Connector;

import org.apache.tomcat.util.descriptor.web.SecurityCollection;

import org.apache.tomcat.util.descriptor.web.SecurityConstraint;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.boot.context.embedded.EmbeddedServletContainerFactory;

import org.springframework.boot.context.embedded.tomcat.TomcatEmbeddedServletContainerFactory;

import org.springframework.context.annotation.Bean;

@SpringBootApplication

public class SpringMybatisApplication {

public static void main(String[] args) {

SpringApplication.run(SpringMybatisApplication.class, args);

}

@Bean

public EmbeddedServletContainerFactory servletContainerFactory() {

TomcatEmbeddedServletContainerFactory tomcat = new TomcatEmbeddedServletContainerFactory() {

@Override

protected void postProcessContext(Context context) {

SecurityConstraint securityConstraint = new SecurityConstraint();

securityConstraint.setUserConstraint("CONFIDENTIAL");

SecurityCollection collection = new SecurityCollection();

collection.addPattern("/*");

securityConstraint.addCollection(collection);

context.addConstraint(securityConstraint);

}

};

tomcat.addAdditionalTomcatConnectors(httpConnector());

return tomcat;

}

@Bean

public Connector httpConnector() {

Connector connector=new Connector("org.apache.coyote.http11.Http11NioProtocol");

connector.setScheme("http");

connector.setPort(8080);

connector.setSecure(false);

connector.setRedirectPort(8443);

return connector;

}

}

此时访问:

http://localhost:8080

会自动跳转到

https://localhost:8443/

本文源自 javaEE开发的颠覆者 Springboot实战 完整版.PDF