我以后再半夜开题目我就是【】知识点利用取反运算符绕过无字母数字正则表达式取反之后基本上都是不可见字符yu22x大佬的php脚本:

吾爱破解2025新春红包之番外篇

阿捏利

吾爱破解新春红包系列javascript前端开发语言

flag9,完全没有思路,看其他人的writeup,是攻击AI,让AI泄密flag9,感觉就是自己的知识盲区。flag10,打开抽奖界面,里面有个注释//这个getVerifyCode的wasm实现比blueimp-md5js实现快20倍。//猜猜flag10藏在什么地方?很明显,这个flag和get_verify_code.wasm有关系。在里面搜索flag,找到如图函数根据函数定义可以知道参数

CTFShow Web 入门爆破题(web21 -web28) WriteUp

牛了爷爷

ctfshowctf

以下是CTFShowWeb入门爆破题(web21到web28)的WriteUp,总体属于爆破类(暴力破解)练习,思路一般是绕过验证码、爆破用户名/密码或某些参数:✅Web21:爆破登录(简单)题目提示:账号:admin,爆破密码。思路:页面只有一个登录表单,无验证码。用户名固定为admin。使用BurpSuiteIntruder或者Python脚本进行密码字典爆破。Payload示例:import

46-886 Machine Learning Fundamentals

W_X_99515681

机器学习人工智能

46-886MachineLearningFundamentalsHW1Homework1Due:Sunday,March23,11:59pm•UploadyourassignmenttoCanvas(onlyonepersonperteamneedstosubmit)•Includeawriteupcontainingyouranswerstothequestionsbelow(andyourt

CTF二维码补标识位writeup

开心星人

photoshop

鉴于我在网上各种搜罗PS如何图层叠加等一系列问题没有结果之后,在我得知了答案之后就来分享一下,好让后来者能够搜到,当时在我用PS咋都不行的时候,突然茅塞顿开,用powerpoint,直接就拼出来了,非常的好用,也非常简单!不过今天还是说一下PS如何操作题目是直接丢过来一个二维码,缺少二维码定位符,所以搜素一下二维码定位符截取图片,去除白色背景首先将两张图片都打开将页面切换到定位符选中左侧工具栏的移

攻防世界Web_php_unserialize(writeup)

金昔往矣

php网络安全

题目题目:Web_php_unserialize题号:NO.GFSJ0710解题思路:浅看代码,这题需要我们以GET的方式提交一个变量var去利用php反序列化漏洞攻击,但题目设置了对序列化对象字符串的过滤以及对非index.php文件的重定向,我们需要突破这两点。对于序列化对象的过滤其会过滤大小写的o:4,可以使用o:+4来绕过,而对于__wakeup函数而言,它会在对象进行反序列化时被调用,但

攻防世界Web赛题记录

Bit0_

经验分享web安全网络安全

Cat题目:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=1&id=4658&page=2Writeup:攻防世界-web-Cat(XCTF4th-WHCTF-2017)_Sea_Sand息禅-CSDN博客攻防世界|CAT-laolao-博客园[CTF题目总结-web篇]攻防世界:Cat_T2hunz1-CSDN博客

【攻防世界 simple_php】writeup

Jhd_02

php开发语言

题目描述:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。题目场景:http://61.147.171.105:52527代码:<?phpshow_source(__FILE__);include("config.php");$a=@$_GET['a'</

2024年云曦网络安全实验室2024春季学期开学考复现Writeup

2301_82257383

程序员web安全android安全

构造的payloa为http://172.16.17.201:50183/Gentle_sister.php/?my_parameter[]=1可以直接访问也可以Hackbar工具传参。通过使用my_parameter[]=1,相当于是告诉服务器,我们在传递的是一个包含1的数组而非数字或字符串,在这种情况下,$_GET[‘my_parameter’]得到的将是一个数组,而不是一个单一的值。原本脚本

vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

ctf-杂项-编码分析-Morse编码

go_to_hacker

ctfctf

通信中的编码:Morse编码,(国际摩尔斯电码)ctf:题目:嘀嗒嘀嗒嘀嗒嘀嗒时针它不停在转动-----.-.....嘀嗒嘀嗒嘀嗒嘀嗒小雨它拍打着水花-.-.----...writeup:通过摩斯密码表自己一一对应查找,也可以同网上在线工具直接计算http://www.zhongguosou.com/zonghe/moErSiCodeConverter.aspx或者:http://rumkin.c

【web安全】从2022中科大hackgame web中学习pdflatex RCE和python反序列化

热心网友易小姐

pythonweb安全前端

ctf比赛地址:https://hack.lug.ustc.edu.cn大佬博客里wp写的很清楚了,官方wp也写的很好,我比不过大佬,只能把基础多讲一些(大佬在tttang把wp全发了T0T)官方wp:https://github.com/USTC-Hackergame/hackergame2022-writeups大佬全WP:https://miaotony.xyz/?utm_source=tt

2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

实验吧CTF密码学Writeup-古典密码Writeup

syxvip

古典密码分值:10来源:北邮天枢战队难度:易参与人数:6803人GetFlag:2507人答题人数:2791人解题通过率:90%密文内容如下{796785123677084697688798589686967847871657279728278707369787712573798465}请对其进行解密提示:1.加解密方法就在谜面中2.利用key值的固定结构格式:CTF{}密文全是数字,ascll码

pwnable.kr解题write up —— Toddler's Bottle(一)

captain_hwz

securityCTFsecurity

1.fd#include#includecharbuf[32];intmain(intargc,char*argv[],char*envp[]){if(argcunsignedlonghashcode=0x21DD09EC;unsignedlongcheck_password(constchar*p){int*ip=(int*)p;inti;intres=0;for(i=0;i#includevo

pwnable.kr解题write up —— Toddler's Bottle(二)

captain_hwz

securityCTFsecurity

9.mistake#include#include#definePW_LEN10#defineXORKEY1voidxor(char*s,intlen){inti;for(i=0;i0)){printf("readerror\n");close(fd);return0;}charpw_buf2[PW_LEN+1];printf("inputpassword:");scanf("%10s",pw_b

《SQLi-Labs》05. Less 29~37

永别了,赛艾斯滴恩

lessandroid前端

title:《SQLi-Labs》05.Less29~37date:2024-01-1722:49:10updated:2024-02-1218:09:10categories:WriteUp:Security-Labexcerpt:HTTP参数污染,联合注入、宽字节注入。comments:falsetags:top_image:/images/backimg/SunsetClimbing.png

日志题writeup

hades2019

1、既然是日志分析,首先打开日志,access.log,摘取片段:id=1%27%20aNd%20%28SelECT%204235%20fRom%20%28SelECT%28sleEp%281-%28If%28ORd%28MId%28%28SelECT%20IfNULL%28CaST%28%60flag%60%20aS%20nChar%29%2C0x20%29%20fRom%20sqli.%60f

cakectf-2021-hwdbg - “/dev/mem“

goodcat666

pwn_cve_kernellinuxpwn

出题意图是了解"/dev/mem"这里是/dev/mem详解文档题目给出了特权进程/bin/hwdbg修改/dev/mem进行提权/$ls-lah/bin/hwdbg-r-sr-xr-x1rootroot25.6KAug2803:18/bin/hwdbg下面有两种方式进行提权修改内核数据进行提权https://github.com/u1f383/writeup/blob/main/CakeCTF_

vulnhub-->hacksudo-Thor靶机详细思路

郑居中3.0

service提权vulnhubhacksudo-Thor打靶

目录1.IP探测2.端口服务扫描3.网站漏洞扫描4.目录扫描5.信息分析6.破壳漏洞(Shellshock)nmap---漏洞检测CVE-2014-62717.nc反弹8.提权9.service提权1.IP探测┌──(root㉿kali)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:10:3c:9b,IPv4:192.168.0.

CTFHub-Web-密码口令 WriteUp

曾小健_0532

一、弱口令 1.题目内容 2.解题思路 使用burpsuite进行字典爆破 3.解题过程 首先抓包 使用intruder模块进行爆破 得到正确的口令,CaptureTheFlag!二、默认口令 1.题目内容 2.解题思路 网上查找该产品的默认用户名和密码 3.解题过程 查询到默认用户名为eyougw,密码为admin@(eyou),成功登陆后,CaptureTheFlag!

N1CTF Junior 2024 Web Official Writeup(Nu1L Team组织的官方纳新赛事,旨在选拔优秀人才加入Nu1L Team,可是小北是大二生,抱着玩玩的心态来的)

Stitch .

CTF我的大学笔记Web前端androidwebweb安全CTFN1CTF

Nu1L-CTF大本营-网络安全竞赛平台-i春秋(ichunqiu.com)https://www.ichunqiu.com/competition/team/15赛事举办方信息Nu1LTeam组织的官方纳新赛事,旨在选拔优秀人才加入Nu1LTeam作为国内TOPCTF战队,Nu1LTeam自2015年10月成立以来,斩获了国内外众多赛事冠军以及闯入DEFCONCTF总决赛,这得益于Nu1L每一位

ISCTF-Reverse-WriteUP

shangwenDD

赛后题解网络安全算法安全c++pythonc语言

crakme[Shangwendada,wakappxcdone]法1其实应该本来想考的是upx壳,但是似乎出题人没想到可以直接运行的问题…法2首先查壳脱壳发现脱不了放入010Editor查看并改特征码载入ida里面验证flag正确mfx_re[Shangwendadadone]这玩意瞅着真熟悉UPX老哥,改了特征码修复文件file_path='mfx_re'#替换成你的二进制文件路径withop

HCTF2017-Web-Writeup

dengzhasong7076

php数据库python

boringwebsite先通过扫描得到:http://106.15.53.124:38324/www.zip";echo"flagishctf{whatyouget}";error_reporting(E_ALL^E_NOTICE^E_WARNING);try{$conn=newPDO("sqlsrv:Server=*****;Database=not_here","oob","");}catc

github中多个平台共存

jackyrong

github

在个人电脑上,如何分别链接比如oschina,github等库呢,一般教程之列的,默认

ssh链接一个托管的而已,下面讲解如何放两个文件

1) 设置用户名和邮件地址

$ git config --global user.name "xx"

$ git config --global user.email "

[email protected]"

//IP转成整型

function ip2int(ip){

var num = 0;

ip = ip.split(".");

num = Number(ip[0]) * 256 * 256 * 256 + Number(ip[1]) * 256 * 256 + Number(ip[2]) * 256 + Number(ip[3]);

n

读书笔记-jquey+数据库+css

chengxuyuancsdn

htmljqueryoracle

1、grouping ,group by rollup, GROUP BY GROUPING SETS区别

2、$("#totalTable tbody>tr td:nth-child(" + i + ")").css({"width":tdWidth, "margin":"0px", &q

javaSE javaEE javaME == API下载

Array_06

java

oracle下载各种API文档:

http://www.oracle.com/technetwork/java/embedded/javame/embed-me/documentation/javame-embedded-apis-2181154.html

JavaSE文档:

http://docs.oracle.com/javase/8/docs/api/

JavaEE文档:

ht

shiro入门学习

cugfy

javaWeb框架

声明本文只适合初学者,本人也是刚接触而已,经过一段时间的研究小有收获,特来分享下希望和大家互相交流学习。

首先配置我们的web.xml代码如下,固定格式,记死就成

<filter>

<filter-name>shiroFilter</filter-name>

&nbs

Array添加删除方法

357029540

js

刚才做项目前台删除数组的固定下标值时,删除得不是很完整,所以在网上查了下,发现一个不错的方法,也提供给需要的同学。

//给数组添加删除

Array.prototype.del = function(n){

navigation bar 更改颜色

张亚雄

IO

今天郁闷了一下午,就因为objective-c默认语言是英文,我写的中文全是一些乱七八糟的样子,到不是乱码,但是,前两个自字是粗体,后两个字正常体,这可郁闷死我了,问了问大牛,人家告诉我说更改一下字体就好啦,比如改成黑体,哇塞,茅塞顿开。

翻书看,发现,书上有介绍怎么更改表格中文字字体的,代码如下

unicode转换成中文

adminjun

unicode编码转换

在Java程序中总会出现\u6b22\u8fce\u63d0\u4ea4\u5fae\u535a\u641c\u7d22\u4f7f\u7528\u53cd\u9988\uff0c\u8bf7\u76f4\u63a5这个的字符,这是unicode编码,使用时有时候不会自动转换成中文就需要自己转换了使用下面的方法转换一下即可。

/**

* unicode 转换成 中文

一站式 Java Web 框架 firefly

aijuans

Java Web

Firefly是一个高性能一站式Web框架。 涵盖了web开发的主要技术栈。 包含Template engine、IOC、MVC framework、HTTP Server、Common tools、Log、Json parser等模块。

firefly-2.0_07修复了模版压缩对javascript单行注释的影响,并新增了自定义错误页面功能。

更新日志:

增加自定义系统错误页面功能

设计模式——单例模式

ayaoxinchao

设计模式

定义

Java中单例模式定义:“一个类有且仅有一个实例,并且自行实例化向整个系统提供。”

分析

从定义中可以看出单例的要点有三个:一是某个类只能有一个实例;二是必须自行创建这个实例;三是必须自行向系统提供这个实例。

&nb

Javascript 多浏览器兼容性问题及解决方案

BigBird2012

JavaScript

不论是网站应用还是学习js,大家很注重ie与firefox等浏览器的兼容性问题,毕竟这两中浏览器是占了绝大多数。

一、document.formName.item(”itemName”) 问题

问题说明:IE下,可以使用 document.formName.item(”itemName”) 或 document.formName.elements ["elementName&quo

JUnit-4.11使用报java.lang.NoClassDefFoundError: org/hamcrest/SelfDescribing错误

bijian1013

junit4.11单元测试

下载了最新的JUnit版本,是4.11,结果尝试使用发现总是报java.lang.NoClassDefFoundError: org/hamcrest/SelfDescribing这样的错误,上网查了一下,一般的解决方案是,换一个低一点的版本就好了。还有人说,是缺少hamcrest的包。去官网看了一下,如下发现:

[Zookeeper学习笔记之二]Zookeeper部署脚本

bit1129

zookeeper

Zookeeper伪分布式安装脚本(此脚本在一台机器上创建Zookeeper三个进程,即创建具有三个节点的Zookeeper集群。这个脚本和zookeeper的tar包放在同一个目录下,脚本中指定的名字是zookeeper的3.4.6版本,需要根据实际情况修改):

#!/bin/bash

#!!!Change the name!!!

#The zookeepe

【Spark八十】Spark RDD API二

bit1129

spark

coGroup

package spark.examples.rddapi

import org.apache.spark.{SparkConf, SparkContext}

import org.apache.spark.SparkContext._

object CoGroupTest_05 {

def main(args: Array[String]) {

v

Linux中编译apache服务器modules文件夹缺少模块(.so)的问题

ronin47

modules

在modules目录中只有httpd.exp,那些so文件呢?

我尝试在fedora core 3中安装apache 2. 当我解压了apache 2.0.54后使用configure工具并且加入了 --enable-so 或者 --enable-modules=so (两个我都试过了)

去make并且make install了。我希望在/apache2/modules/目录里有各种模块,

Java基础-克隆

BrokenDreams

java基础

Java中怎么拷贝一个对象呢?可以通过调用这个对象类型的构造器构造一个新对象,然后将要拷贝对象的属性设置到新对象里面。Java中也有另一种不通过构造器来拷贝对象的方式,这种方式称为

克隆。

Java提供了java.lang.

读《研磨设计模式》-代码笔记-适配器模式-Adapter

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

package design.pattern;

/*

* 适配器模式解决的主要问题是,现有的方法接口与客户要求的方法接口不一致

* 可以这样想,我们要写这样一个类(Adapter):

* 1.这个类要符合客户的要求 ---> 那显然要

HDR图像PS教程集锦&心得

cherishLC

PS

HDR是指高动态范围的图像,主要原理为提高图像的局部对比度。

软件有photomatix和nik hdr efex。

一、教程

叶明在知乎上的回答:

http://www.zhihu.com/question/27418267/answer/37317792

大意是修完后直方图最好是等值直方图,方法是HDR软件调一遍,再结合不透明度和蒙版细调。

二、心得

1、去除阴影部分的

maven-3.3.3 mvn archetype 列表

crabdave

ArcheType

maven-3.3.3 mvn archetype 列表

可以参考最新的:http://repo1.maven.org/maven2/archetype-catalog.xml

[INFO] Scanning for projects...

[INFO]

linux shell 中文件编码查看及转换方法

daizj

shell中文乱码vim文件编码

一、查看文件编码。

在打开文件的时候输入:set fileencoding

即可显示文件编码格式。

二、文件编码转换

1、在Vim中直接进行转换文件编码,比如将一个文件转换成utf-8格式

&

MySQL--binlog日志恢复数据

dcj3sjt126com

binlog

恢复数据的重要命令如下 mysql> flush logs; 默认的日志是mysql-bin.000001,现在刷新了重新开启一个就多了一个mysql-bin.000002

数据库中数据表数据迁移方法

dcj3sjt126com

sql

刚开始想想好像挺麻烦的,后来找到一种方法了,就SQL中的 INSERT 语句,不过内容是现从另外的表中查出来的,其实就是 MySQL中INSERT INTO SELECT的使用

下面看看如何使用

语法:MySQL中INSERT INTO SELECT的使用

1. 语法介绍

有三张表a、b、c,现在需要从表b

Java反转字符串

dyy_gusi

java反转字符串

前几天看见一篇文章,说使用Java能用几种方式反转一个字符串。首先要明白什么叫反转字符串,就是将一个字符串到过来啦,比如"倒过来念的是小狗"反转过来就是”狗小是的念来过倒“。接下来就把自己能想到的所有方式记录下来了。

1、第一个念头就是直接使用String类的反转方法,对不起,这样是不行的,因为Stri

UI设计中我们为什么需要设计动效

gcq511120594

UIlinux

随着国际大品牌苹果和谷歌的引领,最近越来越多的国内公司开始关注动效设计了,越来越多的团队已经意识到动效在产品用户体验中的重要性了,更多的UI设计师们也开始投身动效设计领域。

但是说到底,我们到底为什么需要动效设计?或者说我们到底需要什么样的动效?做动效设计也有段时间了,于是尝试用一些案例,从产品本身出发来说说我所思考的动效设计。

一、加强体验舒适度

嗯,就是让用户更加爽更加爽的用

JBOSS服务部署端口冲突问题

HogwartsRow

java应用服务器jbossserverEJB3

服务端口冲突问题的解决方法,一般修改如下三个文件中的部分端口就可以了。

1、jboss5/server/default/conf/bindingservice.beans/META-INF/bindings-jboss-beans.xml

2、./server/default/deploy/jbossweb.sar/server.xml

3、.

第三章 Redis/SSDB+Twemproxy安装与使用

jinnianshilongnian

ssdbreidstwemproxy

目前对于互联网公司不使用Redis的很少,Redis不仅仅可以作为key-value缓存,而且提供了丰富的数据结果如set、list、map等,可以实现很多复杂的功能;但是Redis本身主要用作内存缓存,不适合做持久化存储,因此目前有如SSDB、ARDB等,还有如京东的JIMDB,它们都支持Redis协议,可以支持Redis客户端直接访问;而这些持久化存储大多数使用了如LevelDB、RocksD

ZooKeeper原理及使用

liyonghui160com

ZooKeeper是Hadoop Ecosystem中非常重要的组件,它的主要功能是为分布式系统提供一致性协调(Coordination)服务,与之对应的Google的类似服务叫Chubby。今天这篇文章分为三个部分来介绍ZooKeeper,第一部分介绍ZooKeeper的基本原理,第二部分介绍ZooKeeper

程序员解决问题的60个策略

pda158

框架工作单元测试

根本的指导方针

1. 首先写代码的时候最好不要有缺陷。最好的修复方法就是让 bug 胎死腹中。

良好的单元测试

强制数据库约束

使用输入验证框架

避免未实现的“else”条件

在应用到主程序之前知道如何在孤立的情况下使用

日志

2. print 语句。往往额外输出个一两行将有助于隔离问题。

3. 切换至详细的日志记录。详细的日

Create the Google Play Account

sillycat

Google

Create the Google Play Account

Having a Google account, pay 25$, then you get your google developer account.

References:

http://developer.android.com/distribute/googleplay/start.html

https://p

JSP三大指令

vikingwei

jsp

JSP三大指令

一个jsp页面中,可以有0~N个指令的定义!

1. page --> 最复杂:<%@page language="java" info="xxx"...%>

* pageEncoding和contentType:

> pageEncoding:它

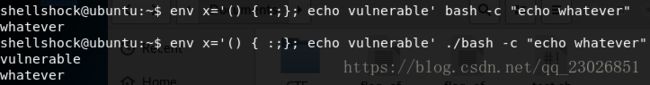

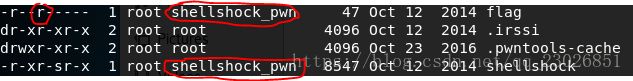

![[WriteUp] pwnable.kr -- [shellshock]_第2张图片](http://img.e-com-net.com/image/info8/6b7390b8808044ff943eee803829fc45.jpg)

![[WriteUp] pwnable.kr -- [shellshock]_第1张图片](http://img.e-com-net.com/image/info8/f3da2f04049e4c3abccf8120e9307012.png)