笔者是一枚程序员,同时也是个美食爱好者,一直想用技术做点自己的事情,刚好最近开始研究逆向工程,实现下厨房作品自动点赞的小功能,以后再也不用点赞点到手抽筋了,哈哈哈~

注

本文纯粹用于学习研究,希望各位读者不要用户商业或其它非法途径上,笔者概不负责哦~

本文是一篇关于越狱开发的文章,以下内容均以越狱机器为前提

笔者也是刚刚学习越狱开发,不喜勿喷,同时欢迎高手指导,谢谢大家~

本文的参考文章如下,感谢两位博主的分享:

一步一步实现iOS微信自动抢红包(非越狱)

iOS Security

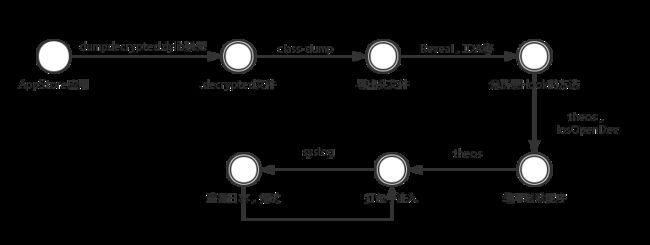

接下来我们进入正题,首先,我们先来研究下Hook的流程:

脱壳:

从AppStore下载应用,并使用dumpdecrypted.dylib脱壳,脱壳之后生成.decrypted文件导出头文件:

使用class-dump导出头文件,导出后可将所有头文件放到一个XCode工程中方便阅读分析:

分析要Hook方法,根据自己想要Hook的功能,借助Reveal工具等定位到具体的method创建tweak项目:

本文中使用theos,修改tweak.xm文件,编写代码打包,注入:

利用thoes自动打包并注入到应用中调试:

使用syslog调试,修改之后重新打包

越狱开发的大概流程如上所述,以下厨房作品自动点赞功能为例,详细步骤如下:

脱壳

准备工作:

下载dumpdecrypted-master.zip,下载完成之后,解压,进入dumpdecrypted-master目录下,执行make命令即可生成dumpdecrypted.dylib

- 从AppStore中下载下厨房的

ipa文件,保留备用,同时在越狱手机上安装一份

-

ssh到手机上,在terminal中执行如下命令:

ssh root@ip

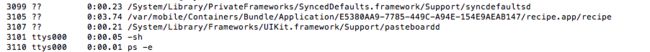

- 在手机上打开下厨房应用(最好将其它应用都关掉),在terminal中执行如下命令,

找到mach-o文件:

ps -e

执行结果如下:

可看到mach-o文件路径为:

/var/mobile/Containers/Bundle/Application/E5380AA9-7785-449C-A94E-154E9AEAB147/recipe.app/recipe

-

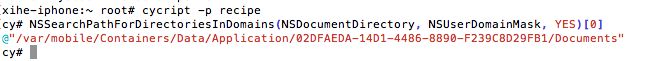

找到应用document位置,在terminal中执行如下命令开始cycript调试:

cycript -p recipe

然后在cycript下执行代码,获取document位置

NSSearchPathForDirectoriesInDomains(NSDocumentDirectory, NSUserDomainMask, YES)[0]

执行结果如下:

可以看到document路径为:

/var/mobile/Containers/Data/Application/02DFAEDA-14D1-4486-8890-F239C8D29FB1/Documents

-

将dumpdecrypted.dylib放到该应用的Document下面

使用scp将dumpdecrypted.dylib拷贝到Document目录下面,scp命令如下:

scp dumpdecrypted.dylib [email protected]:/var/mobile/Containers/Data/Application/02DFAEDA-14D1-4486-8890-F239C8D29FB1/Documents

-

脱壳

脱壳命令如下,DocumentPath为上面获取到的Document目录,machOpath为mach-o文件的位置:

DYLD_INSERT_LIBRARIES=/DocumentPath/dumpdecrypted.dylib /machOpath

本例中执行语句如下:

DYLD_INSERT_LIBRARIES=/var/mobile/Containers/Data/Application/02DFAEDA-14D1-4486-8890-F239C8D29FB1/Documents/dumpdecrypted.dylib /var/mobile/Containers/Bundle/Application/E5380AA9-7785-449C-A94E-154E9AEAB147/recipe.app/recipe

脱壳之后会在手机的当前目录下生成XX.decrypted文件,一般在根目录下:/var/root,再次使用scp将XX.decrypted文件下载到本地。

class-dump导出头文件

脱壳之后的文件就可以使用class-dump将头文件导出了,导出命令如下:

./class-dump -s -S -H ./XX.decrypted -o ./filedir

filedir为导出文件夹,随意指定,导出后可以在文件夹下面看到recipe的.h文件,为了方便浏览可以新建一个工程并导入

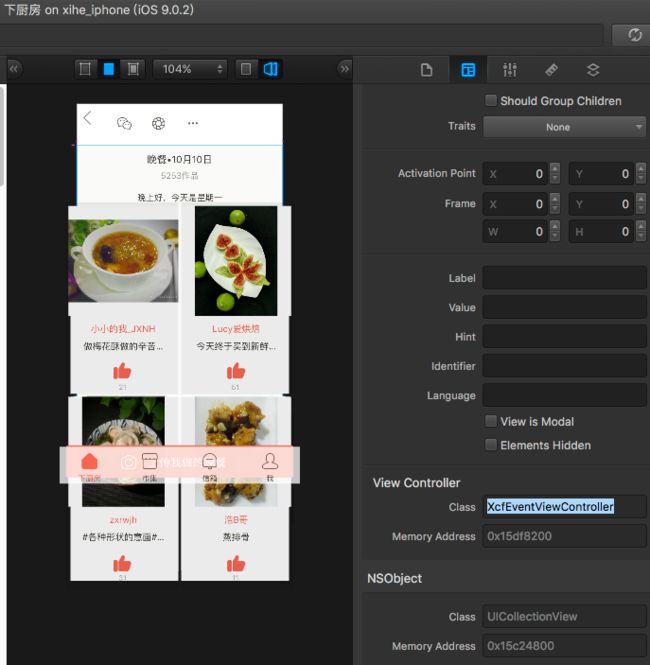

找出要hook的方法

笔者也是越狱刚刚入门,并没有用IDA等高级的工具,这里使用的工具有Reveal,Charles

-

这里使用

reveal来定位到下厨房每一餐作品页面的Controller

-

定位到方法

-

找到controller为

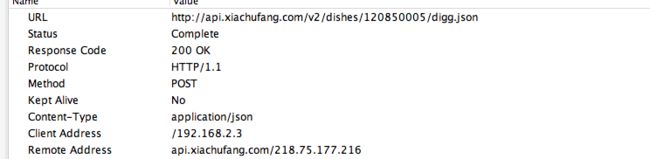

XcfEventViewController之后,就可以在刚刚class-dump导出的文件XcfEventViewController .h中去找点赞的方法,但是看了一下发现并没有类似favor的方法,为了确定点赞方法的名称,我们使用Charles来查看下点赞的接口,如图:

我们发现URL里面有dishes和digg字段 根据这两个单词我们去

XcfEventViewController .h里面查找,发现并没有相关方法,那么,根据以往经验,一般这种方法我们会写在Cell里面,那同样适用Reveal定位到cell的名称为XcfNewDishGridView果然,在

XcfNewDishGridView .h里面找到一个名称为diggDish的方法,接下来在代码中验证我们找到的方法是否正确

-

创建tweak工程

安装thoes,并创建tweak工程

具体怎样安装不多说,详细可以查看http://security.ios-wiki.com/issue-3-6/修改tweak.xm文件

核心代码其实很简单,只是在collectionView:cellForItemAtIndexPath里面调用cell的diggDish方法:

[cell diggDish];

但是,点赞还需要很多条件,首先我们要定位到哪个作品,然后根据作品判断是否符合点赞的条件,比如:

判断是否已经点赞过

是否会越界以防崩溃

检查id是否合法

这些都要一步步的去思考、调试

- 打包,terminal进入到tweak工程目录下,执行两条命令:

make

make package install

deb包会自动安装到越狱设备上

注意,安装theos之后THEOS_DEVICE_IP一定要配,这个是你自己越狱设备的IP,这样才可以通过上面的命令安装到你的设备上

调试

打包之后有可能会有问题,这就需要我们使用syslog来调试找到问题,syslog的使用方法如下:

grep recipe /var/log/syslog

可以在代码里使用NSLog,这样打印出的内容就可以在syslog文件中看到,可以把recipe替换成任何你想要查找的文字

当然,并不是所有的问题都可以在syslog中查到,一些业务问题不大会报错,可能比较难查找,要综合分析,笔者碰到的问题比如:

列表中有一些id=0的情况,这些数据应当排除掉,那么取到dish.id和dish.eventId发现都无法实现效果,和charles比对才发现id被开发者隐藏起来,通过shareObjectIdentifier方法提供

结束

除此之外还遇到其他一些小问题,这里就不一一给大家介绍了,在越狱开发的过程中会碰到很多问题,静下心来思考总会找到办法解决的,希望和大家一同进步_

本例详细的代码可以去我的github上面下载:

github地址

同时也希望感兴趣的小伙伴帮我点个赞哦~互相帮助,大家都懂的~~