今天在客户那边处理防火墙故障,以前都是以路由交换机为主,基本上在项目中没有接触来防火墙,就是平时自己学一下,看一下文档,好歹了解一下,真的是书到用时方恨少呀;在这里只贴出VIP的部分,方便需要参考的攻城师看一上,对于不同的GUI界面来说,有可能是平一样的,只供简单参考;

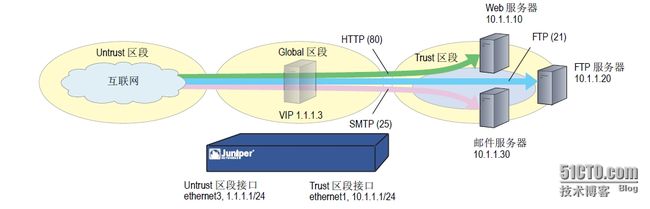

根据 TCP 或 UDP 片段包头的目标端口号,虚拟 IP (VIP) 地址将在一个 IP 地址处接

收到的信息流映射到另一个地址。例如,

目标地址为 1.1.1.3:80 ( 也就是 IP 地址为 1.1.1.3,端口号为 80) 的 HTTP 封包

可能映射到地址为 10.1.1.10 的 Web 服务器。

目标地址为 1.1.1.3:21 的 FTP 封包可能映射到地址为 10.1.1.20 的 FTP 服务器。

目标地址为 1.1.1.3:25 的 SMTP 封包可能映射到地址为 10.1.1.30 的邮件服务器。

目标 IP 地址相同。目标端口号确定安全设备将信息流转发到的主机。

Untrust 区段中的接口 IP Global 区段中的 VIP 端口转发至Trust 区段中的主机 IP

1.1.1.1/24 1.1.1.3 80 (HTTP) 10.1.1.10

1.1.1.1/24 1.1.1.3 21 (FTP) 10.1.1.20

1.1.1.1/24 1.1.1.3 25 (SMTP) 10.1.1.30

安全设备将去往 VIP 的内向信息流转发到 VIP 指向地址上的主机。但是,当 VIP 主

机发起出站信息流时,如果先前在入口接口或应用到来自该主机信息流的策略中的

NAT-src 上配置了 NAT,则安全设备会仅将初始源 IP 地址转换为其它地址。否则,

安全设备不会对来自 VIP 主机的信息流进行源 IP 地址转换。

需要以下信息来定义“虚拟 IP”:

VIP 的 IP 地址必须与 Untrust 区段中的接口 ( 或某些安全设备上的接口) 在同一

子网中,甚至可以是该接口使用的地址

在某些安全设备上,Untrust 区段中的接口可以通过 DHCP 或 PPPoE 动态接收

IP 地址。如果希望在上述情况中使用 VIP,请使用 WebUI (Network >

Interfaces > Edit ( 对于 Untrust 区段中的接口) > VIP) 执行以下操作之一:

如果配置 VIP,将同一 IP 地址用作支持多个 VIP 的设备的 Untrust 区段接

口,其它“常规”VIP 将不可用。

如果配置了常规 VIP,除非先删除常规 VIP,否则无法使用 Untrust 区段接

口创建 VIP。

处理请求的服务器的 IP 地址

希望安全设备从 VIP 转发到主机 IP 地址的服务类型

在本例中,将接口 ethernet1 绑定到 Trust 区段,并为其分配 IP 地址 10.1.1.1/24。

将接口 ethernet3 绑定到 Untrust 区段,并为其分配 IP 地址 1.1.1.1/24。

然后,在 1.1.1.10 配置 VIP,以便将入站 HTTP 信息流转发到地址为 10.1.1.10 的

Web 服务器,并创建一个策略,允许 Untrust 区段的信息流到达 Trust 区段中的

VIP ( 始终到达 VIP 指向地址上的主机)。

由于 VIP 与 Untrust 区段接口 (1.1.1.0/24) 在同一子网中,因此无需定义路由,以

便 Untrust 区段的信息流到达 VIP。此外,VIP 将信息流转发到的主机不需要通讯

簿条目。所有安全区域都在 trust-vr 路由域中。

如果希望安全区段 ( 而非 Untrust 区段) 的 HTTP 信息流到达 VIP,则必须在安全

区段的路由器上设置到达 1.1.1.10 的路由,从而指向绑定到该区段的接口。例

如,假设 ethernet2 被绑定到用户定义区段上,且配置了该区段的路由器,将目

标地址为 1.1.1.10 的信息流发送到 ethernet2。路由器将信息流发送到 ethernet2

后,安全设备中的转发机制将 VIP 定位在 ethernet3,它将信息流映射到

10.1.1.10 并发送出 ethernet1,到达 Trust 区段。此过程与第 61 页上的“范例:

从不同区段到达 MIP”中描述的类似。此外,还必须设置一个策略,允许 HTTP

信息流从源区段流向 Trust 区段中的 VIP。

1. 接口

set interface ethernet1 zone trust

set interface ethernet1 ip 10.1.1.1/24

set interface ethernet1 nat

set interface ethernet3 zone untrust

set interface ethernet2 ip 1.1.1.1/24

2. VIP

set interface ethernet3 vip 1.1.1.10 80 http 10.1.1.10

3. 策略

set policy from untrust to trust any vip(1.1.1.10) http permit

save