本文的目的是帮助解释更多有关Dharma Ransomware病毒的最新版本,并帮助您从计算机中删除此勒索病毒感染并尝试恢复加密的.combo文件扩展名加密的文件

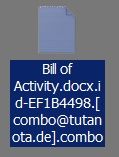

世界各地的报道已经开始总结有关新的和危险的勒索病毒感染 Dharma Ransomware(.combo变体)。与其他版本的Dharma勒索软件一样,此病毒使用高级加密模式对您计算机上的文件进行编码,使其无法再打开,将其转换为以下格式 - Filename.id {ID-here}.[[email protected] ].combo。这种危险的Dharma勒索病毒有一个明确的目标,那就是勒索受害者支付巨额赎金费。这项操作是通过留下赎金票据类型的文件来完成的,该文件包含赎金指令,旨在引起恐惧,即受害者必须支付赎金“费用”或文件可能永远丢失。如果您的计算机感染了.combo变种的Dharma勒索病毒,您需要了解情况是否严重。继续阅读本文,以深入了解有关Dharma勒索软件最新变体的信息,并了解如何尝试恢复.combo文件的替代方法。

.combo Dharma Ransomware 病毒信息:

.combo Dharma Virus - 它是如何感染的

Dharma勒索病毒已经使用了很多感染方法,最新的.combo文件变体与此没有什么不同。勒索软件旨在欺骗用户它是一种合法类型的程序或通过电子邮件发送给他们或在线上传的文档。如果这种Dharma勒索软件的变种是通过恶意电子邮件垃圾邮件发送的,那么这些骗子可能就好像这些电子邮件来自FedEx,DHL,PayPal等公司的大公司。除了包含令人信服的信息之外,电子邮件还有附件构成一个看似重要的文件,例如:

1.您可能已取消或未取消的订单取消文件。

2.购买发票。

3.收到购买。

4.银行对账单文件。

5.其他重要文件。

与Dharma勒索病毒的.combo版本相关的电子邮件消息也可以制作为好像它们来自公司的不同员工,甚至是您可能认识的人,例如:

已经发现.combo Dharma勒索软件使用复杂的基于电子邮件的感染模式。有效载荷载体分布在伪装成会计数据的消息中。正文内容读取发件人正在转发包含敏感数据的电子表格或数据库。该文件可以直接附加到消息或链接在正文内容中。

犯罪分子将提供一份存档文件。一旦被受害者用户打开,他们就会找到几个文件,其中包含第二个存档文件。如果打开并解压缩,将执行脚本导致勒索软件部署。有趣的是,可能会有不同的模板和现成的场景以最流行的语言进行本地化。

如果传播Dharma勒索病毒的.combo变体的文件是在线上传的,则它们通常可能驻留在恶意网站或可能在某种程度上受到危害的合法torrent网站上。这些文件通常假装是游戏补丁,软件破解,激活器,加载器,密钥生成器,修复程序,程序的便携式版本,便携式游戏以及您可能希望下载的许多其他程序。

Dharma .combo病毒变种 - 活动

Dharma勒索病毒是一种活跃了很长一段时间的病毒。这首先开始感染的受害者在三月份,去年与它的变种,增加了.dharma文件扩展名。但不久之后,其他版本的Dharma开始流入,每个版本都有新的更新:

Dharma .wallet变种。

Dharma .arena变种。

Dharma .cezar变种。

Dharma .arrow变种。

Dharma .onion变种。

Dharma .java变种。

Dharma .block变种。

Dharma .cobra变种。

Dharma .bip变体(最新的.combo之前)

Dharma v2变种(一个奇怪的变体)。

当涉及到Dharma勒索的当前变型中,使用.combo延伸,同一个家庭这自然意味着它们共享相似的代码和可能相同的加密模式。

当此Dharma勒索软件变种感染您的计算机时,恶意软件会有效地开始执行一系列恶意活动,其主要目的是授予病毒作为计算机管理员身份运行的权限。.combo文件病毒可能执行的活动可能如下:

1.创建互斥锁。

2.在Windows注册表编辑器中创建值条目。

3.擦除备份。

4.创建计划任务。

5.禁用系统恢复。

6.更改计算机上的壁纸。

7.修改系统文件和注册表。

在Dharma的活动中,.combo勒索软件是将它的有效载荷遗留在你的计算机上。病毒可能会在以下常用目标Windows目录中删除具有不同名称的各种文件:

在创建恶意文件之后,Dharma勒索病毒的.combo变体可能会攻击最受伤害的地方并攻击Windows注册表编辑器的Run和RunOnce注册表子键,以便设置恶意条目以获取其负责的病毒文件将重要数据编码为在登录Windows时自动运行。Run和RunOnce子键在注册表编辑器中具有以下位置:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \

一旦修改了这些注册表子密钥,病毒就可以运行恶意脚本文件(.bat)。此文件用于Dharma勒索病毒的.combo变体删除重要文档的备份卷影副本,然后禁用Windows恢复,以便您无法使用它通过Windows备份恢复文件:

sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe” /C vssadmin.exe Delete Shadows /All /Quiet

Dharma .combo勒索软件 - 加密活动

与其他版本的Dharma勒索病毒类似,此变体也使用AES加密算法对您的文件进行编码。AES也称为高级加密标准,在加密文件后使用非对称密钥生成技术。该算法属于Suite.B类别的密码,NSA也使用这些密码来加密敏感信息,从而使窥探远离它。

加密活动从Dharma勒索软件的.combo变体开始,以开始检查要加密的各种文件类型,并且这些文件类型中可能很重要。换句话说,这些是用户最常用的文件类型,例如:

“PNG .PSD .PSPIMAGE .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .XLR .XLS .XLSX .ACCDB .DB .DBF .MDB .PDB .SQL .APK .APP .BAT .CGI .COM .EXE .GADGET .JAR .PIF .WSF .DEM .GAM .NES .ROM .SAV CAD文件.DWG .DXF GIS文件.GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML。DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS .PPT .PPTX ..INI .PRFEncodedFiles .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE .DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files。 AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA视频文件.3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJR.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .DMP .DRV .ICNS。

但Dharma 的.combo变体有一种加密文件的聪明方法。它不仅会加密PC上的任何文件,因为这会损坏Windows。该病毒会跳过加密Windows系统文件夹中的文件,这样您仍然可以使用您的PC支付赎金:

%Local%

%Temp%

%Windows%

%System%

%Program Files%

%System32%

为了加密计算机上的文件,Dharma勒索病毒会创建文件的副本,然后删除它们的原始版本。这样,病毒就会创建文件的加密兄弟,并且无法通过使用不同的方法来破解文件来反转该过程(例如,使用一个原始文件来填充代码并设计解密方法)。加密完成后,文件开始显示如下:

然后,AES密码生成一个解密密钥。

删除Dharma Ransomware并恢复.combo加密文件

删除此Dharma勒索病毒的变体,分为手动移除指令和自动移除方法。如果您缺乏执行手动删除的经验,请注意,在这种情况下,根据专家的最佳行动方案是使用高级反恶意杀毒软件软件删除Dharma .combo勒索病毒。此类软件将自动扫描您的PC,然后确保此版本的Dharma永久消失,并使用它的实时防护罩,以确保您的PC在未来也能抵御任何恶意病毒软件感染。

如果你想恢复由Dharma勒索软件病毒的.combo变种加密的文件,请注意目前无法直接解密,但我们正在监控情况,并将使用解密说明进行更新,在此之前,欢迎您尝试我们建议的替代方法,以便在步骤“2中恢复尽可能多的文件。恢复由.combo Dharma Virus加密的文件。它们可能无法以100%的成功率工作,但其中一些可能能够恢复很少或更多的编码文件。

要删除.combo Dharma Virus,请按照下列步骤操作:

1.以安全模式启动PC以隔离和删除.combo Dharma病毒文件和对象

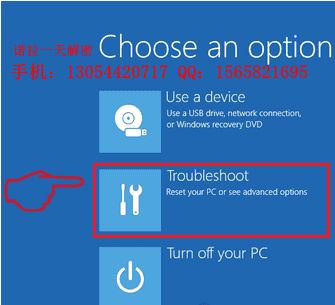

第1步:打开“ 开始”菜单。

第2步:单击电源按钮(对于Windows 8,它是“关闭”按钮旁边的小箭头),在按住“Shift”的同时单击“ 重新启动”。

第3步:重启后,将出现带有选项的蓝色菜单。从他们你应该选择疑难解答。

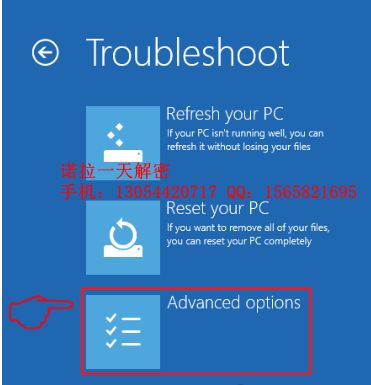

第4步:您将看到“ 疑难解答”菜单。从此菜单中选择“ 高级选项”。

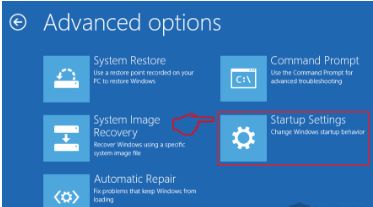

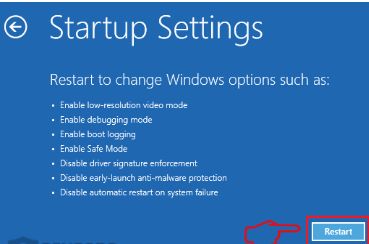

第5步:出现“ 高级选项”菜单后,单击“ 启动设置”。

第6步:从Startup Settings菜单中,单击Restart。

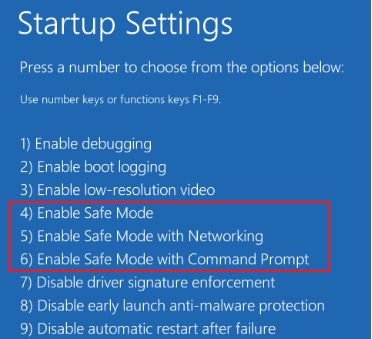

第7步:重启后会出现一个菜单。您可以通过按相应的数字选择三个安全模式选项中的任何一个,机器将重新启动。

第8步:修复PC上恶意病毒软件和PUP创建的注册表项。

2.在您的PC上查找.combo Dharma Virus创建的文件

第1步:在键盘上按 + R并在“ 运行”文本框中编写explorer.exe,然后单击“ 确定”按钮。

第2步:从快速访问栏中单击您的PC。这通常是带有显示器的图标,其名称可以是“我的电脑”,“我的电脑”或“此电脑”或您命名的任何名称。

第3步:导航到PC屏幕右上角的搜索框,然后键入“fileextension:”,然后键入文件扩展名。如果您正在寻找恶意可执行文件,例如可能是“fileextension:exe”。完成此操作后,请留出空格并键入您认为恶意软件已创建的文件名。以下是找到您的文件时的显示方式:

3.使用高级杀毒软件扫描恶意病毒软件和恶意程序

扫描您的PC并使用防恶意杀毒软件工具删除.combo Dharma病毒并备份您的数据

4.尝试恢复.combo Dharma Virus加密的文件

勒索软件病毒感染和.combo Dharma Virus旨在使用加密算法加密您的文件,这可能很难解密。这就是为什么我们建议了几种可以帮助您绕过直接解密并尝试恢复文件的替代方法。请记住,这些方法可能不是100%有效,但也可能在不同情况下帮助您一点或多少。

方法1:使用数据恢复软件扫描驱动器的扇区恢复数据。

方法2:尝试解密器。

方法3:在密码病毒通过网络通过嗅探工具发送解密密钥时查找解密密钥。