Day36

如何编写sersync启动脚本 sersyncd stop/start/restart

编写脚本思路:

第一步: 如何关闭和启动服务

启动

sersync -dro /usr/local/sersync/conf/confxml.xml

停止

killall sersync

第二步:

[root@nfs01 ~]# cat /server/scripts/sersyncd

#!/bin/bash

export PATH=$PATH:/usr/local/sersync/bin/

# 启动服务

if [ "$1" == "start" ]

then

sersync -dro /usr/local/sersync/conf/confxml.xml

elif [ "$1" == "stop" ]

then

killall sersync

sleep 1

killall sersync

elif [ "$1" == "restart" ]

then

killall sersync

sleep1

sersync -dro /usr/local/sersync/conf/confxml.xml

else

echo "pls input: start|stop|restart"

fi

完善: case 函数

脚本结构

if [ 资产数额 > 1个亿 ]

then

买一座岛屿

elif [ 1000万 < 资产数额 <1个亿 ]

买个地皮

elif [ 100万 < 资产数据 < 1000万 ]

买个别墅

else

租个房子

fi

===========================================================

杀进程三种方式:

01. kill

用法: kill pid --- 进程杀死会有提示信息

02. killall

用法: killall sersync --- 进程杀死会有提示信息 推荐

03. pkill

用法: pkill 进程名 --- 模糊匹配进程名称

特殊用法: tomcat -- java kill

kill -9 进程号 --- 强制杀死进程

===========================================================

03. 远程管理服务介绍

SSH: 服务端口 22 对远程传输数据进行加密 默认支持root用户远程连接

telnet: 服务端口 23 对远程传输数据明文显示 默认禁止root用户远程连接

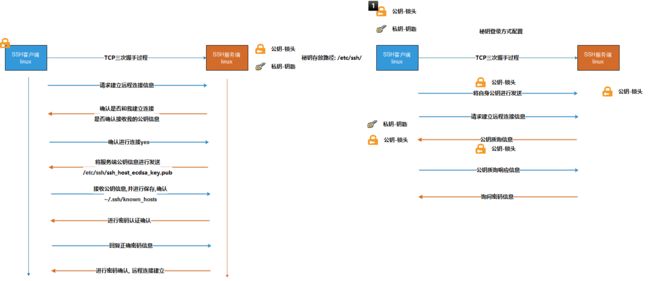

04. 远程服务通讯原理:

01. 客户端 ---> 服务端 建立三次握手

02. 客户端 ---> 服务端 SSH远程连接请求

03. 服务端 ---> 客户端 SSH远程连接确认信息 确认是否建立连接/确认是否接受公钥信息

04. 客户端 ---> 服务端 发送确认连接信息

05. 服务端 ---> 客户端 发送公钥信息 /etc/ssh/公钥信息

06. 客户端 ---> 服务端 接受公钥保存 进行确认 ~/.ssh/know_hosts

07. 服务端 ---> 客户端 询问连接密码信息

08. 客户端 ---> 服务端 登录密码信息

09. 服务端 ---> 客户端 最终确认

PS: 基于密码建立远程通讯过程

05. 远程服务建立方式

a 基于密码登录方式

b 基于秘钥登录方式 私钥 公钥

==========================================

补充: 秘钥作用

01. 利用秘钥对数据信息进行加密处理

02. 利用秘钥信息进行用户身份认证

==========================================

基于秘钥登录原理过程:

01. 管理端 ---> 被管理端 管理端创建秘钥对,将公钥进行发送

02. 管理端 ---> 被管理端 发送远程连接请求

03. 被管理端 ---> 管理端 进行公钥质询

04. 管理端 ---> 被管理端 响应公钥质询信息

05. 被管理端 ---> 管理端 公钥质询结果确认

06. 基于秘钥连接配置过程

第一个里程: 创建秘钥对信息 管理端服务器(10.0.0.61)

[root@web01 ~]# ssh-keygen -t dsa

Generating public/private dsa key pair.

Enter file in which to save the key (/root/.ssh/id_dsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

[root@web01 ~]# ll ~/.ssh/

total 12

-rw------- 1 root root 668 Aug 20 11:16 id_dsa

-rw-r--r-- 1 root root 600 Aug 20 11:16 id_dsa.pub

-rw-r--r-- 1 root root 171 Aug 20 10:42 known_hosts

第二个里程: 将公钥进行发送 管理端服务器(10.0.0.61)

ssh-copy-id -i /root/.ssh/id_dsa.pub 172.16.1.31

第三个里程: 进行基于秘钥登录连接测试

ssh 172.16.1.31

ssh 172.16.1.31 hostname

需求: 管理端(10.0.0.61) --- 多台被管理端需要管理 100台

如何批量分发公钥 --- shell脚本

免交互批量分发公钥脚本

[root@m01 ~]# cat /server/scripts/distribute_key.sh

#!/bin/bash

. /etc/init.d/functions

# 创建秘钥对

if [ ! -f /root/.ssh/id_dsa ]

then

ssh-keygen -t dsa -f /root/.ssh/id_dsa -P "" >/dev/null

action "key pair create" /bin/true

else

action "key pair already exists" /bin/false

fi

# 分发公钥信息

for ip in 7 31 41

do

sshpass -p654321 ssh-copy-id -i ~/.ssh/id_dsa.pub 172.16.1.$ip -o StrictHostKeyChecking=no &>/dev/null

if [ $? -eq 0 ]

then

action "host 172.16.1.$ip pub_key distribute" /bin/true

echo ""

else

action "host 172.16.1.$ip pub_key distribute" /bin/false

echo ""

fi

done

免交互批量检查公钥脚本

[root@m01 ~]# cat /server/scripts/check_key.sh

#!/bin/bash

. /etc/init.d/functions

# 检查公钥信息

for ip in 7 31 41

do

ssh 172.16.1.$ip hostname &>/dev/null

if [ $? -eq 0 ]

then

action "host 172.16.1.$ip connect" /bin/true

echo ""

else

action "host 172.16.1.$ip connect" /bin/false

echo ""

fi

done

问题: 如何免交互分发密码

01. 不要输入yes确认信息

ssh 172.16.1.31 -o StrictHostKeyChecking=no

ssh-copy-id -i ~/.ssh/id_dsa.pub 172.16.1.31 -o StrictHostKeyChecking=no

=======================================================================

补充: 理解分发公钥原理过程 ssh-copy-id

1) 利用ssh和远程主机建立连接

2) 将本地公钥文件信息传输到远程主机上

3) 远程主机收到公钥信息 会保存到~/.ssh/authorized_keys 并且授权为600

=======================================================================

02. 不要输入密码信息

yum install -y sshpass

sshpass - noninteractive ssh password provider (提供一个ssh密码信息, 进行非交互ssh连接)

sshpass -p654321 ssh-copy-id -i ~/.ssh/id_dsa.pub 172.16.1.31 -o StrictHostKeyChecking=no