一、安装前的准备工作:

安装前说明:邮件服务依赖于DNS服务,请事先确信您的DNS服务已经为邮件应用配置完成。

注:本次实验的DNS服务器的IP地址为172.16.24.1,MX记录的域名为:mail.magedu.com

使用dig命令可以正常解析magedu.com的NS记录和MX记录:如下所示:

#dig -t MX magedu.com

;; QUESTION SECTION:

;magedu.com.

IN

MX

;; ANSWER SECTION:

magedu.com.

600

IN

MX

10 mail.magedu.com.

;; AUTHORITY SECTION:

magedu.com.

600

IN

NS

ns.magedu.com.

;; ADDITIONAL SECTION:

mail.magedu.com.

600

IN

A

172.16.24.1

ns.magedu.com.

600

IN

A

172.16.24.1

1、安装所需的rpm包,这包括以下这些(注:请确保您的yum源已经配置完成,并能正常使用!):

httpd, mysql, mysql-server, mysql-devel, openssl-devel, dovecot, perl-DBD-MySQL, tcl, tcl-devel, libart_lgpl, libart_lgpl-devel, libtool-ltdl, libtool-ltdl-devel, expect

2、关闭sendmail,并将它的随系统自动启动功能关闭:

# service sendmail stop

# chkconfig sendmail off

3、安装以下开发所用到的rpm包组:

Development Libraries

Development Tools

方法:

# yum groupinstall "Development Libraries" "Development Tools"

二、启动依赖的服务:

使用rpm包安装mysql,需要安装两个rpm包

#yum install mysql -y

#yum install mysql-server -y

1、启动mysql数据库,并给mysql的root用户设置密码:

# service mysqld start

# chkconfig mysqld on

# mysqladmin -uroot -p password 'your_password' 如:mysqladmin -uroot -p password '123456'

2、启动saslauthd服务,并将其加入到自动启动队列:

# service saslauthd start

# chkconfig saslauthd on

三、安装配置postfix

# groupadd -g 2525 postfix

# useradd -g postfix -u 2525 -s /sbin/nologin -M postfix

# groupadd -g 2526 postdrop

# useradd -g postdrop -u 2526 -s /sbin/nologin -M postdrop

# tar zxvf postfix-2.9.1.tar.gz

# cd postfix-2.9.1

# make makefiles 'CCARGS=-DHAS_MYSQL -I/usr/include/mysql -DUSE_SASL_AUTH -DUSE_CYRUS_SASL -I/usr/include/sasl -DUSE_TLS ' 'AUXLIBS=-L/usr/lib/mysql -lmysqlclient -lz -lm -L/usr/lib/sasl2 -lsasl2 -lssl -lcrypto'

# make

# make install

按照以下的提示输入相关的路径([]号中的是缺省值,”]”后的是输入值,省略的表示采用默认值)

install_root: [/] /

tempdir: [/root/postfix-2.9.1] /tmp/postfix

config_directory: [/etc/postfix] /etc/postfix

daemon_directory: [/usr/libexec/postfix]

command_directory: [/usr/sbin]

queue_directory: [/var/spool/postfix]

sendmail_path: [/usr/sbin/sendmail]

newaliases_path: [/usr/bin/newaliases]

mailq_path: [/usr/bin/mailq]

mail_owner: [postfix]

setgid_group: [postdrop]

html_directory: [no]/var/www/html/postfix

manpages: [/usr/local/man]

readme_directory: [no]

生成别名二进制文件:

# newaliases

# ll /etc/ | grep alias --验证二进制文件生成库,确保出现aliases.db

-rw-r--r-- 1 root root 1512 Apr 26 2005 aliases

-rw-r----- 1 root smmsp 12288 Apr 2 21:39 aliases.db

2.进行一些基本配置,测试启动postfix并进行发信

# vim /etc/postfix/main.cf

修改以下几项为您需要的配置

myhostname = mail.magedu.com

myorigin = magedu.com

mydomain = magedu.com

mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain

mynetworks = 172.16.0.0/24, 127.0.0.0/8

说明:

myorigin 参数用来指明发件人所在的域名,即做发件地址伪装;

mydestination 参数指定postfix接收邮件时收件人的域名,即您的postfix系统要接收到哪个域名的邮件;

myhostname 参数指定运行postfix邮件系统的主机的主机名,默认情况下,其值被设定为本地机器名;

mydomain 参数指定您的域名,默认情况下,postfix将myhostname的第一部分删除而作为mydomain的值;

mynetworks 参数指定你所在的网络的网络地址,postfix系统根据其值来区别用户是远程的还是本地的,如果是本地网络用户则允许其访问;

inet_interfaces 参数指定postfix系统监听的网络接口;

注意:

1、在postfix的配置文件中,参数行和注释行是不能处在同一行中的;

2、任何一个参数的值都不需要加引号,否则,引号将会被当作参数值的一部分来使用;

3、每修改参数及其值后执行 postfix reload 即可令其生效;但若修改了inet_interfaces,则需重新启动postfix;

4、如果一个参数的值有多个,可以将它们放在不同的行中,只需要在其后的每个行前多置一个空格即可;postfix会把第一个字符为空格或tab的文本行视为上一行的延续;

四、为postfix提供SysV服务脚本/etc/rc.d/init.d/postfix,内容如下(#END 之前):

#!/bin/bash

#

# postfix Postfix Mail Transfer Agent

#

# chkconfig: 2345 80 30

# description: Postfix is a Mail Transport Agent, which is the program \

# that moves mail from one machine to another.

# processname: master

# pidfile: /var/spool/postfix/pid/master.pid

# config: /etc/postfix/main.cf

# config: /etc/postfix/master.cf

# Source function library.

. /etc/rc.d/init.d/functions

# Source networking configuration.

. /etc/sysconfig/network

# Check that networking is up.

[ $NETWORKING = "no" ] && exit 3

[ -x /usr/sbin/postfix ] || exit 4

[ -d /etc/postfix ] || exit 5

[ -d /var/spool/postfix ] || exit 6

RETVAL=0

prog="postfix"

start() {

# Start daemons.

echo -n $"Starting postfix: "

/usr/bin/newaliases >/dev/null 2>&1

/usr/sbin/postfix start 2>/dev/null 1>&2 && success || failure $"$prog start"

RETVAL=$?

[ $RETVAL -eq 0 ] && touch /var/lock/subsys/postfix

echo

return $RETVAL

}

stop() {

# Stop daemons.

echo -n $"Shutting down postfix: "

/usr/sbin/postfix stop 2>/dev/null 1>&2 && success || failure $"$prog stop"

RETVAL=$?

[ $RETVAL -eq 0 ] && rm -f /var/lock/subsys/postfix

echo

return $RETVAL

}

reload() {

echo -n $"Reloading postfix: "

/usr/sbin/postfix reload 2>/dev/null 1>&2 && success || failure $"$prog reload"

RETVAL=$?

echo

return $RETVAL

}

abort() {

/usr/sbin/postfix abort 2>/dev/null 1>&2 && success || failure $"$prog abort"

return $?

}

flush() {

/usr/sbin/postfix flush 2>/dev/null 1>&2 && success || failure $"$prog flush"

return $?

}

check() {

/usr/sbin/postfix check 2>/dev/null 1>&2 && success || failure $"$prog check"

return $?

}

restart() {

stop

start

}

# See how we were called.

case "$1" in

start)

start

;;

stop)

stop

;;

restart)

stop

start

;;

reload)

reload

;;

abort)

abort

;;

flush)

flush

;;

check)

check

;;

status)

status master

;;

condrestart)

[ -f /var/lock/subsys/postfix ] && restart || :

;;

*)

echo $"Usage: $0 {start|stop|restart|reload|abort|flush|check|status|condrestart}"

exit 1

esac

exit $?

# END

为此脚本赋予执行权限:

# chmod +x /etc/rc.d/init.d/postfix

将postfix服务添加至服务列表,设置其开机自动启动:

# chkconfig --add postfix

# chkconfig postfix on

使用此脚本重新启动服务,以测试其能否正常执行:

# service postfix restart

此时可使用本地用户测试邮件收发了。这里使用redhat用户进行测试:如下图:

查看邮件是否发送成功,可以查看邮件日志,出现如下图所示的日志信息,则说明此邮件发送成功:

su到redhat用户去查看邮件内容:

#su - redhat

五、为postfix服务开启用户别名支持:

1、在配置文件开启基于hash的别名文件支持

在main.cf中,找到如下指令,而后启用它(即移除前面的#号):

#alias_maps = hash:/etc/aliases

2、在/etc/aliases文件中定义新的别名项,其格式通常为以冒号隔开的两个字段,前一个字段为初始目标邮件地址,后一个字段为实际发往的地址,如:

redhat:

centos --意思是所有发给redhat用户的邮件都由centos这个用户代收

[email protected]: [email protected] --所有发给gentoo用户的126.com域中的邮件都有magedu.com 域中的admin用户代收

3、将/etc/aliases转换为hash格式:

# postalias /etc/aliases

# ll /etc/ | grep aliases --查看hash格式的文件是否生成,出现aliases.db 文件说明已经生成成功

-rw-r--r-- 1 root root 1512 Apr 26 2005 aliases

-rw-r----- 1 root smmsp 12288 Apr 2 22:18 aliases.db

4、让postfix重新载入配置文件,即可进行测试;

你会发现发给redhat的邮件,在redhat的家目录中找不到,都在centos的家目录中。

六、实现postfix基于客户端的访问控制

1、基于客户端的访问控制概览

postfix内置了多种反垃圾邮件的机制,其中就包括“客户端”发送邮件限制。客户端判别机制可以设定一系列客户信息的判别条件:

smtpd_client_restrictions

smtpd_data_restrictions

smtpd_helo_restrictions

smtpd_recipient_restrictions

smtpd_sender_restrictions

上面的每一项参数分别用于检查SMTP会话过程中的特定阶段,即客户端提供相应信息的阶段,如当客户端发起连接请求时,postfix就可以根据配置文件中定义的smtpd_client_restrictions参数来判别此客户端IP的访问权限。

相应地,smtpd_helo_restrictions则用于根据用户的helo信息判别客户端的访问能力等等。

如果DATA命令之前的所有内容都被接受,客户端接着就可以开始传送邮件内容了。邮件内容通常由两部分组成,前半部分是标题(header),其可以由header_check过滤,后半部分是邮件正文(body),其可以由check_body过滤。

这两项实现的是邮件“内容检查”。

postfix的默认配置如下:

smtpd_client_restrictions =

smtpd_data_restrictions =

smtpd_end_of_data_restrictions =

smtpd_etrn_restrictions =

smtpd_helo_restrictions =

smtpd_recipient_restrictions = permit_mynetworks, reject_unauth_destination

smtpd_sender_restrictions =

这限制了只有mynetworks参数中定义的本地网络中的客户端才能通过postfix转发邮件,其它客户端则不被允许,从而关闭了开放式中继(open relay)的功能。

Postfix有多个内置的限制条件,如上面的permit_mynetworks和reject_unauth_destination,但管理员也可以使用访问表(access map)来自定义限制条件。

自定义访问表的条件通常使用check_client_access, check_helo_access, check_sender_access, check_recipient_access进行,

它们后面通常跟上type:mapname格式的访问表类型和名称。其中,check_sender_access和check_recipient_access用来检查客户端提供的邮件地址,因此,

其访问表中可以使用完整的邮件地址,如[email protected];也可以只使用域名,如magedu.com;还可以只有用户名的部分,如marion@。

2、实现示例1

这里以禁止172.16.24.2这台主机通过工作在172.16.24.1上的postfix服务发送邮件为例演示说明其实现过程。访问表使用hash的格式。

(1)首先,编辑/etc/postfix/access文件,以之作为客户端检查的控制文件,在里面定义如下一行:

172.16.24.2

REJECT

也可以定义成这样:

172.16.24.2

REJECT

172.16 OK

意思是拒绝172.16网段内的172.16.24.2这一个IP地址发送邮件,其他地址都接受!

(2)将此文件转换为hash格式

# postmap /etc/postfix/access

(3)配置postfix使用此文件对客户端进行检查

编辑/etc/postfix/main.cf文件,添加如下参数:

smtpd_client_restrictions = check_client_access hash:/etc/postfix/access

(4)让postfix重新载入配置文件即可进行发信控制的效果测试了。

此时在172.16.24.2主机上通过172.16.24.1上的postfix服务发送邮件就会被拒绝了,出现如下信息:

[root@mail ~]#telnet mail.magedu.com 25

Trying 172.16.24.1...

Connected to mail.magedu.com (172.16.24.1).

Escape character is '^]'.

220 Welcome to our mail.magedu.com ESMTP,Warning: Version not Available!

mail from:[email protected]

250 2.1.0 Ok

rcpt to:[email protected]

554 5.7.1 : Client host rejected: Access denied

3、实现示例2

这里以禁止通过本服务器向market.com域发送邮件为例演示其实现过程。访问表使用hash的格式。

(1)首先,建立/etc/postfix/denydomains文件(文件名可以自定义),在里面定义如下一行:

#vim /etc/postfix/denydomains

market.com

REJECT

(2)将此文件转换为hash格式

# postmap /etc/postfix/denydomains

# ll /etc/postfix | grep deny --出现denydomains.db文件则说明生成二进制文件成功

-rw-r--r-- 1 root root 26 Apr 2 23:50 denydomains

-rw-r--r-- 1 root root 12288 Apr 2 23:50 denydomains.db

(3)配置postfix使用此文件对客户端进行检查

编辑/etc/postfix/main.cf文件,添加如下参数:

smtpd_recipient_restrictions = check_recipient_access hash:/etc/postfix/denydstdomains, permit_mynetworks, reject_unauth_destination

(4)让postfix重新载入配置文件即可进行发信控制的效果测试了。

#service postfix restart

此时通过172.16.24.1上的postfix服务向market.com 域发送邮件就会被拒绝了,如下信息:

[root@mail ~]#telnet mail.magedu.com 25

Trying 172.16.24.1...

Connected to mail.magedu.com (172.16.24.1).

Escape character is '^]'.

220 Welcome to our mail.magedu.com ESMTP,Warning: Version not Available!

helo mail.magedu.com

250 mail.magedu.com

mail from:[email protected]

250 2.1.0 Ok

rcpt to:[email protected]

554 5.7.1 : Relay access denied

4、检查表格式的说明

hash类的检查表都使用类似如下的格式:

pattern action

检查表文件中,空白行、仅包含空白字符的行和以#开头的行都会被忽略。以空白字符开头后跟其它非空白字符的行会被认为是前一行的延续,是一行的组成部分。

(1)关于pattern

其pattern通常有两类地址:邮件地址和主机名称/地址。

邮件地址的pattern格式如下:

user@domain 用于匹配指定邮件地址;

domain.tld 用于匹配以此域名作为邮件地址中的域名部分的所有邮件地址;

user@ 用于匹配以此作为邮件地址中的用户名部分的所有邮件地址;

主机名称/地址的pattern格式如下:

domain.tld 用于匹配指定域及其子域内的所有主机;

.domain.tld 用于匹配指定域的子域内的所有主机;

net.work.addr.ess

net.work.addr

net.work

net 用于匹配特定的IP地址或网络内的所有主机;

network/mask CIDR格式,匹配指定网络内的所有主机;

(2)关于action

接受类的动作:

OK 接受其pattern匹配的邮件地址或主机名称/地址;

全部由数字组成的action 隐式表示OK;

拒绝类的动作(部分):

4NN text

5NN text

其中4NN类表示过一会儿重试;5NN类表示严重错误,将停止重试邮件发送;421和521对于postfix来说有特殊意义,尽量不要自定义这两个代码;

REJECT optional text... 拒绝;text为可选信息;

DEFER optional text... 拒绝;text为可选信息;

七、为postfix开启基于cyrus-sasl的认证功能

使用以下命令验正postfix是否支持cyrus风格的sasl认证,如果您的输出为以下结果,则是支持的:

# /usr/local/postfix/sbin/postconf -a

cyrus

dovecot

#vim /etc/postfix/main.cf

添加以下内容:

############################CYRUS-SASL############################

broken_sasl_auth_clients = yes

smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject_invalid_hostname,reject_non_fqdn_hostname,reject_unknown_sender_domain,reject_non_fqdn_sender,reject_non_fqdn_recipient,reject_unknown_recipient_domain,reject_unauth_pipelining,reject_unauth_destination

smtpd_sasl_auth_enable = yes

smtpd_sasl_local_domain = $myhostname

smtpd_sasl_security_options = noanonymous

smtpd_sasl_application_name = smtpd

smtpd_banner = Welcome to our $myhostname ESMTP,Warning: Version not Available!

# vim /usr/lib/sasl2/smtpd.conf

添加如下内容:

pwcheck_method: saslauthd

mech_list: PLAIN LOGIN

让postfix重新加载配置文件

#service postfix restart

# telnet localhost 25

Trying 127.0.0.1...

Connected to localhost.localdomain (127.0.0.1).

Escape character is '^]'.

220 Welcome to our mail.magedu.com ESMTP,Warning: Version not Available!

ehlo mail.magedu.com

250-mail.magedu.com

250-PIPELINING

250-SIZE 10240000

250-VRFY

250-ETRN

250-AUTH PLAIN LOGIN

250-AUTH=PLAIN LOGIN --请确保你输出类似这两行

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

1.发送邮件验证:验证通过会显示下面的信息

[root@mail ~]# telnet mail.magedu.com 25

Trying 172.16.24.1...

Connected to mail.magedu.com (172.16.24.1).

Escape character is '^]'.

220 Welcome to our mail.magedu.com ESMTP,Warning: Version not Available!

ehlo mail.magedu.com

250-mail.magedu.com

250-PIPELINING

250-SIZE 14336000

250-VRFY

250-ETRN

250-AUTH LOGIN PLAIN

250-AUTH=LOGIN PLAIN

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

auth login --输入auth login 表示要通过验证发送邮件

334 VXNlcm5hbWU6

cmVkaGF0 --基于openssl base64 加密后的用户名

334 UGFzc3dvcmQ6

cmVkaGF0 --基于openssl base64 加密后的密码(测试用的用户名和密码是一样的,所以经过加密后的字符串也一样)

235 2.7.0 Authentication successful

mail from:[email protected]

250 2.1.0 Ok

rcpt to:[email protected]

250 2.1.5 Ok

data

354 End data with .

this is a test mail!

.

250 2.0.0 Ok: queued as 6F7B96CB099

quit

221 2.0.0 Bye

Connection closed by foreign host.

2.发送邮件验证:不通过验证会显示下面的信息

[root@mail ~]# telnet mail.magedu.com 25

Trying 172.16.24.1...

Connected to mail.magedu.com (172.16.24.1).

Escape character is '^]'.

220 Welcome to our mail.magedu.com ESMTP,Warning: Version not Available!

ehlo mail.magedu.com

250-mail.magedu.com

250-PIPELINING

250-SIZE 14336000

250-VRFY

250-ETRN

250-AUTH LOGIN PLAIN

250-AUTH=LOGIN PLAIN

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

mail from:[email protected]

250 2.1.0 Ok

rcpt to:[email protected]

554 5.7.1 : Relay access denied

八、安装Courier authentication library

1、courier简介

courier-authlib是Courier组件中的认证库,它是courier组件中一个独立的子项目,用于为Courier的其它组件提供认证服务。其认证功能通常包括验正登录时的帐号和密码、获取一个帐号相关的家目录或邮件目录等信息、改变帐号的密码等。而其认证的实现方式也包括基于PAM通过/etc/passwd和/etc/shadow进行认证,基于GDBM或DB进行认证,基于LDAP/MySQL/PostgreSQL进行认证等。因此,courier-authlib也常用来与courier之外的其它邮件组件(如postfix)整合为其提供认证服务。

2、安装

接下来开始编译安装

# tar jxvf courier-authlib-0.62.4.tar.bz2

# cd courier-authlib-0.62.4

#./configure \

--prefix=/usr/local/courier-authlib \

--sysconfdir=/etc \

--without-authpam \

--without-authshadow \

--without-authvchkpw \

--without-authpgsql \

--with-authmysql \

--with-mysql-libs=/usr/lib/mysql \

--with-mysql-includes=/usr/include/mysql \

--with-redhat \

--with-authmysqlrc=/etc/authmysqlrc \

--with-authdaemonrc=/etc/authdaemonrc \

--with-mailuser=postfix \

--with-mailgroup=postfix \

--with-ltdl-lib=/usr/lib \

--with-ltdl-include=/usr/include

# make

# make install

# ll /etc/ | grep dist 出现如下两个文件则说明编译安装成功

-rw-rw---- 1 postfix postfix 3680 Mar 15 19:36 authdaemonrc.dist

-rw-rw---- 1 postfix postfix 8812 Mar 15 19:36 authmysqlrc.dist

# chmod 755 /usr/local/courier-authlib/var/spool/authdaemon

# cp /etc/authdaemonrc.dist /etc/authdaemonrc

# cp /etc/authmysqlrc.dist /etc/authmysqlrc

修改/etc/authdaemonrc 文件

#vim /etc/authdaemonrc

authmodulelist="authmysql"

authmodulelistorig="authmysql"

daemons=10

3、配置其通过mysql进行邮件帐号认证

编辑/etc/authmysqlrc 为以下内容,其中2525,2525 为postfix 用户的UID和GID。

MYSQL_SERVER localhost

MYSQL_PORT 3306 --指定你的mysql监听的端口,这里使用默认的3306

MYSQL_USERNAME extmail --这时为后文要用的数据库的所有者的用户名

MYSQL_PASSWORD extmail --密码

MYSQL_SOCKET /var/lib/mysql/mysql.sock --使用rpm包安装的mysql的sock文件路径

MYSQL_DATABASE extmail

MYSQL_USER_TABLE mailbox

MYSQL_CRYPT_PWFIELD password

MYSQL_UID_FIELD '2525'

MYSQL_GID_FIELD '2525'

MYSQL_LOGIN_FIELD username

MYSQL_HOME_FIELD concat('/var/mailbox/',homedir)

MYSQL_NAME_FIELD name

MYSQL_MAILDIR_FIELD concat('/var/mailbox/',maildir)

4、提供SysV服务脚本

# cp courier-authlib.sysvinit /etc/rc.d/init.d/courier-authlib

# chmod 755 /etc/rc.d/init.d/courier-authlib

# chkconfig --add courier-authlib

# chkconfig --level 2345 courier-authlib on

#echo "/usr/local/courier-authlib/lib/courier-authlib" >> /etc/ld.so.conf.d/courier-authlib.conf

# ldconfig -v

# service courier-authlib start (启动服务)

5、配置postfix和courier-authlib

新建虚拟用户邮箱所在的目录,并将其权限赋予postfix用户:

#mkdir –pv /var/mailbox

#chown –R postfix.postfix /var/mailbox

接下来重新配置SMTP 认证,编辑 /usr/lib/sasl2/smtpd.conf ,确保其为以下内容:

pwcheck_method: authdaemond

log_level: 3

mech_list:PLAIN LOGIN

authdaemond_path:/usr/local/courier-authlib/var/spool/authdaemon/socket

九、让postfix支持虚拟域和虚拟用户

1、编辑/etc/postfix/main.cf,添加如下内容:

########################Virtual Mailbox Settings########################

virtual_mailbox_base = /var/mailbox

virtual_mailbox_maps = mysql:/etc/postfix/mysql_virtual_mailbox_maps.cf

virtual_mailbox_domains = mysql:/etc/postfix/mysql_virtual_domains_maps.cf

virtual_alias_domains =

virtual_alias_maps = mysql:/etc/postfix/mysql_virtual_alias_maps.cf

virtual_uid_maps = static:2525

virtual_gid_maps = static:2525

virtual_transport = virtual

maildrop_destination_recipient_limit = 1

maildrop_destination_concurrency_limit = 1

##########################QUOTA Settings########################

message_size_limit = 14336000

virtual_mailbox_limit = 20971520

virtual_create_maildirsize = yes

virtual_mailbox_extended = yes

virtual_mailbox_limit_maps = mysql:/etc/postfix/mysql_virtual_mailbox_limit_maps.cf

virtual_mailbox_limit_override = yes

virtual_maildir_limit_message = Sorry, the user's maildir has overdrawn his diskspace quota, please Tidy your mailbox and try again later.

virtual_overquota_bounce = yes

2、使用extman源码目录下docs目录中的extmail.sql和init.sql建立数据库:

# tar zxvf extman-1.1.tar.gz

# cd extman-1.1/docs

# mysql -u root -p < extmail.sql

# mysql -u root -p

# cp mysql* /etc/postfix/

3、授予用户extmail访问extmail数据库的权限

mysql> GRANT all privileges on extmail.* TO extmail@localhost IDENTIFIED BY 'extmail';

mysql> GRANT all privileges on extmail.* TO [email protected] IDENTIFIED BY 'extmail';

mysql> FLUSH PRIVILEGES;

mysql> GRANT all privileges on extmail.* TO webman@localhost IDENTIFIED BY 'webman'; --此处是为后面的webmai管理做准备的,授予webman用户访问extmail数据库的权限

mysql> GRANT all privileges on extmail.* TO [email protected] IDENTIFIED BY 'webman';

mysql> FLUSH PRIVILEGES;

说明:启用虚拟域以后,需要取消中心域,即注释掉myhostname, mydestination, mydomain, myorigin几个指令;你也可以把mydestionation的值改为你自己需要的。

十、配置dovecot

# vim /etc/dovecot.conf 将配置文件中的mail_location和auth default 相关信息改成如下信息:

mail_location = maildir:/var/mailbox/%d/%n/Maildir

……

auth default {

mechanisms = plain

passdb sql {

args = /etc/dovecot-mysql.conf

}

userdb sql {

args = /etc/dovecot-mysql.conf

}

……

# vim /etc/dovecot-mysql.conf

driver = mysql

connect = host=localhost dbname=extmail user=extmail password=extmail

default_pass_scheme = CRYPT

password_query = SELECT username AS user,password AS password FROM mailbox WHERE username = '%u'

user_query = SELECT maildir, uidnumber AS uid, gidnumber AS gid FROM mailbox WHERE username = '%u'

接下来启动dovecot服务:

# service dovecot start

# chkconfig dovecot on

十一、安装Extmail-1.2

1、安装

# tar zxvf extmail-1.2.tar.gz

# mkdir -pv /var/www/extsuite

# mv extmail-1.2 /var/www/extsuite/extmail

# cp /var/www/extsuite/extmail/webmail.cf.default /var/www/extsuite/extmail/webmail.cf

2、修改主配置文件

#vim /var/www/extsuite/extmail/webmail.cf

部分修改选项的说明:

SYS_MESSAGE_SIZE_LIMIT = 5242880 --用户可以发送的最大邮件

SYS_USER_LANG = en_US

语言选项,可改作:

SYS_USER_LANG = zh_CN

SYS_MAILDIR_BASE = /home/domains

此处即为您在前文所设置的用户邮件的存放目录,可改作:

SYS_MAILDIR_BASE = /var/mailbox

SYS_MYSQL_USER = db_user

SYS_MYSQL_PASS = db_pass

以上两句句用来设置连接数据库服务器所使用用户名、密码和邮件服务器用到的数据库,这里修改为:

SYS_MYSQL_USER = extmail

SYS_MYSQL_PASS = extmail

SYS_MYSQL_HOST = localhost

指明数据库服务器主机名,这里默认即可

SYS_MYSQL_TABLE = mailbox

SYS_MYSQL_ATTR_USERNAME = username

SYS_MYSQL_ATTR_DOMAIN = domain

SYS_MYSQL_ATTR_PASSWD = password

以上用来指定验正用户登录里所用到的表,以及用户名、域名和用户密码分别对应的表中列的名称;这里默认即可

SYS_AUTHLIB_SOCKET = /var/spool/authdaemon/socket

此句用来指明authdaemo socket文件的位置,这里修改为:

SYS_AUTHLIB_SOCKET = /usr/local/courier-authlib/var/spool/authdaemon/socket

3、apache相关配置

方法一:由于extmail要进行本地邮件的投递操作,故必须将运行apache服务器用户的身份修改为您的邮件投递代理的用户;

本例中打开了apache服务器的suexec功能,故使用以下方法来实现虚拟主机运行身份的指定。此例中的MDA为postfix自带,因此将指定为postfix用户:

ServerName mail.magedu.com

DocumentRoot /var/www/extsuite/extmail/html/

ScriptAlias /extmail/cgi /var/www/extsuite/extmail/cgi

Alias /extmail /var/www/extsuite/extmail/html

SuexecUserGroup postfix postfix

修改 cgi执行文件属主为apache运行身份用户:

# chown -R postfix.postfix /var/www/extsuite/extmail/cgi/

方法二:如果您没有打开apache服务器的suexec功能,也可以使用以下方法解决:

# vim /etc/httpd/conf/httpd.conf

User postfix --实现以虚拟主机postfix身份运行

Group postfix

ServerName mail.magedu.com

DocumentRoot /var/www/extsuite/extmail/html/

ScriptAlias /extmail/cgi /var/www/extsuite/extmail/cgi

Alias /extmail /var/www/extsuite/extmail/html

4、依赖关系的解决

extmail将会用到perl的Unix::syslogd功能,您可以去http://search.cpan.org搜索下载原码包进行安装。

# tar zxvf Unix-Syslog-0.100.tar.gz

# cd Unix-Syslog-0.100

# perl Makefile.PL

# make

# make install

5、启动apache服务

# service httpd start

# chkconfig httpd on

这时候在浏览器中进行测试:输入IP地址:172.16.24.1 会显示如下界面,但是无法实现登录功能:

十二、安装Extman-1.1,实现webmail的登录功能

1、安装及基本配置

# tar zxvf extman-1.1.tar.gz

# mv extman-1.1 /var/www/extsuite/extman

修改配置文件以符合本例的需要:

# cp /var/www/extsuite/extman/webman.cf.default /var/www/extsuite/extman/webman.cf

# vim /var/www/extsuite/extman/webman.cf

SYS_MAILDIR_BASE = /home/domains

此处即为您在前文所设置的用户邮件的存放目录,可改作:

SYS_MAILDIR_BASE = /var/mailbox

SYS_DEFAULT_UID = 1000

SYS_DEFAULT_GID = 1000

此两处后面设定的ID号需更改为前而创建的postfix用户和postfix组的id号,本文使用的是2525,因此,上述两项需要修改为:

SYS_DEFAULT_UID = 2525

SYS_DEFAULT_GID = 2525

SYS_MYSQL_USER = webman --前面已经在数据库中授予webman用户权限,这里不用再修改,如果没有授予webman用户权限,可以修改为webmail

SYS_MYSQL_PASS = webman

(修改为:SYS_MYSQL_USER = extmail SYS_MYSQL_PASS = extmail )

而后修改cgi目录的属主:

# chown -R postfix.postfix /var/www/extsuite/extman/cgi/

在apache的主配置文件中Extmail的虚拟主机部分,添加如下两行:

ScriptAlias /extman/cgi /var/www/extsuite/extman/cgi

Alias /extman /var/www/extsuite/extman/html

创建其运行时所需的临时目录,并修改其相应的权限:

#mkdir -pv /tmp/extman

#chown postfix.postfix /tmp/extman

修改

SYS_CAPTCHA_ON = 1 为 SYS_CAPTCHA_ON = 0 ----暂时关闭验证码功能

好了,到此为止,重新启动apache服务器后,您的Webmail和Extman已经可以使用了,可以在浏览器中输入指定的虚拟主机的名称进行访问,如下:

http://mail.magedu.com

选择管理即可登入extman进行后台管理了。默认管理帐号为:[email protected] 密码为:extmail*123* ,登录后会出现如下界面:

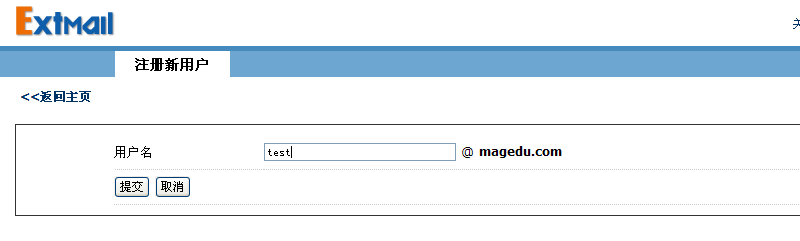

1.可以建立虚拟域,然后可以在此域注册虚拟账户,进行邮件的收发,首先可以先免费注册一个邮箱:入下图所示:

2.然后输入注册信息:

3.注册新用户成功:

4.登录邮箱:

5.登陆成功后会显示下图所示信息,可以查新,写邮件等一系列的操作。

十三、邮件服务器也是一种对信息安全要求较高的服务器,所以最好让接收邮件的过程使用基于ssl的加密来实现,下面就介绍如何基于ssl,

让dovecot基于pops和imaps来安全接收邮件。

1.首先要给服务器颁发CA证书:

(1).修改openssl的配置文件,使后面的证书签发工作更简捷

#cd /etc/pki/tls/

#vim openssl.cnf 要修改的内容如下:

[ CA_default ]

dir = ../../CA # Where everything is kept

certs = $dir/certs # Where the issued certs are kept

crl_dir = $dir/crl # Where the issued crl are kept

database = $dir/index.txt # database index file.

编辑它,将“dir = ../../CA ” 目录改为“ dir =/etc/pki/CA ” 目的是使用CA的绝对路径。

保存退出

(2).生成CA密钥信息

#cd /etc/pki/CA

#(umask 077; openssl genrsa 1024 > private/cakey.pem) --生成CA证书密钥

#ll private/ --确保cakey.pem 为600权限

#openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 3650 --发出申请证书请求,会出现如下所示的提示信息

County Name (2 letter code) [GB]:CN

State or Province Name (full name) [Berkshire]:Henan

Locality Name (eg,city) [Newbury]:Zhengzhou

Organization Name (eg,company) [My Company Ltd]:magedu

Organization Unit Name (eg,section) []:tech

Common Name (eg,your name or your server's hostname) []:此处要写自己CA服务器的名字,比如ca.magedu.com

Email Address []:[email protected]

(3).提供CA所需要的文件

#mkdir certs crl newcerts

certs 证书目录

crl 证书吊销列表目录

newcerts 新证书目录

生成两个空文件

#touch index.txt serial

index.txt 证书的索引文件

serial 证书的序列号文件

#echo 01 > serial 给其一个初始序列号01

此时CA已经完整了。

(4).为dovecot服务提供密钥和证书文件

#cd /etc/pki/dovecot

#(umask 077; openssl genrsa 1024 > pirvate/dovecot.key)

#openssl req -new -key pirvate/dovecot.key -out dovecot.csr

#openssl ca in dovecot.csr -out dovecot.crt --会出现询问是否同意签发证书的信息,当然这里选择同意,输入y即可

#y

#y

(5).开启dovecot的ssl功能:

#vim /etc/dovecot.conf --找到ssl_cert_file和ssl_key_file,将前面的#去掉,即表示启用此功能

然后在配置文件中找到protocols那一行(大概在20行),在其后面加上pops 和imaps 即: protocols = imap pop3 pop3s imaps

# certificate, just make sure to update the domains in dovecot-openssl.cnf

ssl_cert_file = /etc/pki/dovecot/dovecot.crt --dovecot的证书文件存放路径,修改为生成证书文件的路径

ssl_key_file = /etc/pki/dovecot/private/dovecot.key --dovecot的密钥文件存放路径,修改为生成密钥文件的路径

(6).重启dovecot服务,进行pops或者imaps测试

#service dovecot restart

#mutt -f pops://[email protected]@mail.magedu.com 出现如下如信息:

输入o表示接受,输入r表示拒绝,此时当然要输入o,表示接受:

然后开始验证用户身份:

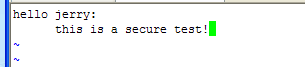

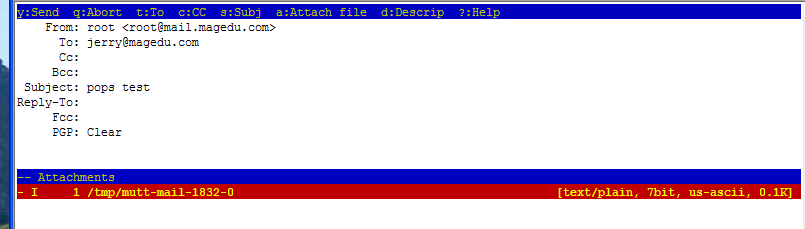

输入密码验证成功之后输入m即可发送邮件:

邮件主题:

发送邮件内容:

保存后,就会显示如下所示的界面:

输入y就可以把邮件发送出去了,邮件是否已经成功发出,查看日志文件:

输入y就可以把邮件发送出去了,邮件是否已经成功发出,查看日志文件:

#tail /var/log/maillog

jerry登录webmail收邮件,登录成功后,点击查信,则会显示有一封邮件,点击查看,邮件内容如下图所示:

(7).如果使用windows上的OutLookExpress,要基于ssl的安全接受,可以这样设置(我这里是winxp系统的)。

打开OutLookExpress,选择“工具” -->“账户”,会弹出一个对话框,在右侧选择-->“添加” --> ”邮件“ ;在弹出的对话框中会提示输入显示名:输入jerry,

接着‘下一步’,会提示输入电子邮件地址,输入[email protected],点击‘下一步’,提示输入接收邮件服务器和发送邮件服务器ip,在其中输入邮件服务器IP

地址即可,然后点击‘下一步’,会弹出一个对话框,要求输入账户名和密码,此时的账户和密码,指的是在webmail上成功注册的账户密码,然后'下一步',点击完成即可。

步骤如下图所示:

(1).配置好用户账户信息:

(2).启用ssl的安全连接

(3):验证身份通过之后即可以收发邮件了。