一、SSL协议选择

1,只使用安全协议版本TLSv1.1和TLSv1.2.

以apache为例,查招apache配置文件,找到SSLProtocol字段,去掉SSLProtocol All -SSLv2 -SSLv3 -TLSv1之前的注释(或者自己写也可以)。

2,如果你需要让网站支持一些老旧的浏览器或操作系统,那么请输入SSLProtocol All -SSLv2 -SSLv3即可。

二、禁止使用RC4密码套件的必要性

2015年3月26日,国外数据安全公司Imperva的研究员Itsik Mantin在BLACK HAT ASIA 2015发表论文《Attacking SSL when using RC4》阐述了利用存在了13年之久的RC4漏洞——不变性弱密钥(《Weakness in the Key Scheduling Algorithm of RC4》,FMS 发表于2001年)进行的***,并命名为“受戒礼”***(Bar Mitzvah Attack)。

根据《Attacking SSL when using RC4》中的阐述,漏洞的成因主要在于不变性弱密钥是RC4密钥中的一个L型的图形,它一旦存在于RC4的密钥中,在整个初始化的过程之中保持状态转换的完整性。这个完整的部分包括置换过程中的最低有效位,在由RPGA算法处理的时候,决定伪随机输出流的最低有效位。这些偏差的流字节和明文进行过异或,导致密文中会泄露重要明文信息。

某宝平衡兼容性和安全性以后做出了保留RC4密码套件的方法:

如果您的服务器需要支持IE6这种古董级别的浏览器,那么可以支持SSLv3版本协议,如果说对兼容性没有太大的需求,只要主流的浏览器能够访问那么就不要支持3DES系列的加密套件,如果说想要在保证安全性的同时,也要有最好的兼容性,那么就可以采取TLS1.x协议+FS加密套件配置方式进行配置。

以百度网站的兼容性为主举例:

以下是按照安全性从低到高,兼容性从高到低的三种加密套件配置方法:

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH;

ssl_protocols SSLv3 TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers EECDH+CHACHA20:EECDH+CHACHA20-draft:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers EECDH+CHACHA20:EECDH+CHACHA20-draft:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256::!MD5;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

三、PCI DSS合规要求

PCI安全标准委员会规定2018年6月30日之后,开启TLS1.0将导致PCI DSS不合规。PCI DSS,全称Payment Card Industry Data Security Standard,第三方支付行业数据安全标准,是由PCI安全标准委员会制定,力在使国际上采用一致的数据安全措施。

早在去年6月30号PCI安全标准委员会官方发表博文将于2018年6月30号(最晚),也就是本月月底禁用早期SSL/TLS,并实施更安全的加密协议(TLS v1.1或更高版本,强烈建议使用TLS v1.2)以满足PCI数据安全标准的要求,从而保护支付数据。

所以对于支付网站,提高安全性,符合PCI DSS合规要求还是比较重要的。

解决方案:评估兼容性后,禁用TLS1.0。

以apache配置为例,SSL协议可做如下所示设置:

ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3;

在未来安全评级也将对TLS1.0做出合适的降级处理,在评估兼容性影响后,还是建议大家关闭TLS1.0, 现在TLS1.3都出来了,未来主流应该是TLS1.2+TLS1.3。

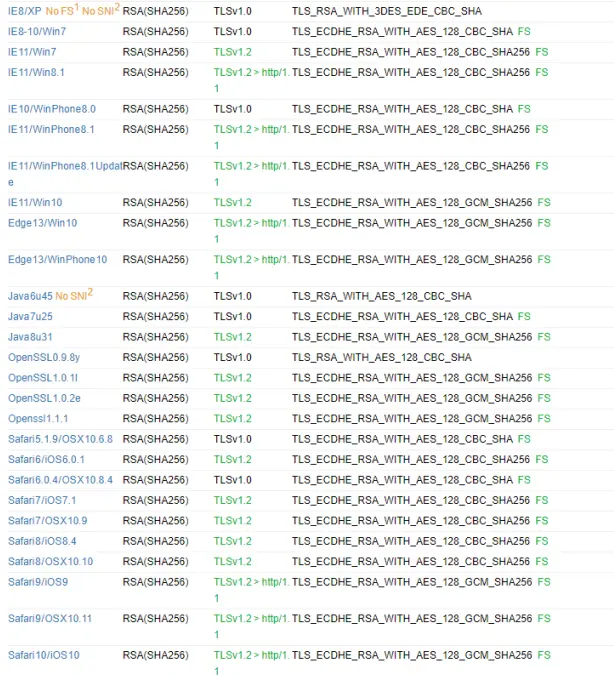

关于关闭TLS1.0的兼容性参考:大多数是比较老旧系统上自带浏览器不支持,如果是主流用户使用的Chrome、Firefox和国产浏览器基本都兼容。

四、优先使用FS加密套件设置方法

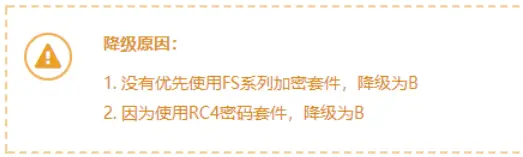

如果服务器没有指定FS系列加密套件优先使用,则会相应降级:

解决方法:以apche配置为例,打开apache配置文件httpd.conf,开启或者加入这行字段SSLHonorCipherOrder on即可。设置FS系列加密套件以后,服务器顺序优先生效:

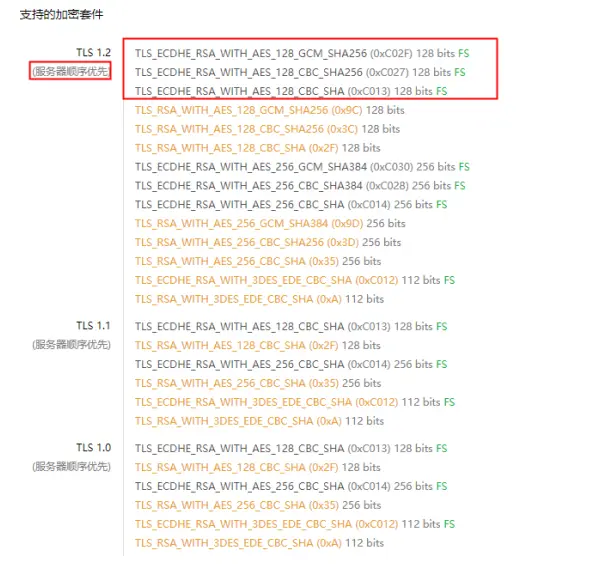

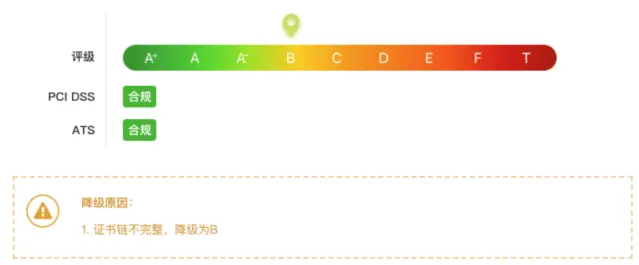

五、证书链缺失导致降级解决方法

问题:最近有人反馈在他们的域名在MySSL检测报告中出现:

很疑惑为什么只是证书链不完整就会降级到B。那在这里简单的说明一下。

浏览器的处理:现代的浏览器都有证书自动下载的功能,但很多浏览器在安装后是使用系统内置的证书库,如果你缺失的那张CA证书,在系统的内置证书库中不存在的话,用户第一次访问网站时会显示如下情况:(以Chrome为例)

即使你的证书确实是可信的,但依旧会显示成不可信,只有等到浏览器自动把缺失的那张CA证书从网上下载下来安装调用之后,访问该网站才会显示成可信状态。

而以上所有问题,安信证书都会结合网站性质,做出最佳选择,充分平衡网站的安全性和兼容性,带给您“既超薄又安全”的新体验。

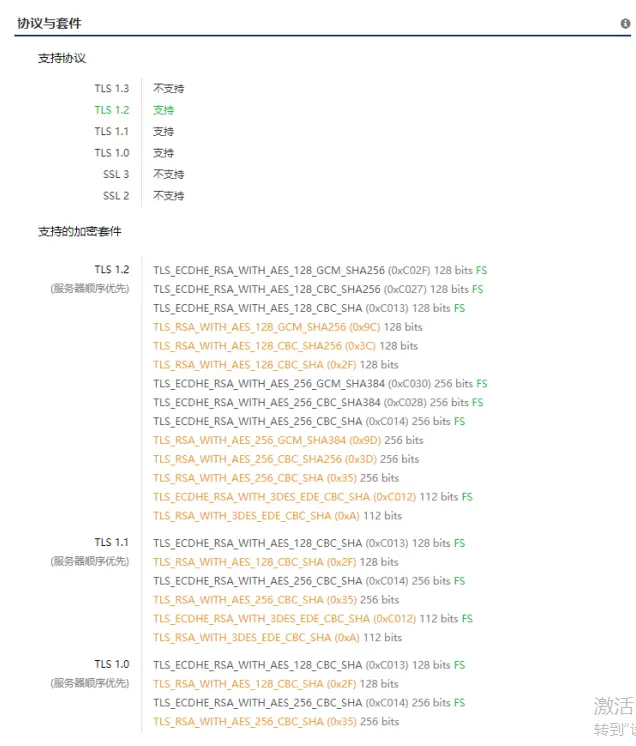

以安信证书官网安装证书为例,我们在评估兼容性和安全性后,采用了TLSv1.0+TLSv1.1+TLSv1.2的SSL协议,安全加密套件使用了不带RC4的加密套件,并且设置了优先使用FS系列加密套件。通过myssl官网检测,除了XP系统下IE6浏览器不支持外,其余都是支持的,并且安全性也得到了极大的提升,安全评估为A级。

声明:本文由“安信证书”原创发布,内容未经允许不得转载,或转载时需注明出处!