Acunetix OVS:非公用web应用程序漏洞扫描专家!

软件开发生命周期(SDLC)充满挑战,在有限的期限内,开发人员要创建具有功能性并且可扩展、可维护以及可测试的代码,最重要的是,这些代码需要具备很高的安全性。

Acunetix网络漏洞扫描器(OVS)能够自动检测任何网站或者web应用程序中的数万个的漏洞。但是,由于自动安全测试一般都是在开发过程或是在模拟环境中进行的, Acunetix OVS需要进入这些环境以检测web应用程序的漏洞。

尽管您可以向互联网打开整个模拟环境,但是我们并不推荐您这样做。下面向您推荐几种访问网站的方法:

中小企业(SMB)路由器

具有图形用户界面的中小企业路由器可以让您快捷地将数据从Acunetix传送到应用程序服务器上。

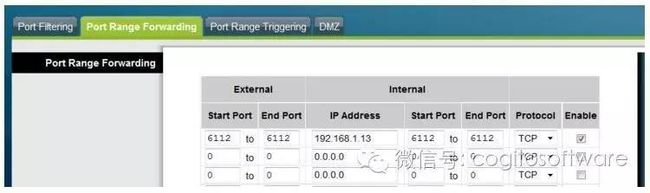

大部分具有图形用户界面的中小企业路由器都有一个Web界面,因此可以进行包转发(port-forwarding)。包转发允许您将一个网络端口从一个网络节点转发到另一个。利用该方法,Acunetix OVS可以用启用NAT的路由器从外部进入私人IP地址上的一个端口。

在上述例子中,端口6112上任何入站的TCP流量都将被转发至192.168.1.13这个IP地址。随着它的完成,大部分中小企业路由器在使用这一选项时将需要结合动态DNS服务。

动态DNS

动态DNS可以用来将流量导入您所选的域名中(例如:example.dyndns.com)。然后作为为临时服务器允许web应用程序的访问并且扫描。

使用动态DNS服务时候要注意,它可能需要与防火墙规则相结合,因为防火墙可在转发路由行为发生之前允许入境流量导入已选择的端口。

紧接着动态DNS提供商将通过路由器自身直接配置使用动态DNS服务(大多数中小企业路由器支持即时使用动态DNS服务)的方式来解决扫描目标到正确的IP地址的问题。

另外,如果您的路由器不支持即时使用动态DNS服务,大多数动态DNS服务会提供并安装一个小的客户端到您的设备上以便访问。安装完成后,该客户端随即向动态DNS服务器传达当前设备的IP地址。

安全通道

安全通道可以通过各种服务创建,例如ngrok,利用一个基于小命令行的应用程序实现这一目的。该应用程序通过防火墙向随即分配的端口发送安全连接的请求,相应地也会允许流量重新回到同一端口。当一个安全的加密通道创建完毕时,该应用程序会收到来自ngrok服务器的回应。

先注册一个帐号,下载并运行应用程序。接下来,只要在您选择的一个端口中运行以下命令便可以开启ngrok。如下例子选择的端口是8080,它也可以改变成您想使用的任何端口。

一旦您开始运行ngrok,它将提供给您一个域名,使您可以在公共互联网的范围中进行浏览。

警告— 如果您使用的是免费版本的ngrok,则为您提供的URL为动态形式, 这意味着它在每一次重启之后都会发生改变。Acunetix OVS扫描目标的固定期限为一年。

微软Azure(MicrosoftAzure)

如果您正使用Microsoft Azure管理您的模拟环境,您需要通过网络安全组设置入站和出站的流量安全规则,对您模拟环境的访问限制进行管理,从而使Acunetix访问web应用程序。

注意 — 使用Acunetix扫描之前务必确认其已通过渗透测试验收程序文件

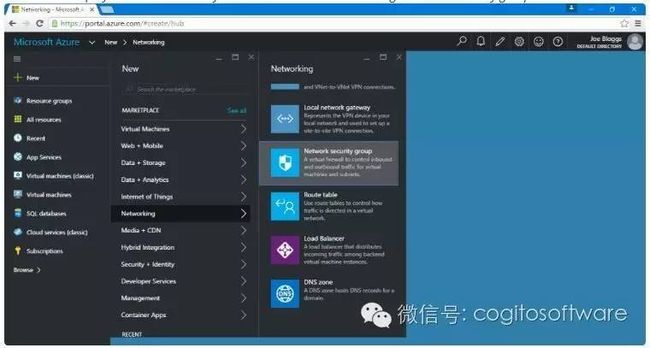

在Microsoft Azure环境下创建网络安全组时,点击左侧菜单的“新建”按钮,将显示一个列表。选择网络 > 网络安全组。

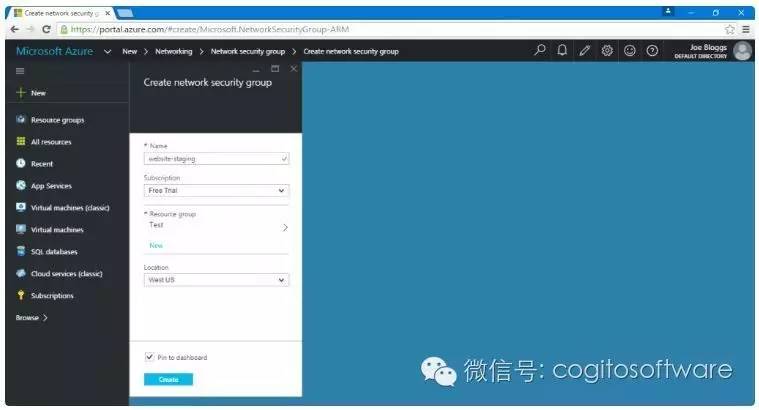

接着您会看到资源描述。设置部署模式为“资源管理器”,然后单击“创建”按钮。

向导将要求您为网络安全组设置名称,订阅,资源组和位置。

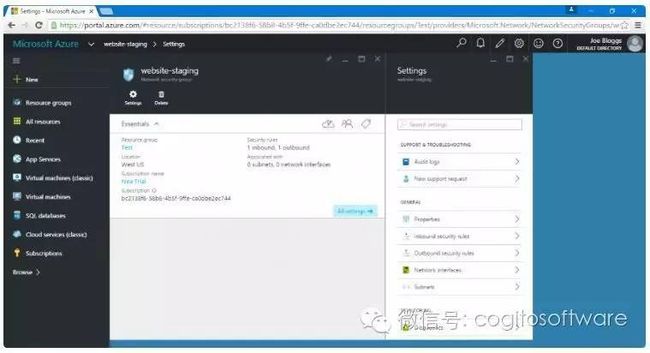

新的网络安全组需要几秒钟来创建。待其自我设定完毕,会出现一个允许您修改网络安全组的设置屏幕,这时我们需要将允许访问AcunetixOVS添加至我们的配置中。

下述过程需要完成两次:一次为入口安全设置,另一次为出口安全设置。

选择进入安全性规则> 添加,将显示一个新的面板,允许您设置新的安全规则。请参照以下设置规则:

为规则制定恰当名称

优先一栏可保持其默认值

将到达CIDR的源IP地址设置为54.208.242.36/32。该地址为Acunetix OVS所有扫描通用。/32 CIDR表示我们只允许该IP地址通过。

协议一栏设为任何(any)

源端口范围设为“*”(不含引号),表示该规则允许所有端口的连接。如果您运行的是Acunetix OVS周边网络扫描,这一设置尤为重要。

目标一栏设为任何(any)

目标端口范围一栏设为“*”(不含引号),表示该规则允许所有端口的连接。

动作(action)一栏设为允许(allow)

-

点击确认(OK)键完成设置

设置完两个规则之后,在您的网络安全组里将出现两条安全规则:一条规则允许来自Acunetix OVS的流量进入,另一条允许流量流出到Acunetix OVS。

然后您就可以将安全组分派至新的或是现有的虚拟机中。下图显示我们指定安全组的虚拟机的创建过程。

亚马逊AWS EC2

如果您正使用Amazon Web Services(AWS)管理您的模拟环境,您需要通过网络安全组设置入站和出站的流量安全规则,对您模拟环境的访问限制进行管理,从而使Acunetix访问web应用程序。

注意 — 使用Acunetix扫描之前务必确认其已通过渗透测试验收程序文件

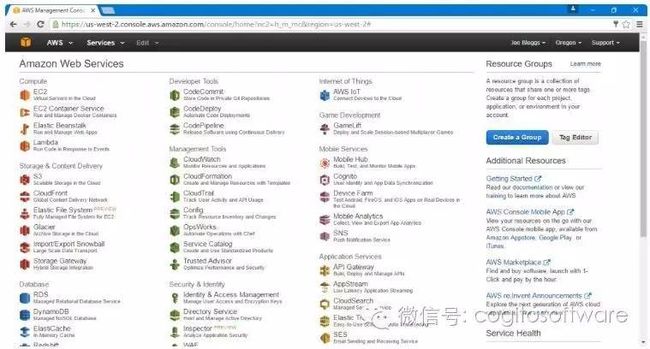

在亚马逊AWS EC2环境下创建网络安全组时,点击AWS主控台中 “EC2”按钮,将显示EC2主控板。

注意 —AWS资源分为不同的区域, 请先确认您是在想要的区域内创建新的安全组. 您可以在屏幕顶部右手边下拉的界面中切换区域 (您用户名的右手边)

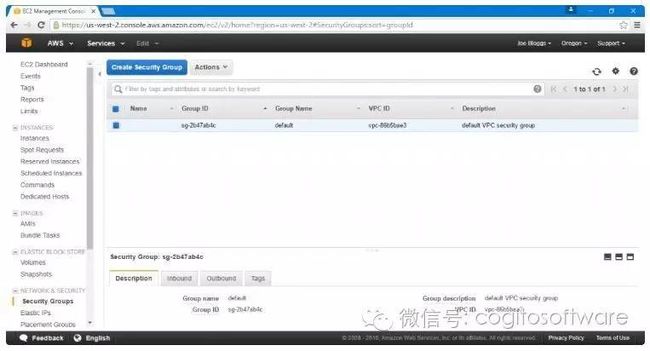

打开亚马逊AWS EC2主要仪表板,从左侧菜单导航至网络安全>安全组。会出现一个设置好的安全组清单。默认情况下,亚马逊AWS会创建一个名为默认的安全组。您可以选择编辑这个安全组或者创建一个新的。

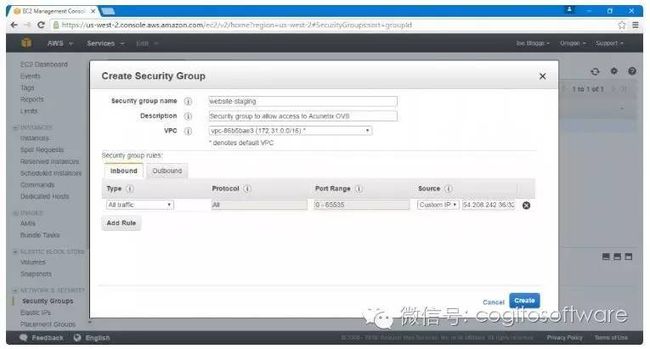

选择“创建安全组”按钮来创建新安全组。然后为安全组定名及添加描述。

一般情况下,您只需要制定入境安全组的规则,因为安全组将允许所有流量出境。

请参照一下设置规则:

类型一栏设为所有流量(All Traffic)

自定义IP源地址一栏设为54.208.242.36/32。该地址为Acunetix OVS所有扫描通用。/32 CIDR表示我们只允许该IP地址通过。

点击创建按钮完成操作。

联系我们

公司名称:哲想方案(北京)科技有限公司

北京哲想软件官方网站:www.cogitosoft.com

北京哲想软件微信公众平台账号:cogitosoftware

北京哲想软件微博:哲想软件

联系方式:+86(10)68421378

俞先生:18610247936