Centos7-Vsftpd虚拟用户

vsftpd定义

vsftpd 是一个 UNIX 类操作系统上运行的服务器的名字,它可以运行在诸如 Linux, BSD, Solaris, HP-UX 以及 IRIX 上面。它支持很多其他的 FTP 服务器不支持的特征。此外,本文还介绍了FTP基本原理,以及FTP用户管理方面的基础知识。

简介

vsftpd 是"very secure FTP daemon"的缩写,安全性是它的一个最大的特点。vsftpd 是一个 UNIX 类操作系统上运行的服务器的名字,它可以运行在诸如 Linux、BSD、Solaris、 HP-UNIX等系统上面,是一个完全免费的、开放源代码的ftp服务器软件,支持很多其他的 FTP 服务器所不支持的特征。比如:非常高的安全性需求、带宽限制、良好的可伸缩性、可创建虚拟用户、支持IPv6、速率高等。

vsftpd是一款在Linux发行版中最受推崇的FTP服务器程序。特点是小巧轻快,安全易用。

在开源操作系统中常用的FTPD套件主要还有ProFTPD、PureFTPd和wuftpd等。

特点

1、vsftpd 是以一般身份启动服务,所以对于 Linux 系统的使用权限较低,对于Linux 系统的危害就相对的减低了。此外, vsftpd 亦利用 chroot() 这个函式进行改换根目录的动作,使得系统工具不会被vsftpd 这支服务所误用;

2、任何需要具有较高执行权限的 vsftpd 指令均以一支特殊的上层程序( parent process ) 所控制 ,该上层程序享有的较高执行权限功能已经被限制的相当的低,并以不影响Linux 本身的系统为准;

3、所有来自 clients 端,想要使用这支上层程序所提供的较高执行权限之vsftpd 指令的需求,均被视为『不可信任的要求』来处理,必需要经过相当程度的身份确认后,方可利用该上层程序的功能。例如chown(), Login 的要求等等动作;

4、此外,上面提到的上层程序中,依然使用 chroot() 的功能来限制使用者的执行权限。

实验环境:

系统:Centos7-3.10.0-514.el7.x86_64

系统IP:192.168.152.164

Vsftpd服务器端:vsftpd-3.0.2-22.el7.x86_64

Vsftpd客户端:ftp-0.17-67.el7.x86_64

注:客户端不重要,这里安装是为了本地做测试,如果不安装,用telnet做测试也行,根据自己喜欢方式即可

关闭防火墙 systemctl stop firewalld.service

禁止防火墙开机自启 systemctl disable firewalld.service

关闭selinux sed -i 's/SELINUX=enforcing /SELINUX=disabled/g'

/etc/sysconfig/selinux

一、安装ftp服务

1、 查看是否安装vsftpd rpm -qa | grep vsftpd

2、安装vsftpd和ftp yum -y install vsftpd ftp

3、设置服务开机自启 systemctl enable vsftpd

二、建立虚拟FTP用户的帐号数据库文件

1、编辑虚拟数据库文件 vi /etc/vsftpd/ftp.list

注:该虚拟用户数据库文件的奇数行为用户名,偶数行为密码。

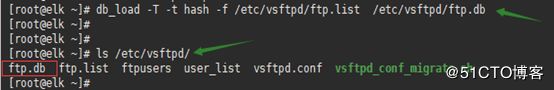

2、将虚拟用户数据库文件转换为认证模块识别的数据文件

db_load -T -t hash -f /etc/vsftpd/ftp.list /etc/vsftpd/ftp.db

注:如果上边转换数据文件命令报错,有可能是系统没有安装db_load这个命令,原因是没有安装db4这个包,根据不同系统包名不同,所以需要自行百度。

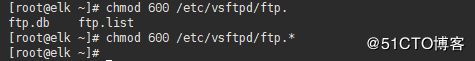

3、给虚拟用户数据库文件和认证模块识别的数据文件指定权限

chmod 600 /etc/vsftpd/ftp.*

三、创建一个虚拟用户映射的真实系统用户

1、创建一个目录作为上传数据目录 mkdir /data/

注:我们也用这个目录来作为系统用户的家目录,这样更安全。

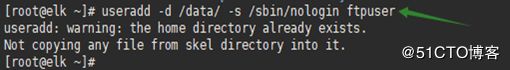

2、创建用户并指定家目录 useradd -d /data/ -s /sbin/nologin ftpuser

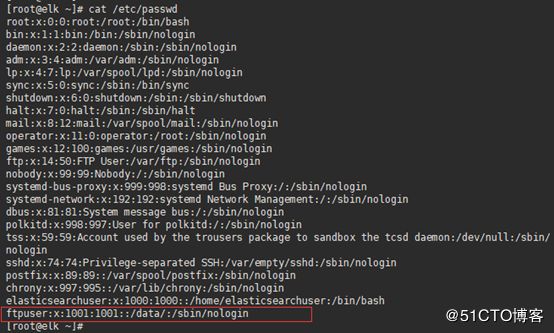

3、查看是否创建系统用户并指定家目录为/data/ cat /etc/passwd

4、给这个用户家目录设置权限 chmod 755 /data/

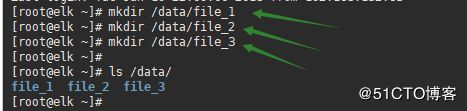

5、创建每个虚拟用户的家目录 mkdir /data/file_1

注:这里创建的三个目录为三个虚拟用户的家目录,user1虚拟用户家目录为file_1,

user2虚拟用户家目录为file_2,user3虚拟用户家目录为file_3。

6、递归更改用户家目录属性 chown -R ftpuser:ftpuser /data/

注:创建一个虚拟用户映射的真实系统用户,指定它的家目录为其他目录,默认为/home目录,虚拟用户可能没有权限访问,指定让这个用户不能登录系统,并赋予指定家目录权限为755即可。

四、配置pam认证模块

1、备份pam认证模块配置文件 cp /etc/pam.d/vsftpd /etc/pam.d/vsftpd.pam

2、配置pam认证模块文件 vi /etc/pam.d/vsftpd![]()

注:清除这里所有文件,只需要编辑这两行文件即可。切记这里的db=/etc/vsftpd/ftp是指定的数据库转换文件路径,也就是我们前边创建的ftp.db这个文件的路径,可能有些童鞋会问,不对啊,你这里怎么没有后缀.db呢?问的好!这就是pam认证的方式,只需要路径而不需要后缀名,如果说你偏加后缀也没关系,那就只有报错喽!

3、认证方式(以下只需要看看即可,跟实验操作没关系)

通过修改vsftpd的PAM配置文件 /etc/pam.d/vsftpd来决定vsftpd使用何种认证方式,可以是本地系统的真实用户认证(模块pam_unix),也可以是独立的用户认证数据库(模块pam_userdb),也可以是网络上的LDAP数据库(模块pam_ldap)等。所有这些模块都存放在/lib/security/目录(对AMD64则是/lib64/security/)

五、配置vsftpd配置文件

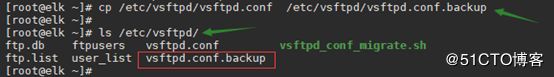

1、备份vsftpd配置文件 cp /etc/vsftpd/vsftpd.conf /etc/vsftpd/vsftpd.conf.backup

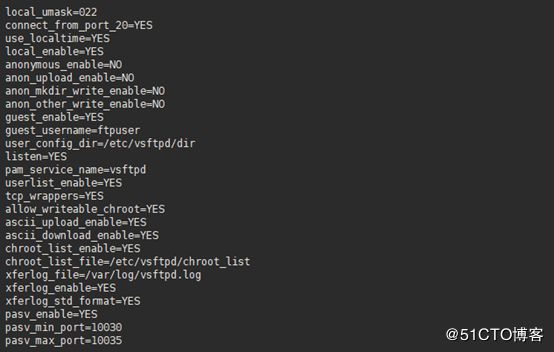

2、编辑vsftpd配置文件 vi /etc/vsftpd/vsftpd.conf

注:以上截图的文件路径没有的别急,我们在下边创建了,只不过是先在这配置文件写上而已,列如:user_config_dir=/etc/vsftpd/dir和chroot_list_file=/etc/vsftpd/chroot_list

这俩个文件在下边会创建,所以不用担心,或者搞不懂。其余别的自行百度查询意思即可。

六、创建几个不同权限的虚拟用户

1、创建根本目录列表文件 vi /etc/vsftpd/chroot_list

注:有多少个虚拟用户,分别按照以上格式写在根本目录列表文件里。这个文件对应的是

/etc/vsftpd/vsftpd.conf文件的这行chroot_list_file=/etc/vsftpd/chroot_list

2、创建虚拟用户配置文件目录 mkdir /etc/vsftpd/dir

3、创建虚拟用户配置文件(多少用户创建多少个)

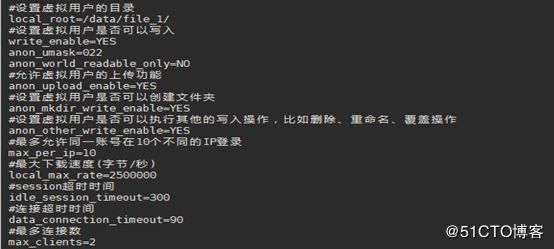

1)创建user1虚拟用户配置文件 vi /etc/vsftpd/dir/user1

注:每个虚拟用户都从这里指定访问权限,当前user1虚拟用户拥有完全权限。

2)创建user2虚拟用户配置文件 vi /etc/vsftpd/dir/user2

注:当前user2用户只用上传下载的权限。

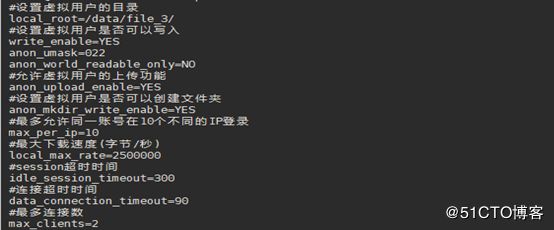

3)创建user3虚拟用户配置文件 vi /etc/vsftpd/dir/user3

注:当前user3用户只有上传和下载和创建目录的权限,无其他权限。

4、重启vsftpd服务 systemctl restart vsftpd

5、查看监听端口 netstat -antupl | grep vsftpd

七、测试虚拟用户是否生效

1、虚拟用户测试方式:

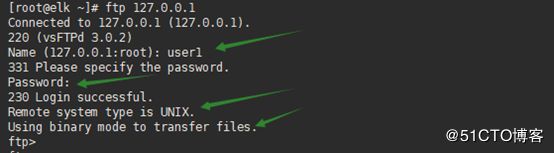

方式一:本地服务器使用ftp命令测试 ftp 127.0.0.1

方式二:使用真机机器访问服务器 ftp://192.168.152.164

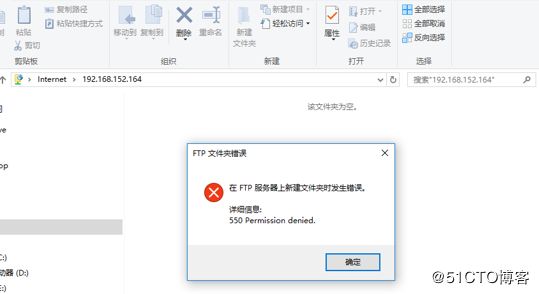

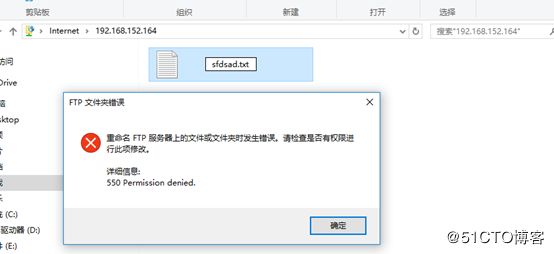

2、虚拟用户权限测试方式

方式一:使用user1,完全权限登陆,实现所有操作。

注:此操作无法演示,但实验已经成功。

方式三:使用user3,只有上传下载和新建目录的权限,无其他权限。

注:此操作无法演示,但实验已经成功。

八、被动模式开启方式:

1、首先需要在vsftpd配置文件添加如下数据

pasv_enable=YES

pasv_min_port=10030

pasv_max_port=10035

2、设置防火墙iptables

1)然后开启对应的端口即可,如下

iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 21 -j ACCEPT

iptables -A INPUT -p tcp --dport 10030:10035 -j ACCEPT

iptables -A INPUT -s 192.168.0.0/16 -p tcp --dport 21 -j ACCEPT

2)在然后对于防火墙需要按顺序开启如下模块

/usr/sbin/modprobe ip_conntrack_ftp

/usr/sbin/modprobe ip_nat_ftp

总结:以上完全实现了vsftpd的虚拟用户搭建,但是切记尽量使用,vsftpd的被动模式,因为主动模式会被防火墙自动拦截。除非完全在内网使用并且每台机器都关闭了防火墙。