目前,大多数公司在管理内部计算机及用户时,多采用微软的活动目录,而且大部分公司在进行无线网络搭建时,多倾向于使用现有的域结构对用户和计算机进行认证,本文详细的说明了基于现有域基础上的无线认证,H3C无线控制器与微软IAS(备注1)结合,实现了将无线网络无缝的嵌入到用户现有域结构中,并实现在用户登录域过程中,完成无线连接,域计算机认证,域用户认证等多项功能。

Windows server 2003 (非web版)(一台)

域控制器,DNS服务器,IAS服务器均在这台server上

windows server 2003安装光盘

IIS 6.0 resource kit(备注2)

PC(一台)

配置一块无线网卡

AC(任意型号)(一台)

AP(任意型号)(若干)

4 详细配置: 4.1 Windows server 2003端配置:

由于本文讲的是在已存在域上进行相关设置,所以建立域的过程省略。

安装IAS

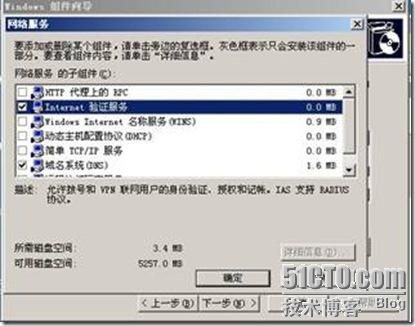

Windows server 2003默认安装时不会安装任何的附加安全组件,因此用户需要手动安装IAS,此过程需要windows server 2003安装光盘。打开控制面板,点击添加删除程序,并选择“添加/删除windows组件”,向下拉动滚动条,找到“网络服务”项,双击进入,

找到internet验证服务,选中,点击确定,并依次点击下一步,完成IAS安装。

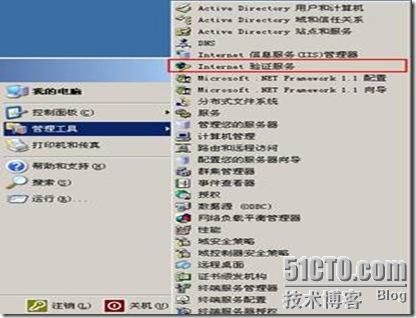

安装IAS后,可以通过管理工具或开始菜单来启动IAS

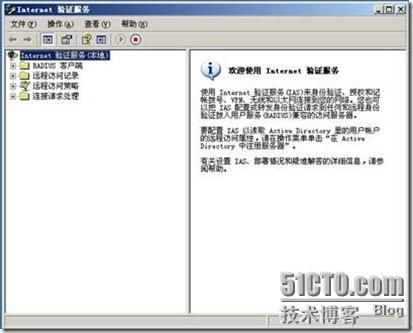

启动后界面如下图:

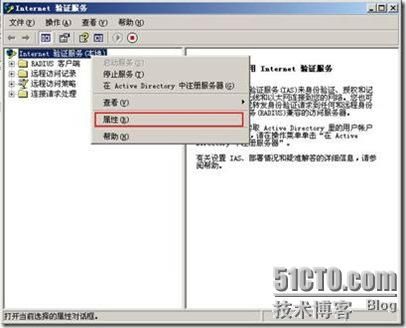

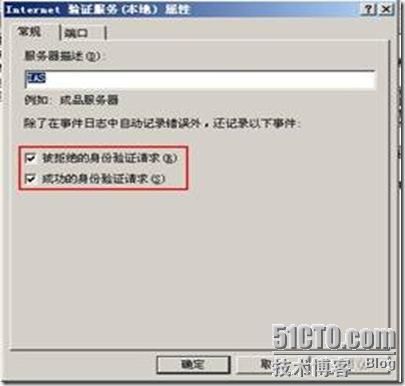

首先要做的是检查并设置日志策略,右键点击internet验证服务(本地),选择属性

选中红框内的2个选项后,就可以通过windows的时间服务器查看登录信息,这对定位登录问题很有帮助,建议勾选。

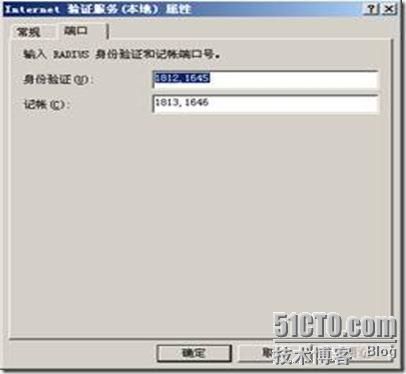

端口标签显示了默认的radius端口,微软IAS会监听这2套端口,较低的端口号是传统的端口号码,微软偏向于使用较高的端口号码。

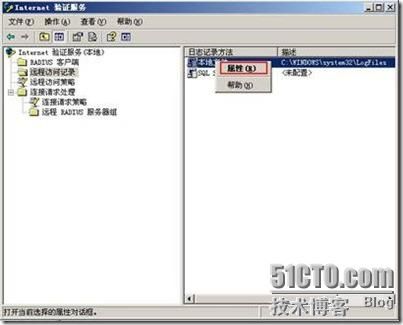

下面是设置访问日志,分为本地日志和SQL日志,本文不涉及SQL日志设置。点击远程访问记录,在右侧窗口中的本地文件上点右键,选择属性。

在设置标签中,你可以选择需要记录的事件,建议全选。

日志文件标签中,可以设置日志的文件和文件的体积限制。

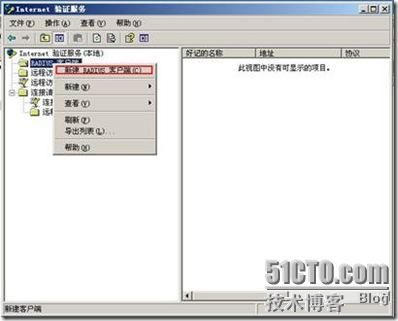

建立radius用户,这里用户的概念是指无线交换机(AC)。

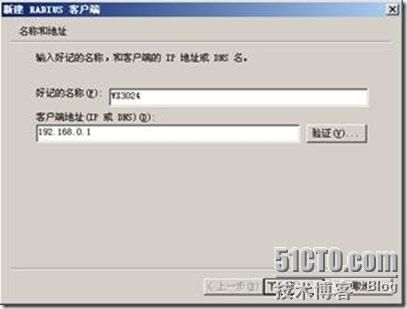

添加好接入设备的名称和IP地址

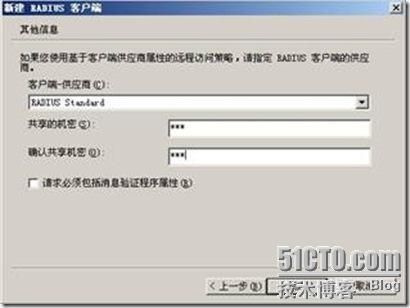

Radius协议选择RADIUS Standard,在AC上也要设置为standard(如果两端设置不同,可能会导致异常),共享的机密IAS和AC上要设置相同,否则AC与IAS将无法通信。

点击完成,完成添加RADIUS用户操作。

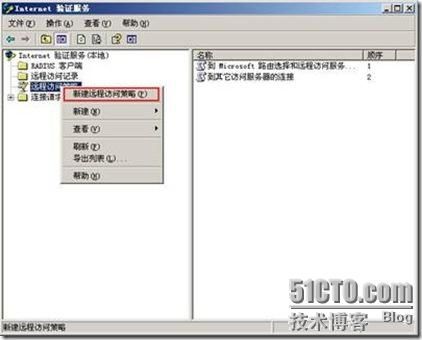

添加远程访问策略

远程访问策略是对试图接入的用户进行验证和授权

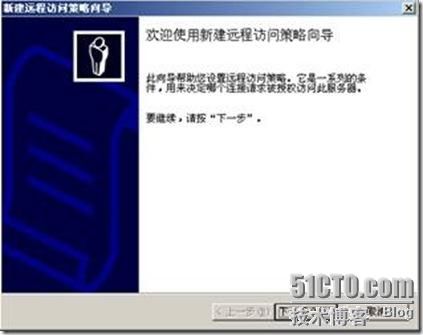

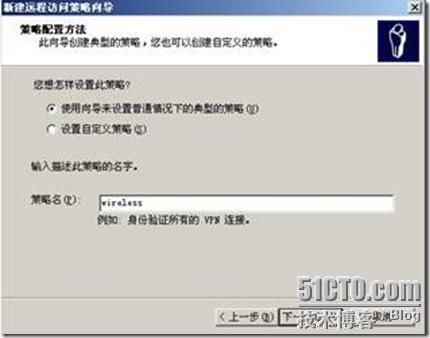

添加一个策略名,点击下一步

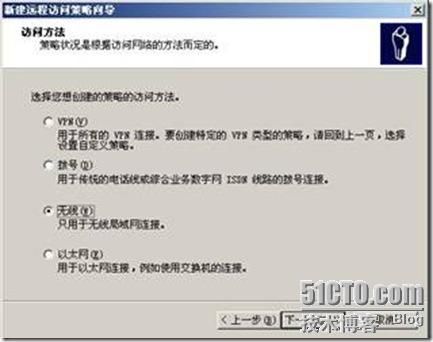

选择无线,点击下一步

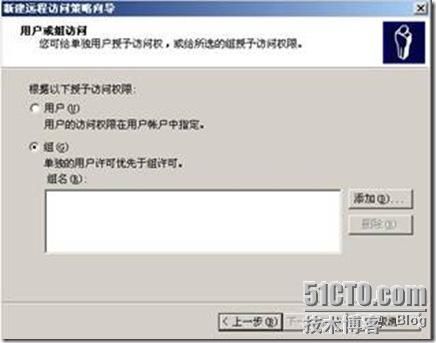

我们要对计算机和用户进行授权,点击“添加”

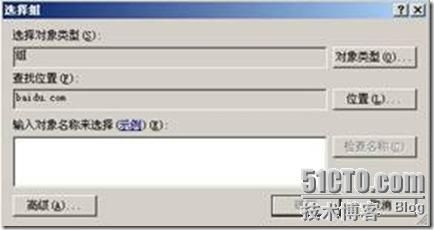

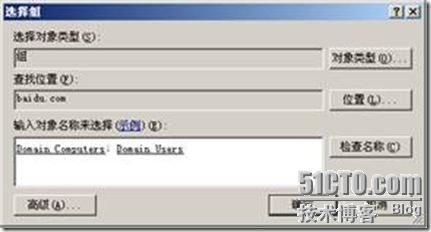

在空白处输入domain computer后,点击检查名称,然后再输入domain users后,点击检查名称。

需要注意的是,domain computer是用来验证你的计算机的“机器验证“,也就是说,不论用户是否登录,都会先验证用户的计算机是否具有接入资格,这种方式模拟了无线局域网环境中所出现的问题,因此是一种非常有效的验证手段。

如果“机器验证“没有进行,那么组策略以及登录脚本就不会执行,另外,只有已存在于无线接入计算机中的用户才能够正常登录,因此,如果用户之前从未使用该计算机登录无线网络,将无法对其进行域认证。正因为如此,我们建议windows客户使用windows无线网络客户端,并且建议管理员采用自动部署方式完成对客户端的无线网络配置。

注意,上图中我们看到允许访问的计算机组和用户组,这两个组之间的关系是“或“,即符合其中任意一项都可以成功接入,如果仅想使用计算机验证,则删除掉用户组验证就可以。反之亦然。

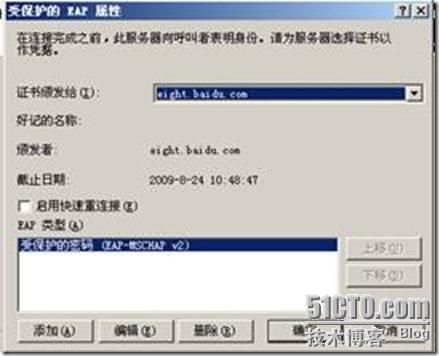

点击下一步

在点击下一步前,请先进行备注2的操作,备注2的操作是为了生成一个自签名证书,按照备注2操作完成后,点击配置(如果没有进行操作2,则会报告未找到证书)。

点击确定,并完成向导。

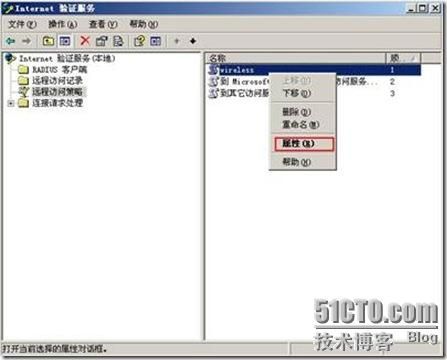

调整远程接入策略

完成上述步骤后,我们会看到一个与之前命名一致的远程接入策略出现在窗口中,其余的2个是默认的策略。在默认状态下,新建立的策略是禁用的,因此需要编辑该策略,右键点击选择属性。

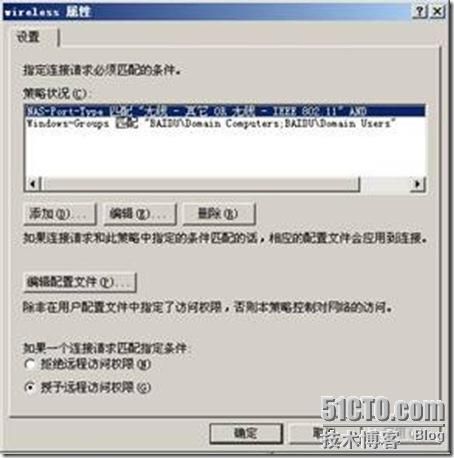

我们可以看到,窗口中有2个策略状况,这2者之间是and的关系,即如果某一接入状况同时符合这2个规定,则可以通过,否则就无法通过该策略,并会被转到下一个“远程接入策略”,在我们的例子中,策略状态表中的第一个策略仅允许使用802.11方式接入的用户,第二个策略状态是检查该用户是否符合我们上面设置的用户组或计算机组.

点击“编辑配置文件”

“拨入限制”标签允许我们设置拨号接入和线程约束条件。

“加密”标签可以设置加密强度,出于对安全性的考虑,建议只勾选“MPPE128位”

其余标签保持默认即可,点击确定,完成设置。

4.2 AC端配置:

AC上需要建立2个SSID,一个是域认证使用,一个用于将新计算机添加到域中使用,ssid分别为:l06562_member(域认证使用),l06562_GO_TO_MEMBER(新计算机加入域使用)

4.2.1 配置端口

#

interface WLAN-ESS1

port-security port-mode psk

port-security tx-key-type 11key

port-security preshared-key pass-phrase 12345678

undo dot1x handshake

undo dot1x multicast-trigger

#

interface WLAN-ESS3

port-security port-mode userlogin-secure-ext

port-security tx-key-type 11key

undo dot1x handshake

undo dot1x multicast-trigger

4.2.2 建立服务模板

#

wlan service-template 1 crypto

ssid l06562_GO_TO_MEMBER

bind WLAN-ESS 1

cipher-suite ccmp

security-ie wpa

service-template enable

#

wlan service-template 3 crypto

ssid l06562_member

bind WLAN-ESS 3

cipher-suite ccmp

security-ie wpa

service-template enable

4.2.3 配置vlan3层接口地址

#

interface Vlan-interface1

ip address 8.1.1.231 255.0.0.0

4.2.4 配置AP

#

wlan ap ap1_001 model WA2220-AG

serial-id 210235A29E007C000045

radio 1

radio 2

channel 11

service-template 1

service-template 3

radio enable

4.2.5 配置radius

#

radius scheme h3c

primary authentication 8.1.1.16 #IAS的地址

primary accounting 8.1.1.16 #IAS的地址

key authentication h3c

key accounting h3c

user-name-format without-domain

4.2.6 配置域

#

domain damianbao.com

authentication default radius-scheme h3c

authorization default radius-scheme h3c

accounting default radius-scheme h3c

access-limit disable

state active

idle-cut disable

self-service-url disable

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

domain default enable damianbao.com

4.2.7 配置端口安全

#

port-security enable

#

dot1x authentication-method eap

4.3 AP端配置:

零配置

4.4 PC端配置 4.4.1 将新计算机加入域:

首先使用windows自带的无线客户端,将PC连接到无线网络—l06562_GO_TO_MEMBER(该ssid可随意设置,但是要保证密码只有管理员知道).

将PC加入域,加入过程省略

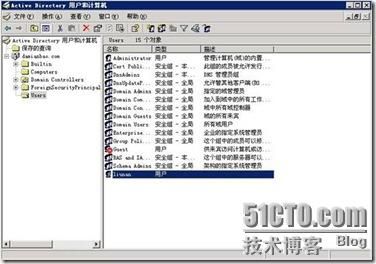

加入后,可在域控制器上看到该计算机

新加入的计算机或手工建立的计算机需要手动打开远程访问功能,新建立的域用户也是如此.(此功能可以防止有合法域帐号的用户将非法计算机加入域,即使成功加入域,依然无法登陆无线网络.)

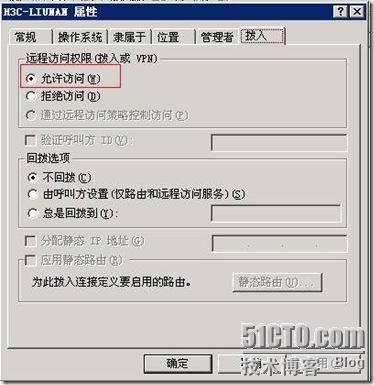

在计算机上右键点击属性,在拨入标签中,将远程访问权限选为”允许访问”

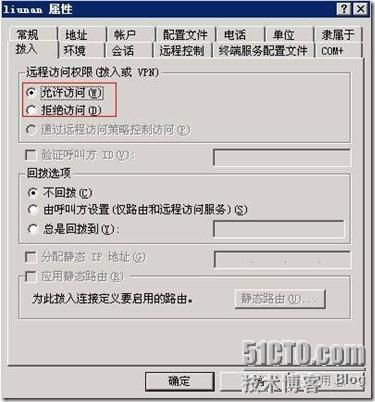

在选定的用户上点击右键属性,在拨入标签中,将远程访问权限选为”允许访问”

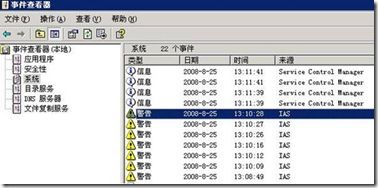

如果不进行上述操作,会在事件查看器的系统项中,看到如下提示:

4.4.2 域计算机认证

成功加入域后,需要将添加域时使用的无线网络标签删除,进行下面的操作.

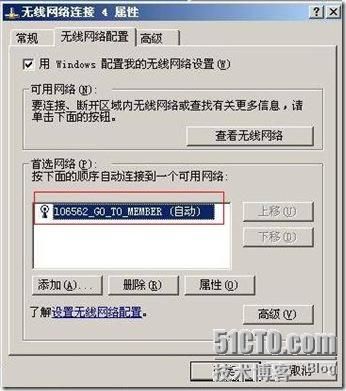

在桌面上的”网上邻居”点邮件,选择属性,可以看到计算机上的所有网卡,选择要使用的无线网卡,点击右键,选择属性,在无线网络配置标签中,可以看到如下设置(点击这个标签时,有时比较慢,请耐心等待),点击红色框内的网络标签,再点击删除

点击添加按钮,在”网络名(SSID)”空白处填写已经在AC上配置好的SSID名称,密钥部分的配置需要和AC配置一致,否则无法认证成功.

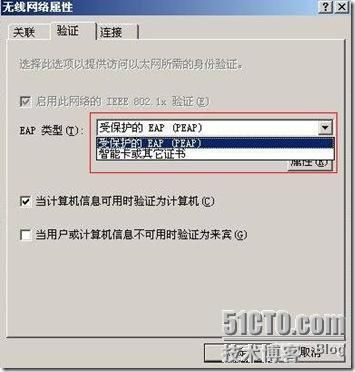

验证标签下,点击EAP类型,选择”受保护的EAP(PEAP)”

点击属性后,看到下图:

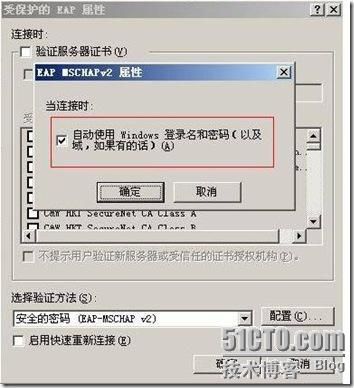

将验证服务器证书前面的勾去掉.

点击”配置”选项,可以看到EAP MSCHAPv2的属性,请一定构选这个选项.

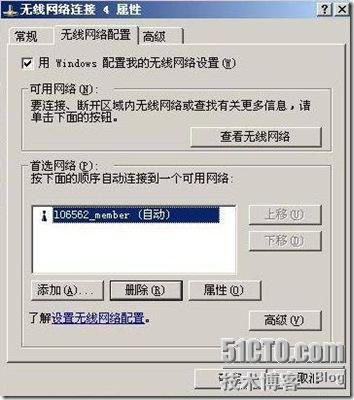

设置完成后,可以看到如下图的配置结果.

点击确定,并重启启动计算机,并以使用正确的域用户和密码登陆域.

5 备注: 5.1 备注1 -IAS

微软IAS是windows server 2003中自带的RADIUS服务器,运行多年没有发现过安全漏洞,十分稳定。

5.2 备注2 -制作自签名证书

工具地址:

http://www.microsoft.com/downloads/details.aspx?familyid=56FC92EE-A71A-4C73-B628-ADE629C89499&displaylang=en

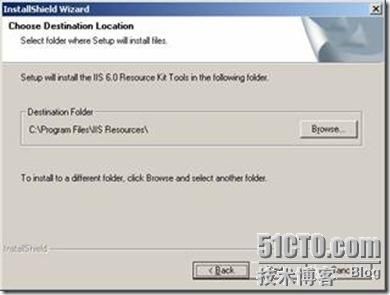

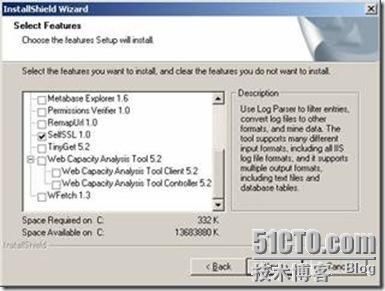

只勾选selfssl就可以了。

安装完成后,在开始菜单中,可以找到selfssl

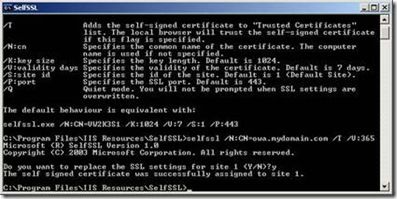

这里我们主要关心的参数是公用名称,这是要和你的OWA域名一样的。还有就是有效时间,一般为365天(1年),如果你有兴趣可以设置个100年,呵呵。。其他要注意的参数就是/K(密钥长度,不要超过1024位),还有/T(自动增加信任列表)

现在请你输入:SELFSSL /N:CN=owa.mydomain.com /T /V:365

以上命令表示我们将建立一个公用名称为owa.mydomain.com,时间为365天的证书。

SELFSSL将询问你是否将证书应用到指定的WEB站点(/S可指定站点ID)上,输入“Y”以确认。

以上命令表示我们将建立一个公用名称为owa.mydomain.com,时间为365天的证书。

SELFSSL将询问你是否将证书应用到指定的WEB站点(/S可指定站点ID)上,输入“Y”以确认。

生成的自签名密钥已经装载成功。

5.3 备注3-注意事项

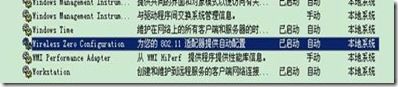

此方案中,很多地方依赖于windows自带无线客户端,以及”无线零配置服务”,请在安装无线网卡时,不要安装网卡自带的无线配置程序,只安装驱动就可以,否则,无线网卡自带的安装配置程序,会将这个服务禁用.

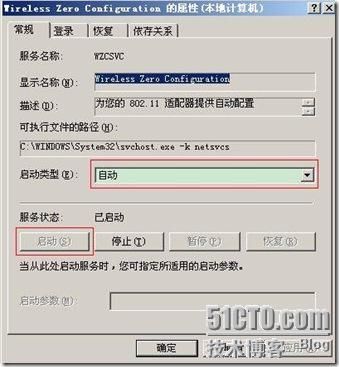

双击”wireless zero configuration”,

保证启动类型为”自动”,服务状态为”已启动”.