Certbot

Https生成证书后需要CA认证。未认证的搭建好后,浏览器会首先出现此网站不安全提示,选择继续访问后才可访问。https://github.com/certbot/certbot 提供了免费认证功能,有效期90天。但之后重新生成证书就可以继续使用。

未认证的证书

一、提前确保openssl包存在

二、生成证书

2.1、在/etc/nginx下新建了一个ssl文件夹用于保存证书等文件

# cd /etc/nginx

# mkdir ssl

# cd ssl

2.2、创建服务器证书密钥文件 server.key

# openssl genrsa -des3 -out server.key 1024

### 输入密码,确认密码,自己随便定义,但是要记住,后面会用到。

2.3、创建服务器证书的申请文件 server.csr

# openssl req -new -key server.key -out server.csr

输出内容为:

Enter pass phrase for root.key: ← 输入前面创建的密码

Country Name (2 letter code) [AU]:CN ← 国家代号,中国输入CN

State or Province Name (full name) [Some-State]:BeiJing ← 省的全名,拼音

Locality Name (eg, city) []:BeiJing ← 市的全名,拼音

Organization Name (eg, company) [Internet Widgits Pty Ltd]:MyCompany Corp. ← 公司英文名

Organizational Unit Name (eg, section) []: ← 可以不输入

Common Name (eg, YOUR name) []: ← 此时不输入

Email Address []:[email protected] ← 电子邮箱,可随意填

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []: ← 可以不输入

An optional company name []: ← 可以不输入

2.4、备份一份服务器密钥文件

# cp server.key server.key.org

2.5、去除文件口令

# openssl rsa -in server.key.org -out server.key

2.6、生成证书文件server.crt

# openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

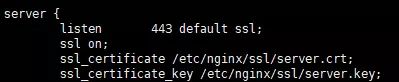

三、配置nginx 并重启

使用免费认证证书

一、首先准备自己的域名假设是 www.test.com

二、安装certbot

# cd /opt

# git clone https://github.com/certbot/certbot.git

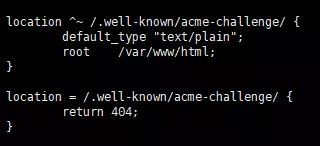

三、解决./well-known/acme-challenge

3.1、使用webroot方式生成证书的时候,会自动在服务的根目录下生成一个临时文件然后访问验证,所以在nginx先加入配置 并重启

# cd /etc/nginx

# vim /etc/nginx/sites-enabled/default

### 在默认配置的location前面加入这两个过滤

四、生成证书文件

# cd /opt/certbot

# ./certbot-auto certonly --email [email protected] --agree-tos --no-eff-email --webroot -w /var/www/html -d www.test.com

### 上面命令中,自行用你的邮箱替换[email protected],你的域名替换www.test.com。命令后面可以继续-d 域名,以配置多个域名。

### 期间会有问yes/no等的,y就行。生成成功后会告诉你生成的证书在 /etc/letsencrypt/live/www.test.com/下。

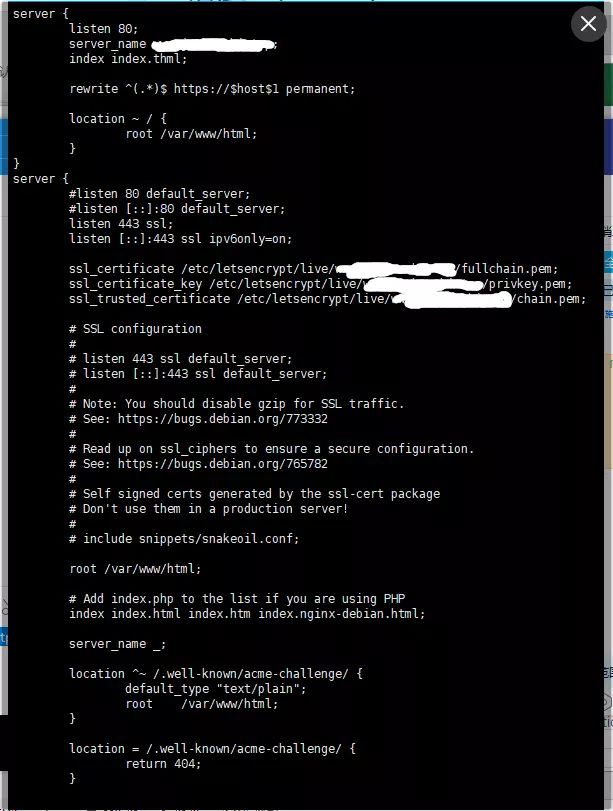

五、配置nginx 并重启

涂白的地方就是 www.test.com,也就是你的域名。上面我多加了一个80端口的server,就是用于过滤http直接跳转到https用的。

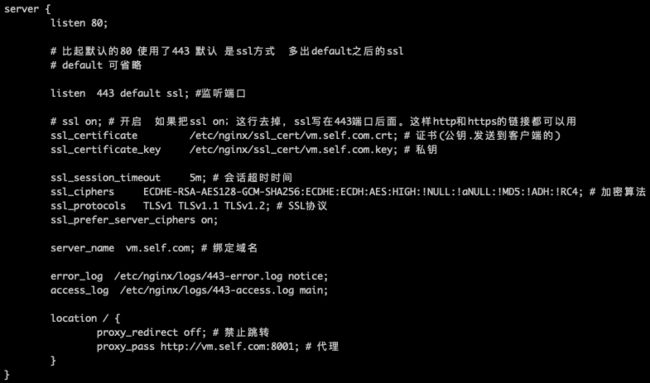

我的虚拟机简约配置【未认证的证书】(80/433端口均可访问)

server {

listen 80;

# 比起默认的80 使用了443 默认 是ssl方式 多出default之后的ssl

# default 可省略

listen 443 default ssl; #监听端口

# ssl on; # 开启 如果把ssl on;这行去掉,ssl写在443端口后面。这样http和https的链接都可以用

ssl_certificate /etc/nginx/ssl_cert/vm.self.com.crt; # 证书(公钥.发送到客户端的)

ssl_certificate_key /etc/nginx/ssl_cert/vm.self.com.key; # 私钥

ssl_session_timeout 5m; # 会话超时时间

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4; # 加密算法

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # SSL协议

ssl_prefer_server_ciphers on;

server_name vm.self.com; # 绑定域名

error_log /etc/nginx/logs/443-error.log notice;

access_log /etc/nginx/logs/443-access.log main;

location / {

proxy_redirect off; # 禁止跳转

proxy_pass http://vm.self.com:8001; # 代理

}

}

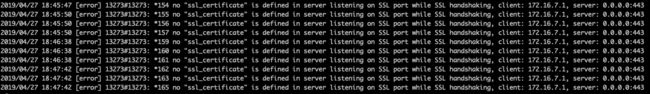

错误日志【no "ssl_certificate" is defined】

### 如果错误日志出现服务器中没有定义ssl证书参数【no "ssl_certificate" is defined】,建议查看下自己的NGINX是否真的重启了,我遇到的问题是并没有真正重启,nginx -s reload 命令并没有生效导致参数没有定义错误

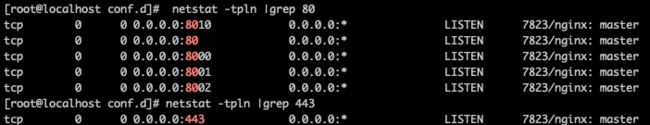

# netstat -tpln |grep 80 ### 查看80端口是否存在

# netstat -tpln |grep 443 ### 查看80端口是否存在

# nginx -s stop ### 若没有443端口存在,则关闭NGINX

# nginx ### 重新启动NGINX重试

Linux防火墙如果已开启,需确保打开【443/80】等端口,未开启防火墙无需配置端口开放

centos7防火墙常用操作 :https://www.jianshu.com/p/e29add2c7a88

参考

搭建无认证 httpshttps://www.cnblogs.com/jingxiaoniu/p/6745254.html

解决生成证书时访问临时文件而不得的问题https://segmentfault.com/a/1190000005797776

还是letsencrypt时的用法https://blog.csdn.net/rickiyeat/article/details/53783605

http跳转到https的配置https://www.cnblogs.com/kevingrace/p/6187072.html