第三方脚本的兴起

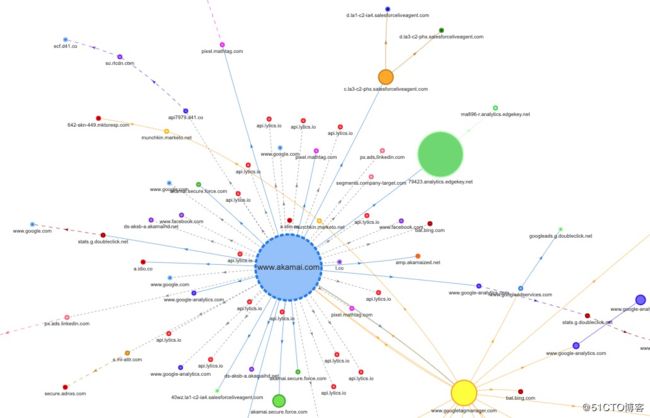

现代Web应用程序越来越依赖于在浏览器中执行来自于外部的服务和供应商的JavaScript代码,这些代码通常被称为第三方脚本。作为如下所示的示例,Akamai执行了许多脚本来构建我们的主页。这些脚本中有将近70%来自外部资源。

www.Akamai.com的部分请求地图

来源:

https://requestmap.herokuapp.com/render/200107_S4_75af286693538a095b33ac5e4740b0b8/

与几乎所有其他基于Internet的企业一样,我们使用第三方脚本是因为它们可以增强Web体验,易于添加和修改,促进一致的Web体验,并且由第三方预先集成和维护。实际上,当今的网站平均使用56%的第三方脚本(Akamai的第三方资源占68%)。

资料来源:Security and Frontend Performance, Challenge of Today: Rise of Third Parties, Akamai Technologies and O'Reilly Media, 2017

安全挑战

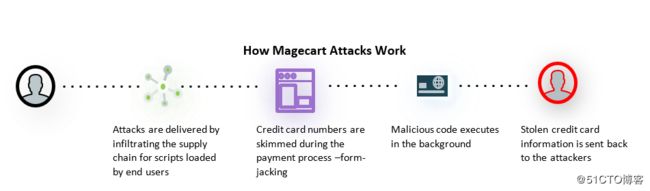

Magecart-使用新的和更复杂的***方法的信用卡***组织已成为第三方脚本***的典型代表。

由于第三方脚本来自企业供应链中众多受信任和不受信任的来源,因此面向Web的应用程序的面已变得越来越大,难以防护。使用信用卡处理的网站处于持续的风险中-实际上,在过去几年中成千上万被Magecart的网站中,五分之一的受害者通常在上次后的几个月内被重新感染。

资料来源:Sangine Security,2018年.https://sansec.io/labs/2018/11/12/merchants-struggle-with-magecart-reinfections/

不幸的是,当今大多数应用程序保护解决方案都尝试在已有的技术上调整,使用防火墙和策略控制来防止第三方脚本威胁。如果严格应用,则此方法可能会限制开放式业务实践以及第三方脚本的灵活优势。但是,如果宽松地使用策略,则可能会错过很多恶意***。

安全团队保持脚本代码清洁的主要方式是通过不断进行脚本审查和测试……这确实很难。

由于安全团队要持续面对这样不断地,耗时且不可见的挑战,去检测和缓解第三方脚本,因此通常无法完成检查第三方Javascript将恶意代码注入网页中的工作,而这是当今最受欢迎的信用卡和凭证浏览的方法之一。在2019年,平均每月有4800个网站受到第三方注入代码的,比2018年增加了78%。

资料来源:赛门铁克2019年互联网安全威胁报告

Akamai页面完整性管理器

Page Integrity Manager 旨在发现和评估新JavaScript或修改JavaScript的风险,控制第三方对敏感表单的访问,并实现自动防护。该解决方案使用机器学习模型,启发式,签名和风险评分模型,通过一系列检测层,全面监控会话中每个JavaScript工作加载的行为。这种先进的方法可识别可疑和恶意行为,使用基于策略的控制方法实现自动防护,并使用Akamai威胁情报云数据阻止不良行为者,以提高准确性。

能力

行为检测技术会在真实用户会话中不断分析脚本执行的行为,以识别可疑或彻底的恶意行为,并及时和切实地通知安全团队。

网络监控和脚本智能:监控网络请求,并在与您的品牌互动以检测潜在的恶意威胁时,知道真实用户正在下载和执行什么。

CVE检测:持续检查Web应用程序上显示的所有Web资源是否与打开的Common Vulnerabilities and Exposures数据库相对应,以标识运行时的JavaScript代码中的现有已知漏洞。

边缘注入快速启用:Page Integrity Manager是在CDN级别注入的,易于部署,不需要代码。

策略管理:可以选择定制策略来控制运行时JavaScript的执行权限,这些策略监视 和/或 限制对Cookie,网络目标,本地存储,敏感数据输入或每个原始域的DOM事件的访问。

Akamai将在2020年启动Page Integrity Manager。

我们邀请客户使用有效的产品参与有价值的beta项目,以帮助您免受恶意脚本的***。

要了解更多信息,请下载我们的Beta产品简介。