演示:在微软活动目录环境的×××的EAP-TLS验证

关于EAP-TLS的工作过程:

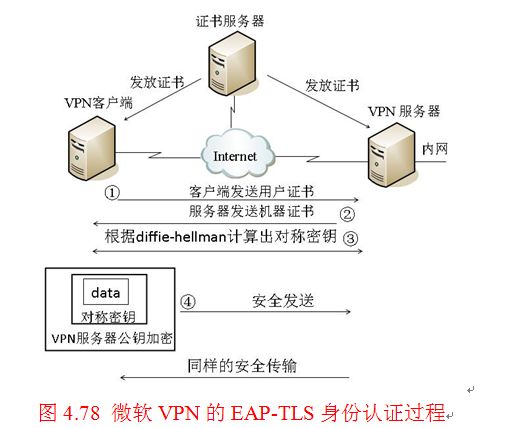

如下图4.78所示,要实施EAP-TLS,×××的服务器和客户端都必须使用证书,一般情况下,×××服务器使用机器证书,而×××客户端则使用用户证书,正是由于通信双方都必须使用证书,所以EAP-TLS被认为是Windows 2003最安全的身份认证技术,但是它必须依赖于活动目录的环境而存在。在EAP-TLS的工作过程中首先就是×××的服务端和客户端相互的发送证书,对彼此的身份进行确认,然后使用Diffie-hellman算法计算出会话密钥(也叫做对称式密钥,或者主密钥)。为什么要对彼此的身份进行确认?大家回忆一下关于本课程项目三中的关于Diffie-hellman算法过程描述中关于Diffie-hellman的安全问题部分,此时通过×××服务器和客户端相互交换证书来确认身份,而且它们都信任同一个证书颁发机构,这样做就保证:这是×××服务器的公钥,的确是×××服务器的公钥而非某个恶棍的公钥。

演示目标:在微软活动目录环境的×××的EAP-TLS验证。

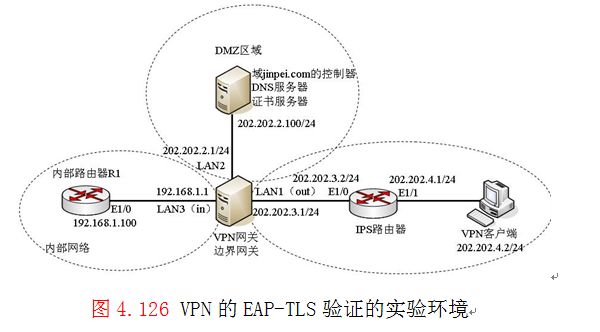

演示环境:如下图4.126所示。

演示背景:如图4.126的网络环境,网络被分成三个安全区域,内部安全区域使用RFC1918的IP地址,外部网络使用公共IP地址,DMZ区域提供给外部网络访问,由于某些特殊要求在DMZ区域部署了jinpei.com的域控制器、DNS服务器、证书服务器。现在要求公共网络上的主机202.202.4.2使用最微软最安全的×××验证方式EAP-TLS完成×××接入,即要求×××服务器和客户端都需要使用证书。

演示步骤:

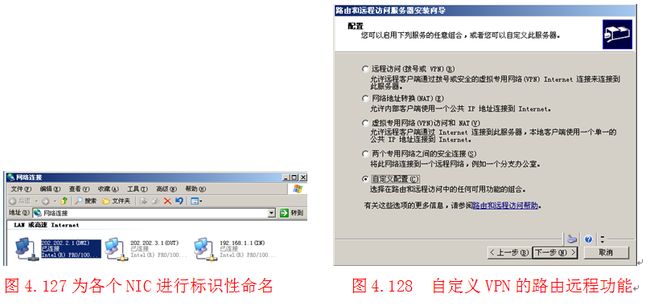

第一步:完成网络基础配置,其中包括×××服务器的配置,电信运营商的路由器ISP的基础配置,具体配置如下所述,首先如下图4.127所示,为多网络接口的×××服务器的各个NIC进行标识性的命名,这是一个推荐的行为,因为这样做会为后期配置中选择某张具体的NIC用于具体的网络带来方便,一眼就能知道哪张网卡用于什么样的网络。

然后在×××服务器上启动“路由和远程访问服务器”的功能,在如图4.128的对话框中选择“自定义配置”,在如图4.129的对话框中选择“×××访问”和“LAN路由”,然后按照提示配置完整个“路由和远程访问服务器”的功能。

当完成“路由和远程访问服务器”的功能启动后,如图4.130所示,为×××服务器配置到达公共网络202.202.4.0的静态路由,该配置是必须的,否则×××服务器与×××客户端之间的基础通信将失败,×××拨入根本就不可能,因为默认情况下×××服务器上没有202.202.4.0的路由。当完成配置后,可以在×××服务器上使用route print指令查看×××服务器当前的路由器表,如下图4.131所示,可以清晰的看出刚才所配置到202.202.4.0的静态路由已经存在于路由表中。

现在来完成电信运营商IPS路由器和内部网络中R1的配置,具体配置如下所示:

路由器IPS的配置:

ISP(config)#interfacee1/0

ISP(config-if)#ipaddress 202.202.3.2 255.255.255.0

ISP(config-if)#noshutdown

ISP(config-if)#exit

ISP(config)#interfacee1/1

ISP(config-if)#ipaddress 202.202.4.1 255.255.255.0

ISP(config-if)#noshutdown

ISP(config-if)#exit

ISP(config)#ip route202.202.2.0 255.255.255.0 202.202.3.1

注意:上述ISP路由器上ip route 202.202.2.0 255.255.255.0 202.202.3.1的静态路由必须配置,因为在该实验的后继步骤上,×××客户端必须加入到域,并且向域中的CA申请证书,而域控制器、DNS服务器、证书服务器都在DMZ区域的202.202.2.0的子网中,所以必须要让IPS路由器具备到达202.202.2.0子网的路由。

内部网络中路由器R1的配置:

R1(config)#interfacee1/0

R1(config-if)#ipaddress 192.168.1.100 255.255.255.0

R1(config-if)#noshutdown

R1(config-if)#exit

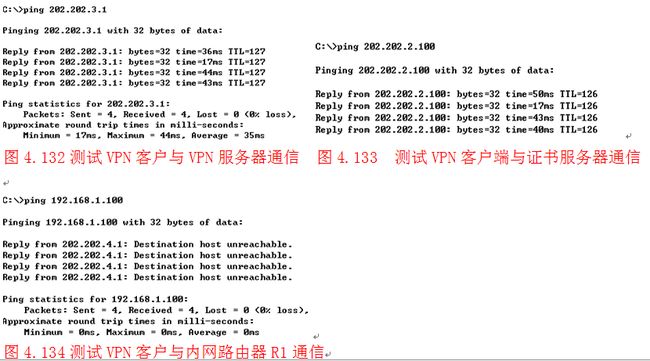

在完成上述的网络基础配置后,现在来进行基本的连通性测试,选择测试点主机是202.202.4.2(×××客户端),如果配置上述的配置没有问题,应该如下图4.132所示,×××客户端能够成功的ping通×××服务器的外部网络接口,从而对×××拨号完成基础通信配置;同时,如下图4.133所示,×××客户端也能ping通域控制器202.202.2.100;为加入域和申请证书完成基础通信配置;但是,此时×××客户端不能ping通处理内部的路由器R1(192.168.1.100),因为它现在还没有完成×××拨号,没有得到×××服务器为其颁发的内部网络地址,所以如图4.134所示,×××客户端ping内部网络上的R1时报告目标主机不可达,这是正常的,我们需要远成后继的配置,让×××客户端成功的通过EAP-TLS身份验证后,再来测试它与内部路由器R1的连通性。

第二步:升级jinpei.com的域控器,安装DNS服务器、证书服务器。由于升级域控器,部署DNS服务器和证书服务器的过程不是本任务的重点,所以这里不会详细的描述每个过程的配置,如果需要更多信息,请参看教师的演示过程或者Windows服务器部署的相关资料,在这里只对配置完成后的关键信息作描述。

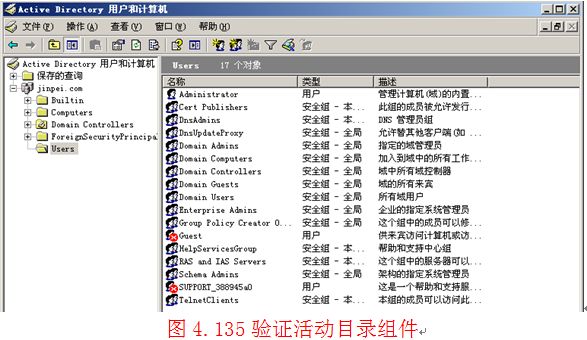

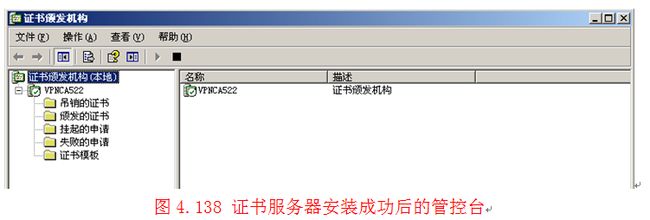

当完成域控器,DNS服务器和证书服务器的部署后,应该在202.202.2.100的主机上出现如图4.135所示的“活动目录用户和计算机”的控制台,同时在DNS服务管控台下应该出现如图4.136所示的升级活动目录后,jinpei.com这个域的各项服务资源记录,一定要确保这些服务资源记录的存在,否则活动目录将出现很多故障。同时在部署证书服务器的时候应该如图4.137所示,应该选择“企业级根CA”,完成证书服务器的部署后,应该可以打开如图4.138所示的证书服务器的管控台。

第三步:配置×××客户端主机和×××服务器加入到jinpei.com的域,关于加入到域的配置和过程在前面的项目中有详细描述,这里不再做重复的描述,只是需要注意,成功的为×××客户端配置加入到域的DNS地址如下图4.139所示,同时也需要为×××服务器配置加入到域的DNS地址如下图4.140所示,注意这个环境中要配置×××服务器加入到域,需要选择使用哪张网卡加入到域?很简单使用与域控制器处于同一网络的网卡,也就是规划在DMZ区域的网卡。

第四步:配置×××服务器支持EAP-TLS验证,在这里将这个配置分为三个过程完成:

ü在域控制器上建立用于×××拨号的用户,并配置其远程拨号属性。

ü为×××服务器支持EAP-TLS验证,去申请一张代表×××服务器身份的机器证书。

ü更改默认远程访问策略去支持EAP-TLS验证。

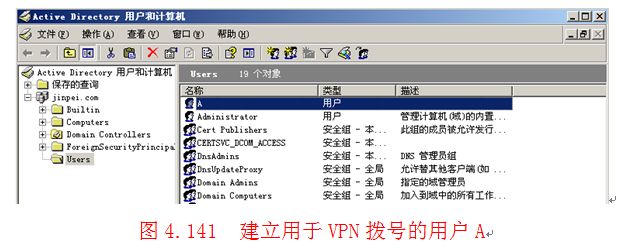

在域控制器上建立用于×××拨号的用户,并配置其远程拨号属性,首先在域控制器上建立用于证书拨号的用户A,注意此时,管理员可以将用户于×××拨号的用户建立到×××服务器的“计算机管理”中的“本地用户和组”下,但是在这里不建议这么做,因为该环境已经有域控制器的存在,可以将整个域的用户(包括×××拨号用户)集中的建立在域控制器的“活动目录和计算机”中如下图4.141所示,这样可以体现活动目录的集中验证和统一管理。然后选择用户A打开他的“拨入”属性。

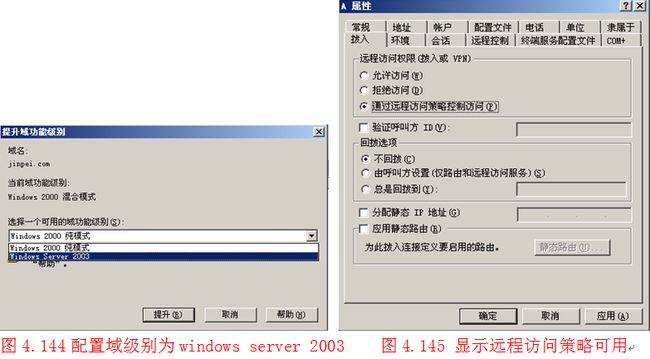

因为在该实验环境中最终实现EAP-TLS身份鉴别,需要使用“通过远程访问策略控制访问”但是如图4.142所示,该选项目前呈灰色不可用状态,出现这种不可用状态的原因是没有提升域控制器的级别,现在如图4.143所示,在“活动目录用户和计算机”中选择“jinpei.ocm”这个域,然后右击鼠标,选择“提升域功能级别”在出现图4.144所示的对话框中,可以看出当前域功能的级别处理Window 2000混合模式,请在“选择一个可用的域功能级别”中选择“Windows server 2003”然后单击“提升”。此时再回到“活动目录用户和计算机”中选择A用户,打开“拨入”属性如下图4.145所示,“通过远程访问策略控制访问”显示为可用状态,然后确保选中它。

故障提示:当你当成上述提升域功能级别后,选择了“通过远程访问策略控制访问”选项,并点击“确定”后,当你再次打到图4.145的拨入属性对话框,可能会看到系统又将其远程访问权限(拨入或×××)重置为“拒绝访问”,可能你重复完成很多次操作都会出现这种情况,在解决这个问题,你只需要将域控制器注销再登陆或者重新启动一次就能解决该故障。

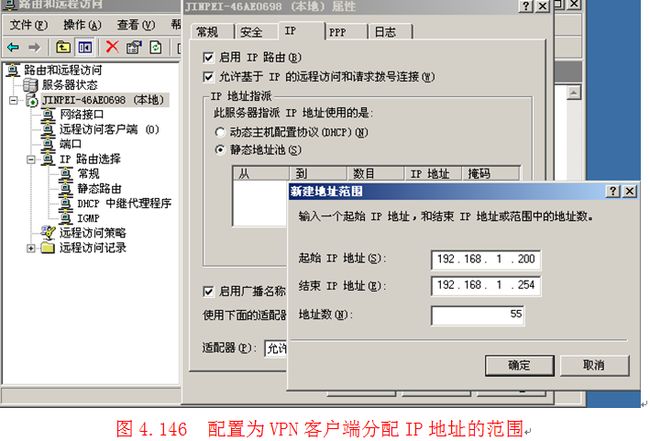

在完成上述配置上后,现在还必须配置×××服务器分配给客户端的IP地址,如下图4.146,在“路由和远程访问”中选中服务器,然后右击选择“属性”,选择“IP”选项卡,然后在IP地址指派中选择“静态地址池”然后配置要分配给×××客户端的IP地址。

完成上述配置后,现在来配置×××服务器申请证书,在配置该步骤时需要注意两点,其一,由于×××服务器加入到了jinpei.com的域,是属于基于活动目录网络的环境,所以×××服务器可以通过加载证书管控台来申请证书,而不需要使用Web页面来完成证书申请;其二,在×××服务器申请证书时必须是申请一张机器证书而不是用户证书。

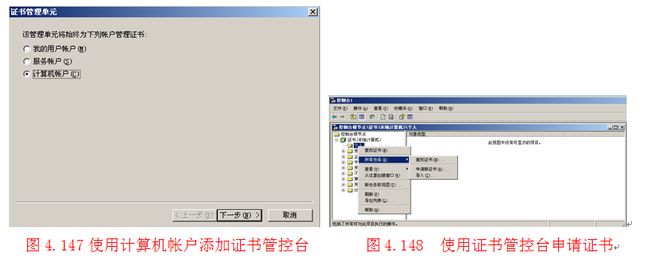

在×××服务器上打开MMC然后加载证书控件,注意在加载证书控件过程中必须以“计算机帐户”进行加载,如下图4.147所示,当加载完成后,在如图4.148所示的证书管控台中选择“申请证书”然后按照向导完成申请。

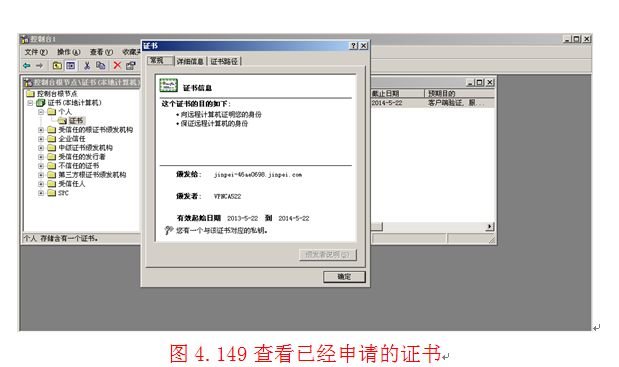

当完成申请后,可以在证书管控台,打开并查看×××服务器申请的机器证书,如下图4.149所示,这张证书将在后面的配置中代表×××服务器的身份。

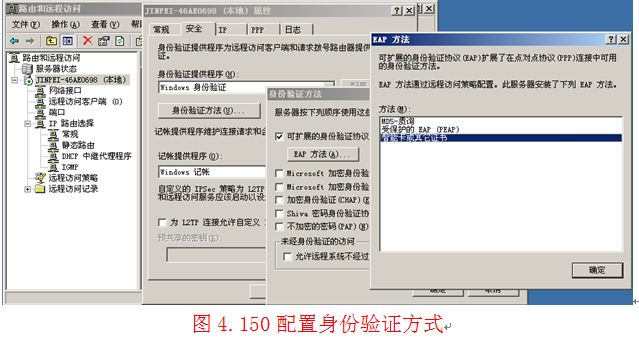

现在开始配置×××服务器和更改默认远程访问策略去支持EAP-TLS验证。如下图4.150所示,在“路由和远程访问”右击鼠标,选择“属性”打开“安全”选择卡,点击“身份验证方法”在身份验证方式中,确保只选择“可扩展的身份验证协议”然后点击“EAP方法”选择“智能卡或其它证书”。

然后在如图4.151所示“路由和远程访问”选择“运程访问策略”打开默认的远程访问策略,在“如果一个连接请求匹配指定条件”中选择“授予远程访问权限”然后点击“编辑配置文件”选择“身份验证”选项卡,确保×××除使用EAP方法外,不选择任何常规的身份验证协议,点击“EAP方法”。

在如图4.152所示的对话框中,确保EAP类型为“智能卡或其它证书”点击“编辑”出现如图4.153所示的对话框,可以看到×××服务器用于身份鉴别的机器证书。至此完成×××服务器支持EAP-TLS身份验证的配置。

第五步:配置×××客户端申请证书并使用证书拨号完成EAP-TLS身份验证,在开始配置客户端之前,首先需要说明,在实现EAP-TLS身份验证过程中,×××服务器和客户端都需要证书,但是×××服务器所需要的是代表计算机身份的机器证书,而×××客户端则需要代表拨号用户身份的用户证书。

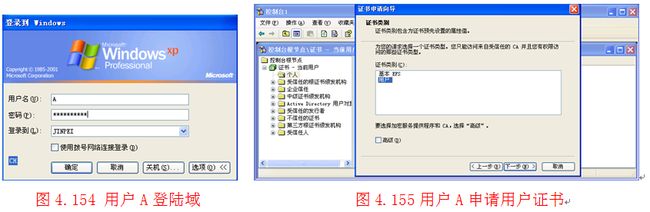

如下图4.154所示,使用用户A登陆域,然后在计算机上打开MMC,以用户身份加载证书管控台,使用证书管控台申请证书如下图4.155所示,选择证书类别为“用户”,当完成申请后,可以在证书管控台查看到一张CA颁发给用户A的用户证书如下图4.156所示。

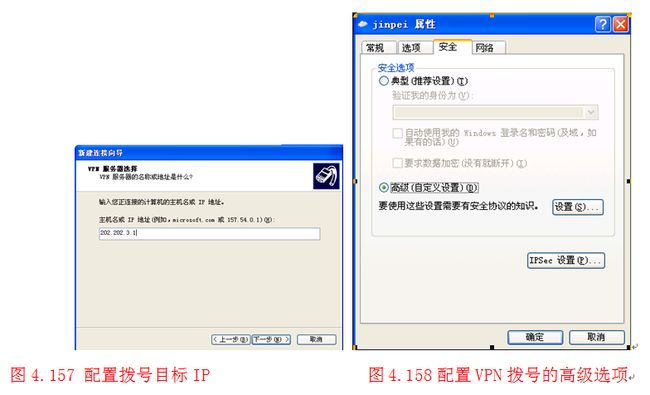

然后开始新建一个×××连接,在如图4.157的对话框中输入×××服务器的外部接口IP,也就是×××拨号的目标IP。然后在建立的×××拨号连接中,选择“属性”如下图4.158所示,在“安全”选项卡中选择“高级(自定义配置)”,然后单击“设置”。

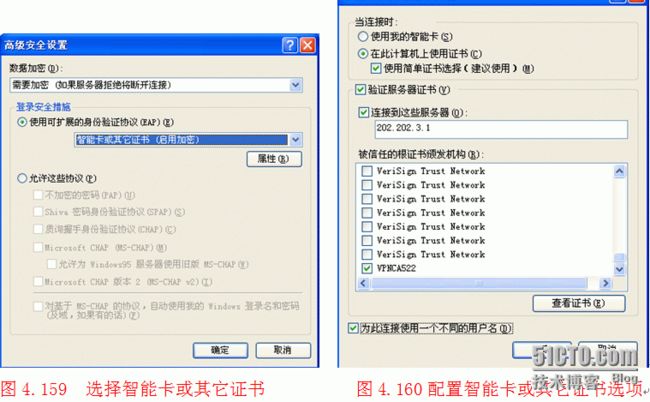

在出现如图4.159的对话的“登陆安全措施”中的“使用可扩展的身份验证协议(EAP)”,确保选中“智能卡或其它证书(启用加密)”,然后点击“属性”,出现如图4.160所示的对话框,选择“在此计算机上使用证书”并选中“使用简单证书选择”和“验证服务器证书”在“连接到这些服务器”选项中输入×××服务器的IP地址202.202.3.1,然后在“被信任的根证书颁发机构”中选择,所信任的CA。然为为此连接使用一个不同的用户名,到此完成×××客户端支持EAP-TLS的配置。

现在开始正式拨号×××,双击建立的×××拨号图标,出现如图4.161所示的对话框,注意在这个过程中,不再要求用户为×××拨号输入用户名和密码,或者任何凭证。而是要求用户A选择相应的证书完成拨号,此时,选择用户A的证书对用户A的用户名[email protected]对应,然后开始拨号×××,注意这个过程是EAP-TLS鉴别过程中对客户端的用户证书的使用。

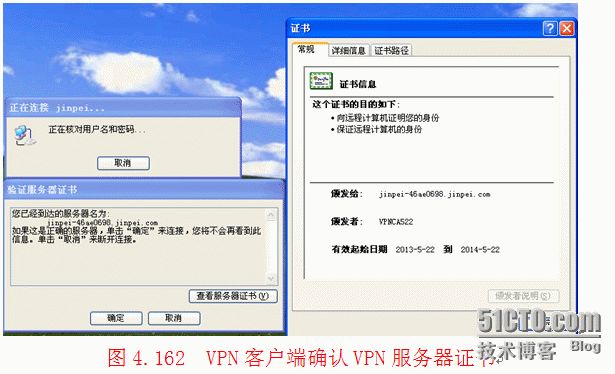

当此连接到一定的阶段时,×××服务器会把自己的证书发送给拨号客户端,如下图4.162所示,以证明自己×××服务器的身份。这个过程是EAP-TLS使用服务端证书的情况

当成功完成×××拨号后,可以看到如下图4.162的显示,正在使用EAP身份鉴别。

还可以看到×××客户端分得192.168.1.201的IP地址,此时×××客户端再ping 192.168.1.100(处理内部网络的路由器R1),如图4.164所示,成功ping通。可以跟踪到R1的路径如图4.165所示,因为建立了安全的通信隧道,直接通过×××服务器到达目标,而隐藏了公共网络上的每一跳路径。