一 知识预备

1: 静态库和动态库

我们自己写的代码,会调用很多外部的库,包括静态库,动态库

问题来了,动态库和静态库直接的区别是啥?

- 静态库:链接时,静态库会被完整地复制到可执行文件中,【每个项目只要使用就要拷贝一份】

-

动态库:链接时不复制,应用在实际需要的时候【运行的时候】由系统动态加载一段代码到它的地址空间中的库,提供程序调用,系统只加载一次,多个程序共用,节省内存

注意:Framework既有动态库,也有静态库

从上面的可以知道,iOS SDK 是显然是动态库类型,因为所有的app 都要使用这些接口,不可能每一个app都要拷贝一份

2: 如何加载这些动态库?

静态库,在编译链接时期就会加到可执行文件中

动态库在可执行文件中只体现了两个地方

- import 导入动态库,编译器在预编译阶段就给出了动态库的加载地址,就是高数到什么地方去加载这个动态库

- 调用的函数名,尽管我们不知道函数的具体实现

加载这些动态库,用到了动态链接

什么是动态链接?

动态链接,在可执行文件装载时或运行时,由操作系统的装载程序加载库到内存。然后对加载后的地址更新到可执行文件中【这就是链接】,大多数操作系统将解析外部引用(比如库)作为加载过程的一部分。

一句话: 动态:就是需要的时候加载,链接:加载后的内存地址更新到可执行文件中

具体链接操作: 可执行文件包含一个叫做import directory(输入表)的表,该表的每一项包含一个库的名字。根据表中记录的名字,装载程序在硬盘上搜索需要的库,然后将其加载到内存中预先不确定的位置,之后根据加载库后确定的库的地址更新可执行程序,可执行程序根据更新后的库信息调用库中的函数或引用库中的数据

动态库有两种加载方式:

- 隐式调用【加载时动态链接】

- 显示调用【运行时动态链接】

以Windows 举例:

- 加载时动态链接 :

就是说你的代码里面已经直接调用了库里面的函数,那么在link的时候会把该库的一小段lib link进去,这里面包含了这个DLL的相关信息以便在真正运行时能找到那个dll。然后当你exe运行时,windows就会根据那些信息把需要用到的dll载入内存。【1:保证a.dll和a.lib两个文件都有 2:将要调用的函数的声明和下面的语句写到一个头文件中 #pragma comment(lib, "a.lib") 】 - 运行时动态链接:

在编译以及link的时候是并不需要提供这个库的信息的。在程序真正运行的时候,通过自己调用LoadLibrary,GetProcAddress等API手工把DLL载入内存并找到里面的函数来调用。

现在系统很少在运行时动态链接,成本太高,一般都是程序员自身需要

上面说这么多,就是为了理解动态链接这个概念,下面开始我们的主要内容

二 fishhook 的原理

1:什么是fishhook?

fishhook就是一个动态修改macho文件链接的工具

2:fishhook原理是啥?

它利用mach-o动态库的加载原理【动态链接原理】,通过修改懒加载和非懒加载表中的指针达到hook 的需求

3:具体分析fishhook的hook原理

在此之前,先问两个问题:

- 谁加载了mach-o文件和动态库?

程序启动时,mach-o文件是被dyld(动态链接/加载器)加载进内存,加载完成后, dyld接着会动态加载所依赖的库 - 什么是ASLR技术

地址空间布局随机化,就是每次程序加载的内存地址不一样

ASLR技术同时也让动态库每次加载的内存地址不一样,我们程序mach-o文件里只有我们自己写的函数,系统的动态库的函数是不在 Mach-O 文件里的。也就是说每次启动从 Mach-O 文件到系统动态库函数的偏移地址都是变化的

问题1: Mach-o文件如何找到系统动态库的内存地址?也就是如何找到系统函数的地址?或者说Mach-O 文件是如何链接外部函数的呢?

苹果为了能在 Mach-O 文件中访问外部函数,采用了一个技术,叫做PIC(位置代码独立)技术

当我们的程序想调用外部函数时,或者想调用系统函数时,PIC会做两件事情:

- 先在Mach-o 文件的_DATA 段懒加载符号表或者懒加载符号表中定义一个8byte的大小,全部填入0 的指针变量,这个位置只是预留的,调用函数的汇编的地址会指向 _DATA 段中的这个指针变量

- Dyld动态绑定完成后更新为外部函数的真实地址,即这个Mach-O 中的 _DATA 段中的指针变量,指向外部函数

注意:C在内部函数的时候是静态的,在编译后,函数的内存地址就确定了。但是,外部的函数是不能确定的,也就是说C的底层也有动态的。fishhook 之所以能 hook C函数,是利用了 Mach-O 文件的 PIC 技术特点。也就造就了静态语言C也有动态的部分,通过 DYLD 进行动态绑定的时候做了手脚。

fishhook的原理其实就是,将指向系统方法(外部函数)的指针【_DATA 段中建立的】重新进行绑定指向内部的函数。这样就把系统方法与自己定义的方法进行了交换。这也就是为什么C的内部函数(比如自定义的c函数)修改不了,自定义的函数修改不了,只能修改 Mach-O 外部的函数。

接下来我们以 NSLog 为例,看 fishhook 是如何通过修改懒加载和非懒加载两个表的指针达到C函数HOOK的目的。(NSLog 是在懒加载表里)

可执行文件里有重定向指针表,

分为普通表和lazy表或got表等等,表中是一系列符号的指针。

- 普通表是在程序刚加载时进行符号连接,并填入真实地址。

- lazy表是在此符号第一次调用时进行连接,lazy表中默认值是指向一段stub,stub根据给定的信息(这个信息帮助linker找到这个符号的相关信息)调用linker的相关功能来进行连接,这之后表中的值就是此符号的真实值,下次调用就直接使用。

总结:对于非懒加载符号指针表(普通表),DYLD会立刻马上去链接动态库

对于懒加载符号指针表(lazy表),DYLD会在执行代码的时候去动态的链接动态库

- (void)viewDidLoad {

[super viewDidLoad];

// Do any additional setup after loading the view, typically from a nib.

//这里必须要先加载一次NSLog,如果不写NSLog,符号表里面根本就不会出现NSLog的地址,

NSLog(@"123");

//定义rebinding结构体

struct rebinding nslogBind;

//函数的名称

nslogBind.name = "NSLog";

//新的函数地址

nslogBind.replacement = myMethod;

//保存原始函数地址变量的指针

nslogBind.replaced = (void *)&old_nslog;

//定义数组

struct rebinding rebs[] = {nslogBind};

/**

arg1: 存放rebinding结构体的数组

arg2: 数组的长度

*/

rebind_symbols(rebs, 1);

}

//函数指针,用来保存原始的函数地址

static void (*old_nslog)(NSString *format, ...);

//新的NSLog

void myMethod(NSString *format, ...) {

//再调用原来的

old_nslog(@"勾上了!");

}

- (void)touchesBegan:(NSSet *)touches withEvent:(UIEvent *)event {

NSLog(@"点击屏幕");

}

首先,系统的 NSLog 是在rebind_symbols(rebs, 1)方法里替换的,我们可以在这个方法上打个断点。

我们可以先看一下,这个函数执行之前,NSLog 在懒加载符号表中的地址是多少,然后在执行之后,它有没有变成我们自己的符号表的地址

那么,我们如何找到 NSLog 的符号表呢?公式如下:

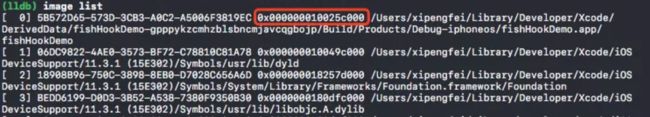

NSLog 懒加载符号表在内存中的地址 = 程序加载后的基址 + NSLog 懒加载符号表在 Mach-O 的偏移地址

查看函数的在符号表的偏移地址

查看程序的基址地址

通过上面的公式计算,拿到符号表中指针变量的真实地址

将该指针变量存储的地址拿出来就是外部函数真实地址。也就是我们要替换的地址

这个真实的函数地址是什么时候保存进去的呢?并程序加载进内存的时候填入的。由于 NSLog 在懒加载符号表里面,所有它是在整个 Mach-O 文件启动之后,代码第一次运行 NSLog 时,由 DYLD 绑定该 NSLog 符号指向真实的 NSLog 的地址,即DYLD 在加载动态库的时候,肯定知道了库的基址,同时也就知道库中函数的地址,然后更新到我们的程序中栏加载符号表的指针变量里

这个时候,我们需要通过反汇编看一下地址的值

可以看到,这个时候 Mach-O 文件的 _DATA 段中建立的指针已经指向了外部函数。在编译完成后我们已经拿到了myMethod 的地址,使用fishhook时,我们会将该新函数的地址传入, nslogBind.replacement = myMethod;进行重新绑定

紧接着单步执行,执行完 rebind_symbols(rebs, 1); 函数

这个时候我们再看一下符号表绑定的地址,我们发现地址已经发生了变化

再次通过反汇编看一下地址的值

发现在我们程序mach-o文件里的 _DATA 段中建立的指针已经指向了我们自己定义的内部函数。