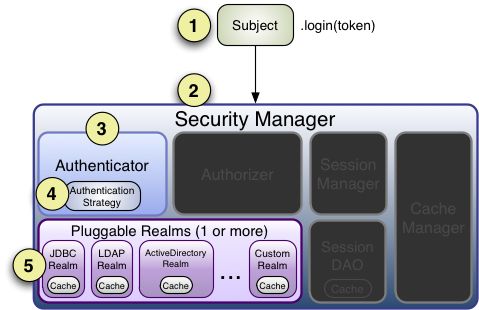

shiro架构

登录

登录顺序

1、获取登录凭证

//1 创建安全管理器

SecurityManager manager = new IniSecurityManagerFactory("classpath:shiro.ini").getInstance();

//2 绑定SecurityManager到SecurityUtils

SecurityUtils.setSecurityManager(manager);

//3 封装用户名和密码成为一个登录令牌(通行证)

UsernamePasswordToken token=new UsernamePasswordToken("用户名","密码");

2、提交凭证

//4 登录校验

Subject subject = SecurityUtils.getSubject();//获取用户实体(例如从数据库,或者ini配置文件)

3、处理登录结果

try {

subject.login(token);

} catch ( UnknownAccountException uae ) {

} catch ( IncorrectCredentialsException ice ) {

} catch ( LockedAccountException lae ) {

} catch ( ExcessiveAttemptsException eae ) {

}

} catch ( AuthenticationException ae ) {

}

Authentication认证

认证顺序

1、登录

SecurityManager manager = new IniSecurityManagerFactory("classpath:shiro.ini").getInstance();

SecurityUtils.setSecurityManager(manager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token=new UsernamePasswordToken("用户名","密码");

subject.login(token);

2、实际身份认证

subject委托给securityManager,调用securityManager.login(token)

3、认证

SecurityManager接收令牌并简单地委托给realm

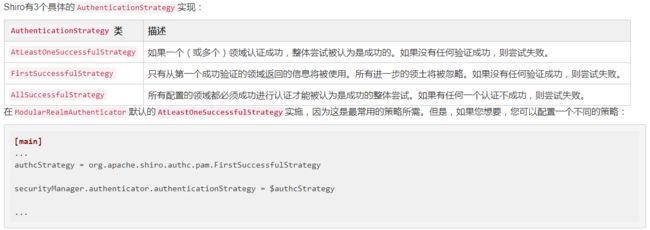

4、认证策略

如果有多个Realm身份认证,通过认证策略来决定如何认证

5、Realm认证

realm中有两个方法,这里是最终提供认证与授权的逻辑的地方

AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken)//认证

AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection)//授权

realm认证

java代码

public class UserRealm extends AuthorizingRealm {

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//TODO 你的判断逻辑

//将认证通过后的用户名和密码封装成一个简单的认证信息,供其他代码使用

return new SimpleAuthenticationInfo(username,password,getName());

}

}

ini配置

[main]

#自定义的realm

userRealm=com.study.shiro.UserRealm

#将realm注入到securityManager中

securityManager.realms=$userRealm

多realm认证

[main]

#多域认证

userRealm=com.study.shiro.UserRealm1

emailRealm=com.study.shiro.EmailRealm

securityManager.realms=$userRealm,$emailRealm,$iniRealm

#认证策略

authcStrategy = org.apache.shiro.authc.pam.FirstSuccessfulStrategy

securityManager.authenticator.authenticationStrategy = $authcStrategy

[users]

#注意这里是users

lisi=123

角色与授权

权限是控制用户可以对哪些资源进行操作,已经进行什么样的操作

角色是多个权限的组合

授权顺序

ini配置

[users]

admin=123,r1,r2 #admin拥有r1,r2角色

lisi=123,r3 #lisi拥有r3角色

[roles]

r1=user:* #r1角色拥有user的增删改查权限

r2=admin:user:add #r2角色拥有admin下面user的增加权限

r3=vip:view #r3角色拥有vip的查询权限

注意:只需要配置就要可以完成授权,具体实现是PermissionResolver完成的

检查权限

Subject subject = SecurityUtils.getSubject();

//判断是否拥有某个角色,返回真假

System.out.println(subject.hasRole("r1"));

//断言是某个角色,如果不是则抛出异常

subject.checkRole("r1");

Subject subject = SecurityUtils.getSubject();

//判读是否拥有某个权限

System.out.println(subject.isPermitted("admin:user:add"));

//断言拥有某个权限,如果没有则抛出异常

subject.checkPermission("user:*");

realm授权

假设zhao在ini中只配置了user,没有配置role,可以在Realm中添加角色和权限

public class UserRealm extends AuthorizingRealm {

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

//TODO 从数据库获取授权信息

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

//基于角色的授权

info.addRole("r1");//添加角色1

info.addRole("r2");//添加角色2

//基于权限的授权

info.addStringPermission("vip:*");//添加权限

return info;

}

}

加密与解密

加解密会常常用到一个类HashedCredentialsMatcher,我们需要在ini中配置,realm中一个属性是credentialsMatcher,可以用来注入凭证匹配器

matcher=org.apache.shiro.authc.credential.HashedCredentialsMatcher

passwordRealm.credentialsMatcher=$matcher

matcher.hashAlgorithmName=md5 #指定使用md5加解密

密码加密

private static String salt="shiro";//颜值

private static int hashIterations=1;//迭代次数

public static String md5(String password){

return new Md5Hash(password,salt,hashIterations).toHex();

//SimpleHash hash = new SimpleHash("md5", str, salt, 1);

//return hash.toHex();

}

realm中密码解密

SimpleAuthenticationInfo info = new SimpleAuthenticationInfo(username, password, getName());

info.setCredentialsSalt(ByteSource.Util.bytes("shiro"));//通过salt解密

web整合

整合步骤

1、导包

shiro-core

1.3.2

org.apache.shiro

shiro-web

1.3.2

2、配置过滤器

ShiroFilter

org.apache.shiro.web.servlet.IniShiroFilter

configPath

classpath:shiro-web.ini

ShiroFilter

/*

3、编写ini配置文件

[main]

authc.loginUrl=/login.jsp

[users]

admin=123,r1

zhang=123,r2

[roles]

r1=user:*

r2=vip:view

[urls]

/admin/**=authc,roles[admin],perms[user:view]

/**=anon

过滤器

常用的过滤器

anon AnonymousFilter

authc FormAuthenticationFilter

logout LogoutFilter

perms PermissionsAuthorizationFilter

user UserFilter

roles RolesAuthorizationFilter

过滤链顺序:从左到右,每个过滤器都通过才能通过

自定义过滤器

一般继承AdviceFilter、PathMactherFilter、AccessControlFilter,具体用法见

这里

jsp标签

shiro提供了好用的标签,可以实现身份和权限的校验,类似jstl的用法

具体见官网

缓存

由于每次登录都要重新认证和授权,效率低,所以可以使用缓存来保存认证和授权的信息。

shiro中管理缓存的是CacheManager接口,但是没有具体实现,可以考虑ehcache或者redis来实现,下面是使用ehcache。

1、导包

org.apache.shiro

shiro-ehcache

1.2.3

net.sf.ehcache

ehcache-core

2.6.11

2、spring-shiro.xml配置