- 先来看几个问题

ssh是什么?ssh的作用是啥?是如何实现的?如何实现不输入密码进行登陆?ssh用户这边保存的是公钥还是私钥?ssh的端口转发是什么?

1、ssh是什么?

ssh是一种网络协议,用于计算机之间的加密登陆。如果一个用户从本地计算机,使用ssh协议登陆另一台远程计算机,我们就可以认为,这种登陆是安全的,即使中途被截获,密码也不会泄露。(因为最早的时候计算机都是明文通信的,一旦被截获,内容就暴露无疑。

*需要注意的是:

ssh会把你每个你访问过计算机的公钥(public key)都记录在~/.ssh/known_hosts。当下次访问相同计算机时,OpenSSH会核对公钥。如果公钥不同,OpenSSH会发出警告。

2、两种方式实现不输入密码登陆:

一般的方法是基于口令的,需要在认证过程中传输公钥,输入口令。

而基于密钥的方法,不需要输入密码进行登陆

- 直接在本地(服务器)把公钥认证到本地,然后把私钥发送到远程,此时远程就可以直接登陆服务器.本地生成认证文件(auth)。

- 在本地直接使用ssh-copy-id 远程ip 就是将本地的公钥匙发送到远程,就是远程的认证文件。此时本地可以直接登陆到远程。

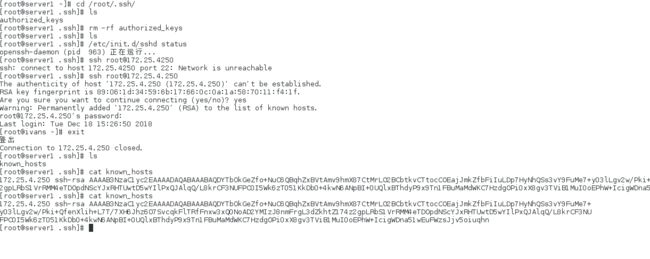

1、最常用的使用密码登陆远程

[root@server1 ~]# cd /root/.ssh/

[root@server1 .ssh]# ls

authorized_keys

[root@server1 .ssh]# rm -rf authorized_keys

[root@server1 .ssh]# ls

[root@server1 .ssh]#

[root@server1 .ssh]# /etc/init.d/sshd status

openssh-daemon (pid 963) 正在运行...

[root@ivans ~]# cd /root/.ssh/

[root@ivans .ssh]# ls

known_hosts

[root@ivans .ssh]# rm -rf known_hosts

[root@ivans .ssh]# ls

[root@ivans .ssh]#

[root@ivans .ssh]# systemctl status sshd

● sshd.service - OpenSSH server daemon

Loaded: loaded (/usr/lib/systemd/system/sshd.service; enabled; vendor preset: enabled)

Active: active (running) since 二 2018-12-18 12:00:01 CST; 3h 28min ago

Process: 1524 ExecStartPre=/usr/sbin/sshd-keygen (code=exited, status=0/SUCCESS)

Main PID: 2001 (sshd)

CGroup: /system.slice/sshd.service

└─2001 /usr/sbin/sshd -D

12月 18 12:00:00 ivans systemd[1]: Starting OpenSSH server daemon...

12月 18 12:00:01 ivans systemd[1]: Started OpenSSH server daemon.

12月 18 12:00:02 ivans sshd[2001]: Server listening on 0.0.0.0 port 22.

12月 18 12:00:02 ivans sshd[2001]: Server listening on :: port 22.

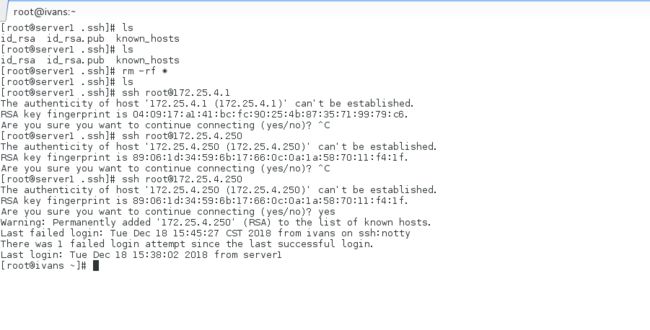

本来已经清空了.ssh这个目录的的东西,但是从虚拟机连接一次主机完毕后,发现多了一个knownhosts文件。

此时我们对比真机上的公钥文件,发现客户端这边knownhosts记录的是服务器的公钥。

我们删除服务器上的公钥,重新生成,发现公钥是不变的。

2、配置sshd免密登陆

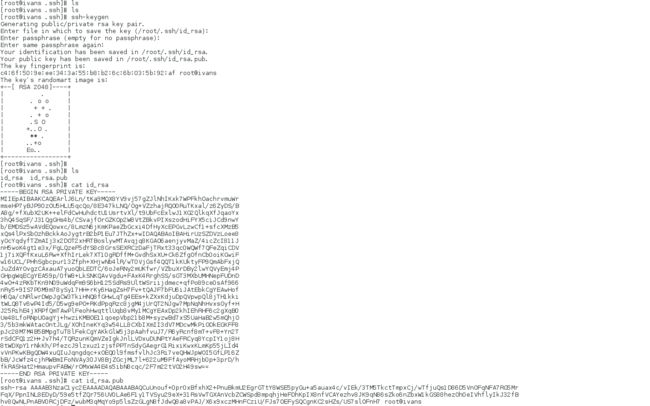

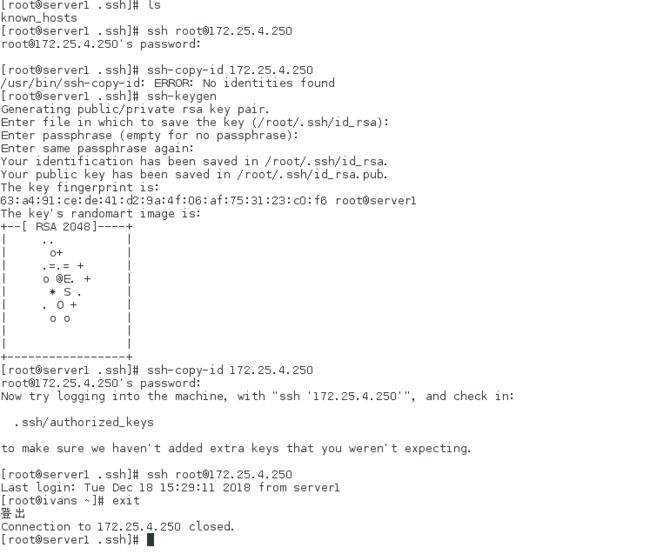

第一种方法:在客户端将本地的公钥发送到远程

[root@server1 .ssh]# ssh-copy-id 172.25.4.250

此时发现客户端可以直接登陆服务器,但是服务器端多了一个认证文件,这个文件里记录的是客户端的公钥

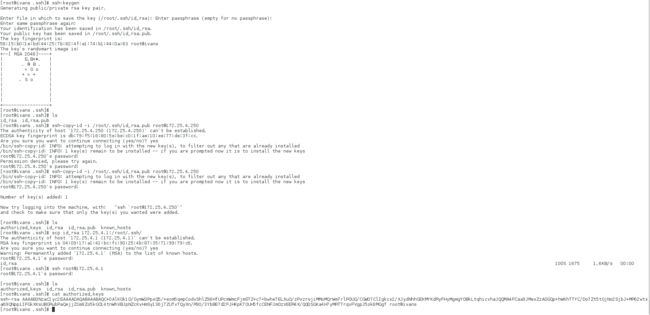

第二种方法,在服务器端将公钥认证在本地然后将私钥匙发送到客户端。

[root@ivans .ssh]# ssh-keygen

[root@ivans .ssh]# ssh-copy-id -i /root/.ssh/id_rsa.pub [email protected]

[root@ivans .ssh]# scp id_rsa 172.25.4.1:/root/.ssh/

这么说吧!

实现免密登陆的第一种方法,是通过将本地的公钥直接发送到远程,这种方法首先需要通过ssh-keygen命令在/root/.ssh/目录下生成公钥和私钥匙,再通过ssh-copy-id 远程主机的ip地址,需要输入一次yes这个时候就已经将远程主机的公钥添加到knownhosts文件里,以后登陆不需要输入yes也不需要输入密码了。

实现免密码登陆的第二种方法,是通过先在服务器端将服务端的公钥认证到服务端,此时服务端的/root/.ssh/目录下会生成authorized_keys这个文件,这个文件里面记录的是服务端的公钥匙,然后我们需要将服务端的私钥发送到远程客户端。此时客户端可以免密登陆,但是需要输入yes确认将服务器端的公钥写入到本地的knownhosts文件中。

- ssh服务安全配置

ssh服务的配置文件为: /etc/ssh/sshd_config 更改配置文件后一定要重新启动systemctl restart sshd一定记住

PasswordAuthencation yes|no

是否开启用户密码认证 yes为支持 no为关闭

PermitRootLogin yes|no

是否允许超级用户登录 yes为允许 no为不允许*不允许别的主机登陆你的root帐号

AllowUsers 、DenyUsers用户白名单和黑名单

ssh的端口转发

端口转发简介:

ssh的基本特性是会自动加密ssh服务端和客户端的所有数据。那么,我们可以通过ssh为其他的一些tcp连接提供一个安全的通道,ssh将其他的一些tcp端口的网络数据转发达到安全传输的目的。如,telent,smtp

等tcp应用,从而避免了用户名密码等的明文传输。还有一种情况,如果工作环境中的防火墙限制了一些网络端口的使用,但是允许ssh连接,也能够通过将tcp端口转发,使用ssh进行通信。

两大功能:

- 加密ssh服务端和客户端之间的通信数据

- 突破防火墙的间隔完成一些之前无法建立的tcp连接。

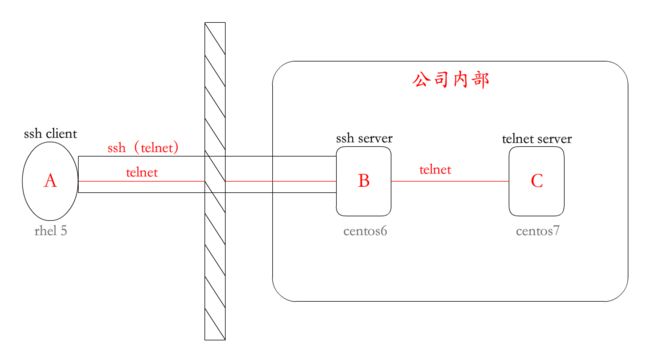

实验一

1、本地转发

实验背景:

说明:

22端口为sshd服务监听的端口

23端口为telnet服务监听的端口

企业内部c服务器仅仅允许telnet连接就是23端口访问,而不允许外部直接访问,而b服务器是一个ssh服务器,一个用户需要从企业外部访问企业内部的c服务器。前提是企业的防火墙允许22端口进来。

命令:ssh -L localport:remotehost:remotehostport sshserver

localport 代表a机器开启的端口号,用来与b机器进行连接

remotehost 代表最终连接机器的ip地址

remotehostport 代表最终连接机器的端口号

sshserver代表转发机器也就是机器b的ip地址

-f代表后台启用。当你的隧道建立完毕后,隧道进程会默认后台启动

-N代表不打开远程shell,处于等待状态

实验环境:rhel7

server1:172.25.4.1 作为实验背景中的a机器

server2:172.25.4.2 b机器

server3:172.25.4.3 c机器

首先,我们得在c机器上设置防火墙策略,还原实验场景

1、设置拒绝a机器连接

[root@server3 ~]# iptables -A INPUT -s 172.25.4.1 -j REJECT

[root@server3 ~]# iptables -nL

Chain INPUT (policy ACCEPT)

target prot opt source destination

REJECT all -- 172.25.4.1 0.0.0.0/0 reject-with icmp-port-unreachable

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

[root@server1 ~]# ssh [email protected]

ssh: connect to host 172.25.4.3 port 22: Connection refused

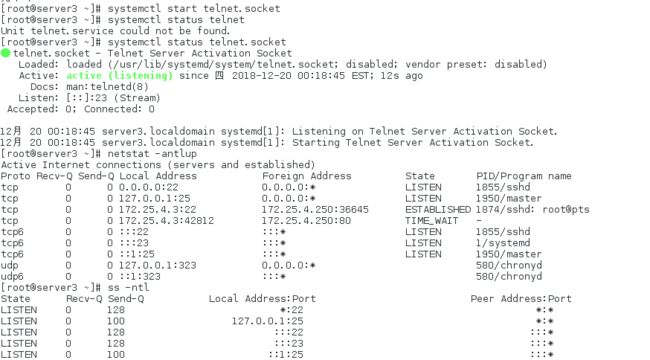

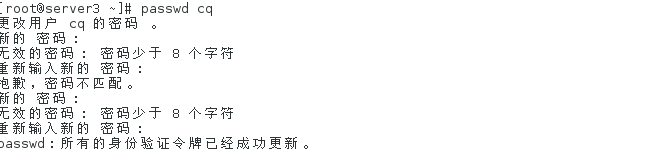

2、开启c机器的23端口,telnet服务监听的端口

3、开启端口转发

查看a机器都使用了哪些端口

[root@server1 ~]# ss -ntl

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:22 *:*

LISTEN 0 100 127.0.0.1:25 *:*

LISTEN 0 128 :::22 :::*

LISTEN 0 100 ::1:25 :::*

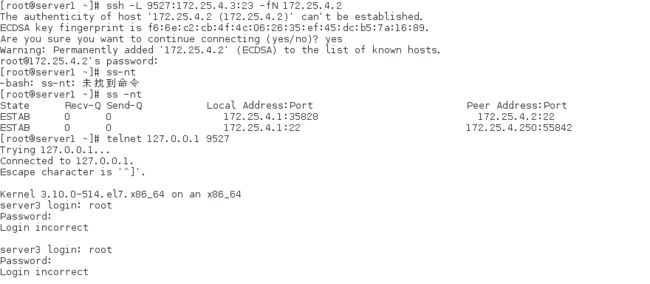

设置端口转发策略,由于发现9527端口没有被使用,然后我们就建立本地转发的隧道

[root@server1 ~]# ssh -L 9527:172.25.4.3:23 -fN 172.25.4.2

[root@server1 ~]# ss -nt

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 172.25.4.1:35828 172.25.4.2:22

ESTAB 0 0 172.25.4.1:22 172.25.4.250:55842

使用ss -nt查看端口连接情况

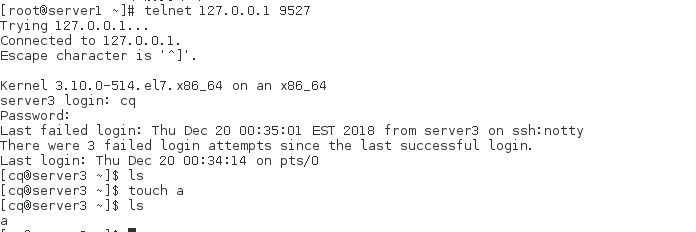

我们发现9527端口和server2的22端口已经建立连接成功,然后使用telnet访问本地的9527端口,然后会通过ssh到server2再从server2到server3的23端口。这个结果代表已经建立连接,由于telnet默认超户无法登陆,所以我们得新建用户再测试。