一、配置ELK的安全认证功能

ELK支持安全认证功能,但是需要安装xpack插件。我在做认证测试时,发现ELK在6.3版本默认已经安装了xpack插件,在6.3之前的版本还是需要手动安装xpack软件。因为我测试环境是使用ELK 6.3.1搭建的,因此不需要手动安装xpack插件,所以此处就不在演示安装xpack了。

相关ELK系统的搭建可参考:https://www.jianshu.com/p/bc6b0e329978

ps:xpack插件是要收费的,不过官方提供一段时间的免费试用,有兴趣研究的可以到官网申请或登录kibana界面点击试用,当然也可以弄个破解版嘿嘿嘿。

系统版本:Centos 6.9

ELK版本:6.3.1

1、配置启用elasticsearch的安全认证

首先,修改elasticsearch的配置文件:

[root@ES ~]# vim /etc/elasticsearch/elasticsearch.yml

xpack.security.enabled: true #在配置中添加此参数,开启安全认证功能

接着修改elastic和kibana用户的密码:

#修改elastic用户的密码

curl -XPUT -u elastic '10.10.10.6:9200/_xpack/security/user/elastic/_password' -d '{

"password" : "123456"

}'

#修改kibana用户的密码

curl -XPUT -u elastic '10.10.10.6:9200/_xpack/security/user/kibana/_password' -d '{

"password" : "123456"

}'

修改完后,重启elasticsearch服务进程,接着你应该就会发现kibana和logstash 无法连接上elasticsearch了,这是因为它们还没有配置认证。

2、配置kibana与elasticsearch的认证信息

修改/etc/kibana/kibana.yml文件:

[root@ES ~]# vim /etc/kibana/kibana.yml

#配置用于与elasticsearch做认证的账号密码

elasticsearch.username: "kibana"

elasticsearch.password: "123456"

然后重启kibana服务

3、配置logstash认证信息

首先登录kibana,在Dev Tools处执行下述命令创建logstash权限role和用户:

#创建logstash role权限

POST _xpack/security/role/logstash_writer

{

"cluster": ["manage_index_templates", "monitor"],

"indices": [

{

"names": [ "logstash-*","business-index-*"],

"privileges": ["write","delete","create_index"]

}

]

}

#创建logstash_用户

POST /_xpack/security/user/logstash_internal

{

"password" : "changeme",

"roles" : [ "logstash_writer"],

"full_name" : "Internal Logstash User"

}

接着在logstash服务器上修改其配置文件:

[root@logstash ~]# vim /etc/logstash/conf.d/test.conf

output {

if [type] == "nginx" {

elasticsearch {

hosts => "10.10.10.6:9200"

index => "logstash-testlog"

user => logstash_internal #配置logstash与elasticsearch认证的账号

password => "123456" 配置logstash与elasticsearch认证的密码

} }

}

最后重启logstash服务即可。

此时使用此前修改密码的用户elastic和kibana 即可登录kibana界面进行管理监控,并可以通过在kibana界面的Management中管理创建用户和用户的权限。

二、配置filebeat和logstash的安全传输

默认情况下filebeat和logstash之前的传输是不加密的,但是我们可以通过配置SSL来使用filebeat和logstash之前的日志传输更加安全可靠。

1、创建SSL证书

首先需要分别在logstash和filebeat端创建其SSL证书和密钥。

修改filebeat端的/etc/pki/tls/openssl.cnf文件:

[root@web ~]# vim /etc/pki/tls/openssl.cnf

[ v3_ca ]

subjectAltName = IP:10.10.10.8 #添加此参数,配置为当前filebeat所在的服务器IP

创建filebeat端的证书和密钥:

[root@web ~]# openssl req -subj '/CN=10.10.10.8/' -x509 -days $((100 * 365)) -batch -nodes -newkey rsa:2048 -keyout /etc/pki/tls/private/filebeat.key -out /etc/pki/tls/certs/filebeat.crt

创建完成后,将生成的证书scp到logstash服务器相应的证书和密钥目录下:

[root@web ~]# scp /etc/pki/tls/private/filebeat.key 10.10.10.7:/etc/pki/tls/private/

[root@web ~]# scp /etc/pki/tls/certs/filebeat.crt 10.10.10.7:/etc/pki/tls/certs/

接着配置logstash端的证书,修改/etc/pki/tls/openssl.cnf:

[root@logstash ~]# vim /etc/pki/tls/openssl.cnf

[ v3_ca ]

subjectAltName = IP:10.10.10.7

创建证书和密钥:

[root@logstash ~]# openssl req -subj '/CN=10.10.10.7/' -x509 -days $((100 * 365)) -batch -nodes -newkey rsa:2048 -keyout /etc/pki/tls/private/logstash.key -out /etc/pki/tls/certs/logstash.crt

最后跟filebeat 一样,将logstash的证书和密钥复杂到filebeat服务器的对应的目录下。

2、修改启用filebeat的ssl加密配置

配置filebeat.yml文件:

[root@web ~]# vim /etc/filebeat/filebeat.yml

output.logstash:

hosts: ["10.10.10.7:5044"]

ssl.certificate_authorities: ["/etc/pki/tls/certs/logstash.crt"] #配置logstash端传来的证书存放路径

ssl.certificate: "/etc/pki/tls/certs/filebeat.crt" #配置filebeat生成的证书路径

ssl.key: "/etc/pki/tls/private/filebeat.key" #配置filebeat生成的密钥路径

配置完成后重启filebeat服务即可

3、修改启用logstash的ssl加密配置

配置logstash的配置文件:

[root@logstash ~]# vim /etc/logstash/conf.d/test.conf

input {

beats {

port => 5044

type => "nginx"

ssl => true

ssl_certificate_authorities => ["/etc/pki/tls/certs/filebeat.crt"] #配置filebeat端传来的证书存放路径

ssl_certificate => "/etc/pki/tls/certs/logstash.crt" #配置logstash生成的证书存放路径

ssl_key => "/etc/pki/tls/private/logstash.key" #配置logstash生成的密钥存放路径

ssl_verify_mode => "force_peer" #配置SSL认证模式,force_peer强制要求对端进行证书认证。

}

}

修改完成后重启logstash服务。

待filebeat和logstash均配置重启完成后,此时filebeat和logstash的传输已经经过ssl安全加固了。

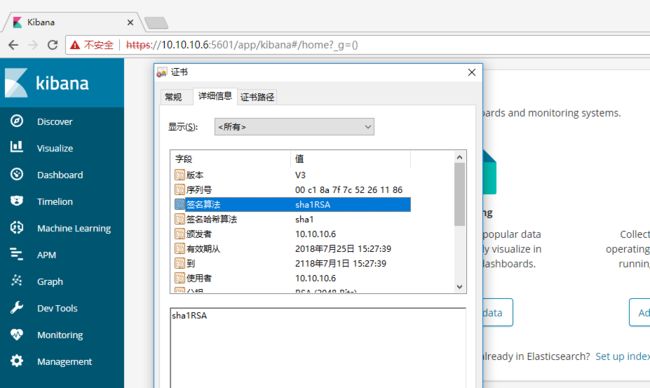

三、配置Kibana的https访问

1、创建Kibana的ssl 证书

[root@ES ~]# openssl req -subj '/CN=10.10.10.6/' -x509 -days $((100 * 365)) -batch -nodes -newkey rsa:2048 -keyout /etc/pki/tls/private/kibana.key -out /etc/pki/tls/certs/kibana.crt

2、修改Kibana的配置文件

[root@ES ~]# vim /etc/kibana/kibana.yml

server.ssl.enabled: true #启动https访问

server.ssl.certificate: /etc/pki/tls/certs/kibana.crt #配置证书存放路径

server.ssl.key: /etc/pki/tls/private/kibana.key #配置证书密钥存放路径

修改完成后,重启kibana服务即可。