SRX 防火墙NAT配置

为什么地址转换

NAT主要提供公网、私网IP地址之间的转换,同时也支持端口转换

NAT路由缺失、路由冲突时,可以通过转换地址来解决

安全考虑,对外隐藏服务器真实IP

SRX报文处理过程

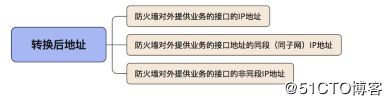

NAT转换地址必须知道

我们需要第一步先确认、规划好对外提供转换的虚IP,(比如说公网IP)

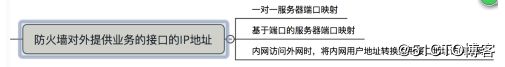

Ø 一对一服务器端口映射:适用于就一台服务器,对外提供多个服务功能;

问题:不能从外网管理防火墙咧!

Ø 基于端口服务器端口映射:适用于多台服务器,分别对外提供多个服务功能;

可以对多台服务器来做,外网端口和服务器端口可以不一样!

Ø 内网访问公网,源NAT,即将内网地址转换为公网接口地址访问公网

注意:一个公网地址只能支持最大64000个会话

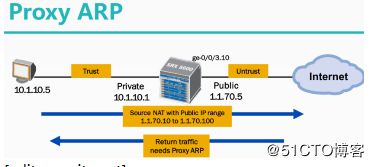

当NAT的公网地址和公网接口是在同一网段时,需要启用NAT Proxy ARP,使得SRX对端设备能够解析到此公网地址的MAC address,便于返回报文能够正常发送至SRX防火墙

Proxy ARP

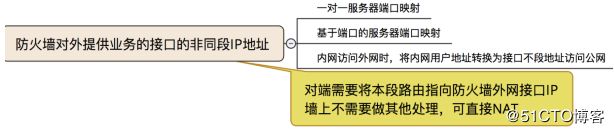

当我们的公网接口地址不够用,或同段地址用完了,我们需要再向运营商申请一些公网,这些地址与接口地址,不在同一个子网段。

对端需要将本段路由指向防火墙外网接口IP墙上不需要做其他处理,可直接NAT

[edit security nat]

user@host# show

proxy-arp {

interface ge-0/0/3.10 {

address {

1.1.70.10/32 to 1.1.70.100/32;

}

NAT转换地址必须知道

当我们的公网接口地址不够用,或同段地址用完了,我们需要再向运营商申请一些公网,这些地址与接口地址,不在同一个子网段。

对端需要将本段路由指向防火墙外网接口IP墙上不需要做其他处理,可直接NAT

网络地址转换

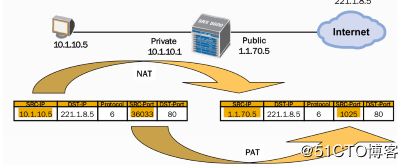

NAT主要提供公网、私网IP地址之间的转换,同时也支持端口转换

NAT类型

两种类型的 NAT和PAT:

• 基于目的地址的NAT:包括目的地址及端口的转换

• 基于源地址的NAT:包括源IP地址及端口的转换

目的及源NAT、PAT的组合

动态与静态的地址转换

NAT类型

SRX还提供第三种NAT:Static NAT

静态地址翻译:提供双向NAT功能,由source static nat与destination static nat组合而成

目的NAT

目的NAT的两种类型:

• Static NAT:此为1对1的地址映射,此NAT没有PAT端口转换

• Rule-based NAT:基于动态地址池的地址映射,此NAT选择是否做PAT端口转换

VoIP ALGs 会动态产生allow-incoming表来允许数据进入内部网络

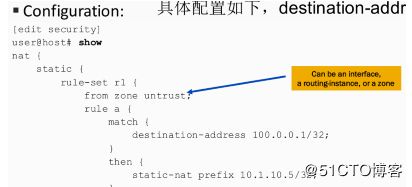

静态目的地址转换

Sample topology:

Enable static destination NAT to host A using a public address of 100.0.0.1/32

将内网主机10.1.10.5与公网IP地址100.0.0.1绑定做一对一的静态映射

一对一的地址转换,在NETSCREEN中称之为MIP

静态目的地址转换

具体配置如下,destination-address定义为公网IP地址

[edit security]

user@host# show

nat {

static {

rule-set r1 {

from zone untrust;

rule a {

match {

destination-address 100.0.0.1/32;

}

then {

static-nat prefix 10.1.10.5/32;

静态目的地址转换

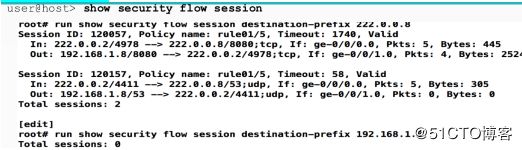

set interfaces ge-0/0/0 unit 0 family inetaddress 222.0.0.1/27

set interfaces ge-0/0/1 unit 0 family inetaddress 192.168.1.1/24

set security natproxy-arpinterface ge-0/0/0.0 address 222.0.0.8/32

set security natproxy-arpinterface ge-0/0/0.0 address 222.0.0.7/32

set security zones security-zone untrustinterfaces ge-0/0/0.0 host-inbound-traffic system-services all

set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services all

set security natstaticrule-set static-natfrom zone untrust

set security nat static rule-set static-natrule 1 match destination-address222.0.0.6/32

set security nat static rule-set static-natrule 1 then static-natprefix 192.168.1.6/32

set security natstaticrule-set static-natrule 2 match destination-address222.0.0.7/32

set security natstaticrule-set static-natrule 2 then static-natprefix 192.168.1.7/32

set security natstaticrule-set static-natrule 3 match destination-address222.0.0.8/32

set security natstaticrule-set static-natrule 3 then static-natprefix 192.168.1.8/32

show security nat static rule 3

查看NAT对应关系 ,验证NAT是否被外网发起访问起命中,以排队故障

静态目的地址转换

Reverse static source NAT is automatically enabled:

内网主机192.168.1.8如果发起访问外网的请求,IP地址自动转换为222.0.0.8

Session is not created until triggered NAT与会话无直接关系,只有会话发起建立才能看到