- 完美解决 mysql 报错ERROR 1524 (HY000) Plugin ‘mysql_native_password‘ is not loaded

m0_74823490

mysqladbandroid

文章目录错误描述错误原因解决步骤跟着我下面的步骤走,解决你的问题,如果解决不了私信我来给你解决错误描述执行ALTERUSER'root'@'%'IDENTIFIEDWITHmysql_native_passwordBY'123456';报错ERROR1524(HY000):Plugin'mysql_native_password'isnotloaded原因如下错误原因这个错误主要由以下几个原因造成

- Python基础知识点总结

豆芽819

tippython开发语言

1Python简介Python特点:解释型语言:无需编译,逐行执行。动态类型:变量类型在运行时确定。简洁易读:语法接近自然语言,代码简洁。跨平台支持:Windows/Linux/macOS均可运行。应用领域:Web开发、数据分析、人工智能、自动化脚本等。开发环境:推荐使用IDLE、PyCharm、VSCode或JupyterNotebook。2Python数值运算基本运算符:算术:+,-,*,/,

- 在 Linux 中,lsblk 命令输出内容解释

冷冷清清中的风风火火

linux运维服务器

在Linux中,lsblk命令用于以树状结构列出所有块设备(如磁盘、分区、LVM逻辑卷等)的信息。以下是lsblk输出的详细解释和示例:1.示例输出NAMEMAJ:MINRMSIZEROTYPEMOUNTPOINTSsda8:00238.5G0disk├─sda18:10512M0part/boot/efi├─sda28:201G0part/boot└─sda38:30237G0part└─vg-

- 在 Linux 系统中,区分**磁盘(物理/虚拟存储设备)和分区(磁盘的逻辑划分)

冷冷清清中的风风火火

linux运维服务器

在Linux系统中,区分**磁盘(物理/虚拟存储设备)和分区(磁盘的逻辑划分)**是管理存储的基础。以下是详细的区分方法和操作示例:一、通过设备命名规则区分Linux中磁盘和分区的命名遵循特定规则:类型命名格式示例说明磁盘/dev/sdX/dev/sdasd表示SCSI/SATA磁盘,X为字母(a,b,c…)。/dev/nvmeXnY/dev/nvme0n1nvme表示NVMe磁盘,X为控制器编号

- linux上安装postgresql9.5

crayon-shin-chan

#postgresqlsurprise#linuxlinuxubuntuPostgreSQL数据库

1.查看源版本czy@Mint~$sudoapt-getupdateczy@Mint~$apt-cachemadisonpostgresqlpostgresql|9.5+173ubuntu0.3|http://archive.ubuntu.com/ubuntuxenial-updates/mainamd64Packagespostgresql|9.5+173ubuntu0.3|http://arc

- Linux 上安装 PostgreSQL

lsx202406

开发语言

Linux上安装PostgreSQL引言PostgreSQL是一款功能强大、性能卓越的开源关系型数据库管理系统。它支持多种操作系统,包括Linux。本文将详细介绍如何在Linux系统上安装PostgreSQL,帮助您快速入门。准备工作在开始安装之前,请确保您的Linux系统满足以下条件:系统版本:Linux发行版,如Ubuntu、CentOS等。网络连接:确保您的系统可以访问互联网。用户权限:具有

- MySQL数据库基本命令

Java从零开始

数据库mysql

1.CMD链接数据库:mysql-uroot-p2.打开全部数据库:showdatabases;3.切换数据库:use(school库);4.显示数据库中所有表的信息:describe(student表);5.查看数据库中所有的表:showtables;6.创建一个数据库:createdatabase(westos库);7.SHOWCREATEDATABASEgoods:查看创建goods数据库的

- 深入解析 Java Stream API:筛选根节点的优雅实现!!!

小丁学Java

#Lambda表达式#StreamjavaStreamLambda表达式Collectors

深入解析JavaStreamAPI:筛选根节点的优雅实现大家好!今天我们来聊聊Java8中一个非常常见的操作:使用StreamAPI从List中筛选出特定条件的元素。具体来说,我们将深入分析以下代码片段:Listroots=inviteCodes.stream().filter(ic->ic.getCreatedBy()==null).collect(Collectors.toList());这段

- Linux骨灰级玩家修炼秘籍!从零基础到精通,收藏这篇就够了!

程序员肉肉

linux运维服务器网络学习oracle数据库

Linux骨灰级玩家修炼秘籍!99.99%的人已跪!Linux运维?想玩转它?那可得经历九九八十一难!咱得把这事儿分成四个阶段:新手村、进阶副本、高手进阶、以及最终的封神之路!之前爆肝半年,搞了篇云计算学习路线,新手直接起飞,从小白到大神!第一阶段:新手村新手村里,你得先把Linux这游戏的基本操作摸透。别急,一步一个脚印,咱得有个路线图。新手上路:Linux的前世今生、基本指令(比如cp、ls、

- linux执行python脚本conda库_Pycharm使用远程linux服务器conda/python环境在本地运行的方法(图解))...

weixin_39992462

Pycharm使用远程linux服务器conda/python环境在本地运行的方法(图解))1.首先在PycharmTools->Deployment->Configurations打开新建SFTP输入host:ip地址username密码然后点击TestConnection出现下图,则测试成功因为已经连接成功,这时候已经可以读取远程服务器的目录了:2.选择项目mapping(可以跳过3.在Set

- 基于Linux的多进程并发服务器设计与实现

名誉寒冰

服务器linuxc++

基于Linux的多进程并发服务器设计与实现简介本项目实现了一个基于Linux的多进程并发服务器框架,采用进程池技术提高服务器并发处理能力,主要用于文件传输服务。该框架利用了Unix域套接字、管道通信、文件描述符传递和epoll机制等技术,实现了高效的任务分发和并发处理。系统架构该服务器采用主-从进程模型(Master-Worker模式):主进程(Master进程):负责监听客户端连接请求,并将连接

- chokidar - chokidar 初识(初识案例演示、初识案例解读、初识案例测试)

我命由我12345

Node.js简化库编程node.jsjsjavascript前端框架前端npmhtml5

一、chokidar1、chokidar概述chokidar是一个用于监视文件系统变化的Node.js库chokidar提供了一种简单、高效的方式来监视文件和目录的创建、修改、删除等操作chokidar是是fs.watch和fs.watchFile方法的增强版,解决了它们在一些平台上的不一致性和局限性2、chokidar的特点跨平台的支持:chokidar在Windows、Linux、macOS上

- 跟着黑马学MySQL基础篇笔记(1)-概述与SQL

小杜不吃糖

mysql笔记sql

03.安装与启动启动netstartmysql80netstopmysql80客户端连接mysql[-h127.0.0.1][-P3306]-uroot-p04.mysql数据模型关系型数据库RDBMS05.通用语法及分类DDL:数据定义语言,用来定义数据库对象(数据库,表,字段)DML:数据操作语言,用来对数据库表中的数据进行增删改DQL:数据查询语言,用来查询数据库中表的记录DCL:数据控制语

- centos环境安装swoole后,php7无法加载swoole.so时出现nable to load dynamic library 'swoole.so'

yyfx2010

swoolephp7swoolephp7.2

先贴上错误提示[

[email protected]]#php-vPHPWarning:PHPStartup:Unabletoloaddynamiclibrary'swoole.so'(tried:/usr/lib64/php/modules/swoole.so(/usr/lib64/php/modules/swoole.so:undefinedsymbol:php_sockets_le_socket)

- Linux系统之cal命令详解

门前灯

linux运维服务器cal

cal命令详解cal是一个用于显示日历的简单工具。默认情况下,它会显示当前月份的日历,但可以通过参数和选项显示特定月份、年份或自定义格式的日历。基本语法cal[options][[[day]month]year]无参数:显示当前月份的日历。单参数:显示指定年份的日历。双参数:显示指定月份和年份的日历。三参数:显示指定日、月和年份的日历,并在终端上高亮显示该日期。常用选项选项描述-1,--one显示

- cursor免费使用方法交流分享0.47*依然可用

SGG_CV

人工智能gpt

方法:使用第三方工具仅用作交流所用,一切后果皆自负工具可以帮助您重置Cursor的试用期。可以一键重置。使用方法如下:运行工具:-Windows:运行下载的可执行文件。-macOS/Linux:在终端中运行相应的脚本。重置试用期:按照工具提示,完成重置。请注意,使用第三方工具可能存在安全风险,建议在可信的环境中使用。亲测这个目前可用。获取方式如下:在下面链接的后台回复cursor交流获取curso

- easyswoole学习记录

司江龙

swoolePHPeasyswooleswoole

php-fpm的工作方式php-fpm就是php-fastcgi进程管理器主要工作的就是mastr进程,主要和linux进行一个协调,当请求从nginx到fpm的时候,master会把请求交给自己下面管理的子进程一个池模型,问题:一个work进程内只会处理一个请求,也就是说这个进程内在同一时刻只会处理一个request请求,不会处理多个,所以一台服务器的并发数就取决于服务器开启了多少个work进程

- 关于swoole的初步了解记录

snacy

swoolephp服务器

今天初步了解了一下关于swoole的相关知识,在这里记录一下。关于swoole的初步了解记录安装swoole扩展swoole扩展需要在Linux环境下安装,目前还不支持在Windows环境下安装,当前操作系统为centOS系统安装swoole需要:PHP、php-pear(这个是为了稍后可以使用pecl来安装swoole)、php-devel、gcc先执行更新操作:yumupdate(已更新过的可

- 关于AI OS那点事

大囚长

科普天地大模型人工智能

AIOS(人工智能操作系统)作为面向智能时代的操作系统,其功能定位和架构设计与传统操作系统(如Linux、Windows、iOS等)存在显著差异。一、AIOS需具备的核心功能智能体全生命周期管理智能体调度与并发:需支持多智能体任务的优先级排序、资源分配及并发执行,例如通过轮询调度或动态优先级算法优化LLM资源利用率。上下文感知与切换:通过上下文管理器实现智能体交互状态的快照保存与恢复,解决LLM生

- CentOS7下安装python3.8

讓丄帝愛伱

Linux编程语言

查看系统版本#查看系统版本cat/etc/centos-release>CentOSLinuxrelease7.2.1511(Core)uname-a>Linuxlocalhost.localdomain3.10.0-327.el7.x86_64#1SMPThuNov1922:10:57UTC2015x86_64x86_64x86_64GNU/Linux#查看python版本python-V>Py

- Systemd 是 Linux 系统的 核心服务管理工具,负责管理系统的启动、服务生命周期和资源分配

潇锐killer

linux运维服务器

Systemd是Linux系统的核心服务管理工具,负责管理系统的启动、服务生命周期和资源分配。它替代了传统的SysVinit系统,提供更高效、统一的服务管理方式。以下是它的核心作用:一、核心功能功能作用说明服务生命周期管理启动、停止、重启服务(如Nginx/MySQL)依赖关系管理自动处理服务之间的依赖关系(例如:先启动数据库再启动Web服务)开机自启管理通过enable/

- Linux常见命令

周雨濛

linux

1.查看IP地址1.ipa2.ifconfig2.切换用户1.su-lHOSTNAME---同时切换当前路径2.suHOSTNAME---只切换用户不切换路径3.su---直接切换到管理员3.远程连接XShell界面1.sshIP地址ssh192.168.1.12.sshHOSTNAME@主机

[email protected]新建会话4.查看当前终端设备文件名tty1、/

- Linux系统中安装各种常用中间件

Vic2334

运维linux中间件运维

Linux安装docker安装docker定制软件源yuminstall-yyum-utilsdevice-mapper-persistent-datalvm2yum-config-manager--add-repohttp://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo安装最新版dockeryumlistdocker-ce--

- TinyMCE插件是否支持Word图片的直接复制与web上传?

2501_90694782

umeditor粘贴wordueditor粘贴wordueditor复制wordueditor上传word图片ueditor导入wordueditor导入pdfueditor导入ppt

要求:开源,免费,技术支持编辑器:TinyMCE前端:vue,vue2-cli,vue3-cli后端:java,jsp,springboot,asp.net,php,asp,.netcore,.netmvc,.netform功能:导入Word,导入Excel,导入PPT(PowerPoint),导入PDF,复制粘贴word,导入微信公众号内容,web截屏平台:Windows,macOS,Linux

- VMWare Centos7虚拟机安装并运行MongoDB

Jay_Wooz

经验数据库环境搭建mongodblinux数据库

虚拟机:CentOS-7-x86_64-Minimal-2009MongoDB:mongodb-linux-x86_64-rhel70-5.0.5运行起来#Step1.安装依赖yuminstalllibcurlopenssl-y#Step2.下载mongoDB压缩包wgethttps://fastdl.mongodb.org/linux/mongodb-linux-x86_64-rhel70-5.

- 交叉编译python3.8

岁月金刀

pythonlinux开发语言

参考链接:交叉编译移植Python到arm架构下的Linux系统-白菜没我白-博客园Python3交叉编译步骤(二)-三方库的交叉编译-秀才哥哥-博客园一、先安装Ubantu虚拟机上的python:1,下载python3.8安装包2,安装依次执行如下步骤:./configureprefix=/usr/local/python3//prefix是指定安装目录,你可以自己新建目录安装到那里makema

- LInux内核学习 -- perCPU变量

lagransun

linux学习运维

文章目录环境关于perCPU变量perCPU变量:__entry_task环境linux4.19关于perCPU变量percpu变量的介绍,这位老哥做了介绍,包括为什么要有这样的变量以及优势:linux内核之Per-CPU变量,我把这个老哥的总结复制下来:通过Per-cpu变量除了可以分配内存,还有一个最大的好处就是不需要考虑同步。最好的同步技术就是把不需要同步的内核放在首位,因为每种显示的同步原

- Linux内核学习之 -- epoll()一族系统调用分析笔记

lagransun

linux学习笔记

背景linux4.19epoll()也是一种I/O多路复用的技术,但是完全不同于select()/poll()。更加高效,高效的原因其他博客也都提到了,这篇笔记主要是从源码的角度来分析一下实现过程。作为自己的学习笔记,分析都在代码注释中,后续回顾的时候看注释好一点。相关链接:Linux内核学习之–ARMv8架构的系统调用笔记Linux内核学习之–系统调用open()和write()的实现笔记Lin

- 12.2 kubelet containerManager源码解读

福大大架构师每日一题

kubernetes相关kubelet云原生

本节重点总结:containerManager管理容器的各种资源,比如CGroups、QoS、cpuset、device等内置了很多资源管理器,总结起来就是其他manager的管家为什么要限制本地临时存储呢早期kubernetes版本并没有限制container的rootfs的容量由于默认容器使用的log存储空间是在/var/lib/kubelet/下rootfs在/var/lib/docker下

- Linux下arm的安装与使用指南

C嘎嘎嵌入式开发

linuxarm开发运维

Linux下arm的安装与使用指南在Linux下安装和使用ARM架构的操作系统或开发环境是一个重要的过程,尤其是在嵌入式开发和移动设备开发中。下面将详细介绍如何在Linux上安装ARM相关的工具链、操作系统,以及如何进行开发和调试。1.准备工作1.1硬件要求开发板:树莓派计算机:一台运行Linux的计算机,用于交叉编译和开发。1.2软件要求Linux发行版:Ubuntu交叉编译工具链:用于编译AR

- Dom

周华华

JavaScripthtml

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- 【Spark九十六】RDD API之combineByKey

bit1129

spark

1. combineByKey函数的运行机制

RDD提供了很多针对元素类型为(K,V)的API,这些API封装在PairRDDFunctions类中,通过Scala隐式转换使用。这些API实现上是借助于combineByKey实现的。combineByKey函数本身也是RDD开放给Spark开发人员使用的API之一

首先看一下combineByKey的方法说明:

- msyql设置密码报错:ERROR 1372 (HY000): 解决方法详解

daizj

mysql设置密码

MySql给用户设置权限同时指定访问密码时,会提示如下错误:

ERROR 1372 (HY000): Password hash should be a 41-digit hexadecimal number;

问题原因:你输入的密码是明文。不允许这么输入。

解决办法:用select password('你想输入的密码');查询出你的密码对应的字符串,

然后

- 路漫漫其修远兮 吾将上下而求索

周凡杨

学习 思索

王国维在他的《人间词话》中曾经概括了为学的三种境界古今之成大事业、大学问者,罔不经过三种之境界。“昨夜西风凋碧树。独上高楼,望尽天涯路。”此第一境界也。“衣带渐宽终不悔,为伊消得人憔悴。”此第二境界也。“众里寻他千百度,蓦然回首,那人却在灯火阑珊处。”此第三境界也。学习技术,这也是你必须经历的三种境界。第一层境界是说,学习的路是漫漫的,你必须做好充分的思想准备,如果半途而废还不如不要开始。这里,注

- Hadoop(二)对话单的操作

朱辉辉33

hadoop

Debug:

1、

A = LOAD '/user/hue/task.txt' USING PigStorage(' ')

AS (col1,col2,col3);

DUMP A;

//输出结果前几行示例:

(>ggsnPDPRecord(21),,)

(-->recordType(0),,)

(-->networkInitiation(1),,)

- web报表工具FineReport常用函数的用法总结(日期和时间函数)

老A不折腾

finereport报表工具web开发

web报表工具FineReport常用函数的用法总结(日期和时间函数)

说明:凡函数中以日期作为参数因子的,其中日期的形式都必须是yy/mm/dd。而且必须用英文环境下双引号(" ")引用。

DATE

DATE(year,month,day):返回一个表示某一特定日期的系列数。

Year:代表年,可为一到四位数。

Month:代表月份。

- c++ 宏定义中的##操作符

墙头上一根草

C++

#与##在宏定义中的--宏展开 #include <stdio.h> #define f(a,b) a##b #define g(a) #a #define h(a) g(a) int main() { &nbs

- 分析Spring源代码之,DI的实现

aijuans

springDI现源代码

(转)

分析Spring源代码之,DI的实现

2012/1/3 by tony

接着上次的讲,以下这个sample

[java]

view plain

copy

print

- for循环的进化

alxw4616

JavaScript

// for循环的进化

// 菜鸟

for (var i = 0; i < Things.length ; i++) {

// Things[i]

}

// 老鸟

for (var i = 0, len = Things.length; i < len; i++) {

// Things[i]

}

// 大师

for (var i = Things.le

- 网络编程Socket和ServerSocket简单的使用

百合不是茶

网络编程基础IP地址端口

网络编程;TCP/IP协议

网络:实现计算机之间的信息共享,数据资源的交换

协议:数据交换需要遵守的一种协议,按照约定的数据格式等写出去

端口:用于计算机之间的通信

每运行一个程序,系统会分配一个编号给该程序,作为和外界交换数据的唯一标识

0~65535

查看被使用的

- JDK1.5 生产消费者

bijian1013

javathread生产消费者java多线程

ArrayBlockingQueue:

一个由数组支持的有界阻塞队列。此队列按 FIFO(先进先出)原则对元素进行排序。队列的头部 是在队列中存在时间最长的元素。队列的尾部 是在队列中存在时间最短的元素。新元素插入到队列的尾部,队列检索操作则是从队列头部开始获得元素。

ArrayBlockingQueue的常用方法:

- JAVA版身份证获取性别、出生日期及年龄

bijian1013

java性别出生日期年龄

工作中需要根据身份证获取性别、出生日期及年龄,且要还要支持15位长度的身份证号码,网上搜索了一下,经过测试好像多少存在点问题,干脆自已写一个。

CertificateNo.java

package com.bijian.study;

import java.util.Calendar;

import

- 【Java范型六】范型与枚举

bit1129

java

首先,枚举类型的定义不能带有类型参数,所以,不能把枚举类型定义为范型枚举类,例如下面的枚举类定义是有编译错的

public enum EnumGenerics<T> { //编译错,提示枚举不能带有范型参数

OK, ERROR;

public <T> T get(T type) {

return null;

- 【Nginx五】Nginx常用日志格式含义

bit1129

nginx

1. log_format

1.1 log_format指令用于指定日志的格式,格式:

log_format name(格式名称) type(格式样式)

1.2 如下是一个常用的Nginx日志格式:

log_format main '[$time_local]|$request_time|$status|$body_bytes

- Lua 语言 15 分钟快速入门

ronin47

lua 基础

-

-

单行注释

-

-

[[

[多行注释]

-

-

]]

-

-

-

-

-

-

-

-

-

-

-

1.

变量 & 控制流

-

-

-

-

-

-

-

-

-

-

num

=

23

-

-

数字都是双精度

str

=

'aspythonstring'

- java-35.求一个矩阵中最大的二维矩阵 ( 元素和最大 )

bylijinnan

java

the idea is from:

http://blog.csdn.net/zhanxinhang/article/details/6731134

public class MaxSubMatrix {

/**see http://blog.csdn.net/zhanxinhang/article/details/6731134

* Q35

求一个矩阵中最大的二维

- mongoDB文档型数据库特点

开窍的石头

mongoDB文档型数据库特点

MongoDD: 文档型数据库存储的是Bson文档-->json的二进制

特点:内部是执行引擎是js解释器,把文档转成Bson结构,在查询时转换成js对象。

mongoDB传统型数据库对比

传统类型数据库:结构化数据,定好了表结构后每一个内容符合表结构的。也就是说每一行每一列的数据都是一样的

文档型数据库:不用定好数据结构,

- [毕业季节]欢迎广大毕业生加入JAVA程序员的行列

comsci

java

一年一度的毕业季来临了。。。。。。。。

正在投简历的学弟学妹们。。。如果觉得学校推荐的单位和公司不适合自己的兴趣和专业,可以考虑来我们软件行业,做一名职业程序员。。。

软件行业的开发工具中,对初学者最友好的就是JAVA语言了,网络上不仅仅有大量的

- PHP操作Excel – PHPExcel 基本用法详解

cuiyadll

PHPExcel

导出excel属性设置//Include classrequire_once('Classes/PHPExcel.php');require_once('Classes/PHPExcel/Writer/Excel2007.php');$objPHPExcel = new PHPExcel();//Set properties 设置文件属性$objPHPExcel->getProperties

- IBM Webshpere MQ Client User Issue (MCAUSER)

darrenzhu

IBMjmsuserMQMCAUSER

IBM MQ JMS Client去连接远端MQ Server的时候,需要提供User和Password吗?

答案是根据情况而定,取决于所定义的Channel里面的属性Message channel agent user identifier (MCAUSER)的设置。

http://stackoverflow.com/questions/20209429/how-mca-user-i

- 网线的接法

dcj3sjt126com

一、PC连HUB (直连线)A端:(标准568B):白橙,橙,白绿,蓝,白蓝,绿,白棕,棕。 B端:(标准568B):白橙,橙,白绿,蓝,白蓝,绿,白棕,棕。 二、PC连PC (交叉线)A端:(568A): 白绿,绿,白橙,蓝,白蓝,橙,白棕,棕; B端:(标准568B):白橙,橙,白绿,蓝,白蓝,绿,白棕,棕。 三、HUB连HUB&nb

- Vimium插件让键盘党像操作Vim一样操作Chrome

dcj3sjt126com

chromevim

什么是键盘党?

键盘党是指尽可能将所有电脑操作用键盘来完成,而不去动鼠标的人。鼠标应该说是新手们的最爱,很直观,指哪点哪,很听话!不过常常使用电脑的人,如果一直使用鼠标的话,手会发酸,因为操作鼠标的时候,手臂不是在一个自然的状态,臂肌会处于绷紧状态。而使用键盘则双手是放松状态,只有手指在动。而且尽量少的从鼠标移动到键盘来回操作,也省不少事。

在chrome里安装 vimium 插件

- MongoDB查询(2)——数组查询[六]

eksliang

mongodbMongoDB查询数组

MongoDB查询数组

转载请出自出处:http://eksliang.iteye.com/blog/2177292 一、概述

MongoDB查询数组与查询标量值是一样的,例如,有一个水果列表,如下所示:

> db.food.find()

{ "_id" : "001", "fruits" : [ "苹

- cordova读写文件(1)

gundumw100

JavaScriptCordova

使用cordova可以很方便的在手机sdcard中读写文件。

首先需要安装cordova插件:file

命令为:

cordova plugin add org.apache.cordova.file

然后就可以读写文件了,这里我先是写入一个文件,具体的JS代码为:

var datas=null;//datas need write

var directory=&

- HTML5 FormData 进行文件jquery ajax 上传 到又拍云

ileson

jqueryAjaxhtml5FormData

html5 新东西:FormData 可以提交二进制数据。

页面test.html

<!DOCTYPE>

<html>

<head>

<title> formdata file jquery ajax upload</title>

</head>

<body>

<

- swift appearanceWhenContainedIn:(version1.2 xcode6.4)

啸笑天

version

swift1.2中没有oc中对应的方法:

+ (instancetype)appearanceWhenContainedIn:(Class <UIAppearanceContainer>)ContainerClass, ... NS_REQUIRES_NIL_TERMINATION;

解决方法:

在swift项目中新建oc类如下:

#import &

- java实现SMTP邮件服务器

macroli

java编程

电子邮件传递可以由多种协议来实现。目前,在Internet 网上最流行的三种电子邮件协议是SMTP、POP3 和 IMAP,下面分别简单介绍。

◆ SMTP 协议

简单邮件传输协议(Simple Mail Transfer Protocol,SMTP)是一个运行在TCP/IP之上的协议,用它发送和接收电子邮件。SMTP 服务器在默认端口25上监听。SMTP客户使用一组简单的、基于文本的

- mongodb group by having where 查询sql

qiaolevip

每天进步一点点学习永无止境mongo纵观千象

SELECT cust_id,

SUM(price) as total

FROM orders

WHERE status = 'A'

GROUP BY cust_id

HAVING total > 250

db.orders.aggregate( [

{ $match: { status: 'A' } },

{

$group: {

- Struts2 Pojo(六)

Luob.

POJOstrust2

注意:附件中有完整案例

1.采用POJO对象的方法进行赋值和传值

2.web配置

<?xml version="1.0" encoding="UTF-8"?>

<web-app version="2.5"

xmlns="http://java.sun.com/xml/ns/javaee&q

- struts2步骤

wuai

struts

1、添加jar包

2、在web.xml中配置过滤器

<filter>

<filter-name>struts2</filter-name>

<filter-class>org.apache.st

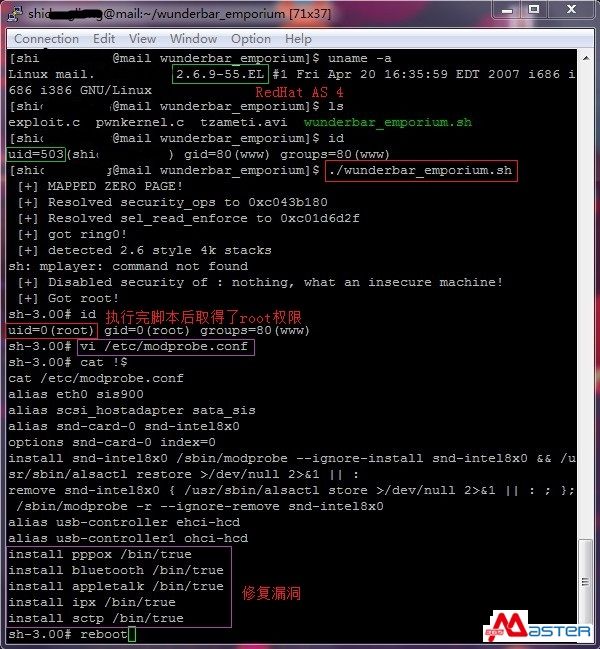

上图通过执行脚本获得了root权限,通过修改/etc/modprobe.conf来修复漏洞。注意:重启后修改方能生效。

上图通过执行脚本获得了root权限,通过修改/etc/modprobe.conf来修复漏洞。注意:重启后修改方能生效。