I. 邮件是网络攻击的首要突破口

邮件作为企业(特别是传统和大型企业)的主要沟通工具关键程度日益提升,同时安全问题也日益突出。邮件协议缺乏认证和安全鉴别机制,因此天然具备防追踪和高性价比的特性,邮件已经成为电信诈骗、勒索软件攻击的主要途径。目前大众普遍认为邮件安全就是钓鱼攻击(phishing),其实邮件安全的领域很广,本文基于工作中的知识与大家多维度分享一下。

首先介绍四种邮件仿冒技术

a. 仿冒发件人别名-难度指数*

利用邮件账号的别名字段属性,使用公用邮箱(比如Gmail)仿冒他人账号,此类仿冒邮件占比最高,同时因为实际发件人地址真实存在,可以进行交互式诈骗。

Example

From: Steve Jobs

b. 仿冒发件人-难度指数**

利用邮件协议的认证缺陷(实际加强安全协议已经存在,但是普及率不高),使用真实的发件人地址和别名,给受害人发送邮件。优点是受害人毫无抵抗能力,全是真货、真货、真货;缺陷是攻击者不能收到受害者的邮件回复,需要结合恶意链接或附件达到攻击目的。

Example

From: Steve Jobs

c. 相似域名仿冒-难度指数**

抢注相似域名,比如app1e(不是L,是数字1),然后就可以按照套路操作了。

缺点是注册域名、配置邮件服务等太麻烦,而且容易留下作案痕迹;而且大公司都有brand监控服务,相似域名已经抢注或在监控范围内了(域名注册商有这项服务)。

Example

From: Steve Jobs

d. 仿冒回复人-难度系数****

利用邮件header中的Reply to字段,结合仿冒真实发件人攻击,做到真实发件人地址从互联网恶意发送,受害者邮件回复送达Gmail邮箱。

Example

From: Steve Jobs

Reply To: [email protected] (此字段在邮件客户端隐藏,但是可以通过文本或定制软件修改)

基于攻击类型可以概括为三类

1. 勒索软件攻击

全球41%的企业遭受勒索软件的攻击,其中70%的受害者选择了支付赎金。无论是撒网攻击还是定向攻击,电子邮件是最常见的传递方式,占比为59%,其次是网站、社交媒体和受感染的存储。常见的商业诈骗主题包括发票、发货信息、逾期账户等。

勒索软件服务RAAS (Ransomware as a Service)已经非常成熟,注册一个比特币账号就可以坐等收钱了(参照流行的付费问答平台:只要剧本够好,用户群定位精确,稳赚不赔)。

2016年堪称勒索软件元年,截止第三季度已经发现380万+恶意样本。中国企业也已经成为勒索软件的受害者,同时RAAS已经成为行业恶意竞争中的又一利器(熟知的还有DDoS)-勒索软件的招式之猥琐,后果之严重可想而知!

2. 商业邮件诈骗(BEC)BEC- Business Email Compromise .

商业邮件诈骗又叫老板诈骗,与‘我是你领导’电话诈骗如出一辙(还有QQ群,微信群中的马甲领导)。

a.海外商业规则基于签名的合同、电子转账(比如企业信用卡,支票),因此邮件诈骗的套路才是最纯正的,过程不再赘述。

b.中国商业规则是基于盖章的合同和纸质发票,从游戏规则推导中国是对邮件诈骗具有免疫力的;但是中国的邮件诈骗是极具中国特色的:领导为尊的习惯导致案例频发,领导要求财务员工转账时就违规操作了(忽略身份验证和流程签批)。

这类邮件攻击通常安全团队可以免责,不是狭义信息安全的范畴!

3. 仿冒企业邮件

以企业的名义对外发送钓鱼邮件,特别是仿冒电子商务企业(淘宝、京东、亚马逊等)、公共事业(公检法,12306等)发送钓鱼邮件时危害极大。此类攻击对企业不产生直接影响,但是间接影响企业声誉。

II. 邮件安全防护策略

本章节的防护措施都是战术层面的被动响应,其实IETF已经发布了邮件安全协议,企业可以从架构设计出发来防护邮件。

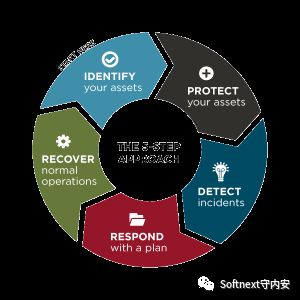

允许我套路一下-NIST framework: 识别,防护,监测,响应,恢复。

1. 识别风险

资产识别-邮件安全的核心是账号和邮件内容,可以采用一些策略降低资产的暴露面。

一个小技巧就是邮件别名(alias,相当于多个邮件地址对应一个inbox实例),Gmail邮箱默认支持别名设置,商业邮箱方案和ISP的邮箱策略也允许别名。邮箱地址作为商业联系方式属于公开信息,商业别名可以有效保护邮件账号,增加获取账号和密码的复杂度。

邮件内容的暴露面可以实施企业文档加密方案(MS RMS,Adobe RM, etc.),确保在邮件账号泄露后保密文档不会被非授权访问。

2. 防护邮件

a. 邮件网关-垃圾邮件、病毒附件

非常成熟的防护手段,商业方案普遍盖地细节不再赘述,仅列出关键参照点

杀毒引擎-不同厂商的特征库之间会有补充(部分厂商内置多个杀毒引擎),启用多少个?

防护策略级别-网关配置包括多种防护级别,管理员为了快速部署通常仅启用中或低级别防护策略,导致邮件网关的功效不能充分发挥;

串联还是旁路-随着邮件威胁的增加,部分企业开始部署多层邮件网关,如何平衡延迟和效率?

[注:国际知名电子邮件安全厂家Softnext守内安的邮件归档、邮件网关系统,可对邮件进行加密、归档、审计管理,防病毒,层层过滤邮件威胁,降低企业被入侵风险。]

b. 账号防护

动态验证码-参照12306神一样的图片验证码,破解密码的难度火箭式增加(个人更认可google的robot识别技术)

MFA双因素-国外的Google authenticator, Duo都是很好的方案;抽屉里各家银行的U顿、口令卡、企业配发的OTP令牌,都是各扫门前雪的解决方案;非常期待国内的MFA双因素认证平台的普及(惋惜洋葱的夭折)。

c. 终端电脑-邮件是攻击通道,目标是终端电脑或账号。

钓鱼邮件、恶意软件通过邮件传递后是否能够成功感染电脑,并成功执行。

杀毒软件的覆盖率决定了终端电脑防护的短板(安装率、染毒率需要管理和技术双向发力)。

是否有类似主机IDS的软件锁定系统漏洞(勒索软件调用操作系统加密接口,限制接口调用可以有效降低勒索软件的执行)

d. 网络防护-代理或防火墙

通过特征库自动阻断钓鱼邮件中链接或脚本下载,同时可以在响应阶段手工阻断URL;

同时需要关注网络层恶意软件外链的报警,通常可以发现一些蛛丝马迹;

3. 监测攻击

a. 做好日常运维就是最好的监测

邮件进出站数量的异常是否察觉,原因是否调查;

钓鱼邮件的链接多少被点击,是否提交账号?这些账号是否已经重置密码?

b. 借用工具武装自己

邮件头分析:mail header analyzer (参考搜索引擎,advertisement free)

监控互联网上传输的公司邮件:DMARC数据平台(参考Ⅲ 邮件安全协议)

4. 响应事件

a. 具备监测能力是前置条件,国内企业还停留在用户上报阶段;

b. 被动就要挨打,建议从监控exchange Log开始,设置subject关键字过滤,匹配情报恶意IP、sender实时报警

c. 考验安全团队的设备操作权限和应急熟练程度(邮件安全攻击高频,需要半自动化和流程化)

邮件header分析、钓鱼成功率分析(结合网络层URL访问日志)

网络层阻断URL,更新杀毒软件特征库

5. 恢复业务

取决于企业邮件架构和文件备份策略

III. 邮件安全协议

因为商业利益驱使,各大厂商都在推荐邮件网关设备;邮件安全协议配置的优化却很少提及,现实世界总是本末倒置。

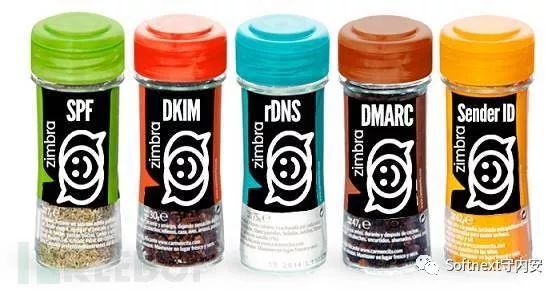

鉴于SMTP传统邮件的安全性不足,砖家已经研发出了五种药方:SPF,DKIM,rDNS, DMARC, Sender ID.

国际知名电子邮件安全专家Softnext守内安的邮件归档、邮件网关,可对邮件进行加密、归档、审计管理,防病毒,层层过滤邮件威胁,降低企业被入侵风险。

文章来源:FreeBuf.COM