[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结

这是作者网络安全自学教程系列,主要是关于安全工具和实践操作的在线笔记,特分享出来与博友们学习,希望您喜欢,一起进步。前文分享了WHUCTF隐写和逆向题目,包括文字解密、图片解密、佛语解码、冰蝎流量分析、逆向分析。这篇文章将详细讲解一道CSS注入题目,包括CSS注入、越权、csrf-token窃取及CSP绕过,同时总结XSS绕过知识,希望对您有所帮助。第一次参加CTF,还是学到了很多东西。人生路上,要珍惜好每一天与家人陪伴的日子。感谢武汉大学,感谢这些大佬和师傅们(尤其出题和解题的老师们)~

作者作为网络安全的小白,分享一些自学基础教程给大家,主要是关于安全工具和实践操作的在线笔记,希望您们喜欢。同时,更希望您能与我一起操作和进步,后续将深入学习网络安全和系统安全知识并分享相关实验。总之,希望该系列文章对博友有所帮助,写文不易,大神们不喜勿喷,谢谢!如果文章对您有帮助,将是我创作的最大动力,点赞、评论、私聊均可,一起加油喔~

文章目录

- 一.BookShop题目描述

- 二.解题初探:XSS注入详解及XSS反弹Cookie

- 1.网页分析

- 2.Report发送请求

- 3.XSS注入

- 4.XSS反弹绕过httponly及CSP保护

- 三.正确方法:CSS注入及csrf-token越权

- 1.漏洞利用限制

- 2.越权

- 3.no frame CSS injection

- 4.bypass connect-src 'self'

- 5.代码实现

- 四.总结

PS:本文参考了WHUCTF题目及WP、安全网站和参考文献中的文章(详见参考文献),并结合自己的经验和实践进行撰写,也推荐大家阅读参考文献。

作者的github资源:

软件安全:https://github.com/eastmountyxz/Software-Security-Course

其他工具:https://github.com/eastmountyxz/NetworkSecuritySelf-study

CTF案例:https://github.com/eastmountyxz/CTF-Web-WP

声明:本人坚决反对利用教学方法进行犯罪的行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护,更推荐大家了解它们背后的原理,更好地进行防护。

前文学习:

[网络安全自学篇] 一.入门笔记之看雪Web安全学习及异或解密示例

[网络安全自学篇] 二.Chrome浏览器保留密码功能渗透解析及登录加密入门笔记

[网络安全自学篇] 三.Burp Suite工具安装配置、Proxy基础用法及暴库示例

[网络安全自学篇] 四.实验吧CTF实战之WEB渗透和隐写术解密

[网络安全自学篇] 五.IDA Pro反汇编工具初识及逆向工程解密实战

[网络安全自学篇] 六.OllyDbg动态分析工具基础用法及Crakeme逆向

[网络安全自学篇] 七.快手视频下载之Chrome浏览器Network分析及Python爬虫探讨

[网络安全自学篇] 八.Web漏洞及端口扫描之Nmap、ThreatScan和DirBuster工具

[网络安全自学篇] 九.社会工程学之基础概念、IP获取、IP物理定位、文件属性

[网络安全自学篇] 十.论文之基于机器学习算法的主机恶意代码

[网络安全自学篇] 十一.虚拟机VMware+Kali安装入门及Sqlmap基本用法

[网络安全自学篇] 十二.Wireshark安装入门及抓取网站用户名密码(一)

[网络安全自学篇] 十三.Wireshark抓包原理(ARP劫持、MAC泛洪)及数据流追踪和图像抓取(二)

[网络安全自学篇] 十四.Python攻防之基础常识、正则表达式、Web编程和套接字通信(一)

[网络安全自学篇] 十五.Python攻防之多线程、C段扫描和数据库编程(二)

[网络安全自学篇] 十六.Python攻防之弱口令、自定义字典生成及网站暴库防护

[网络安全自学篇] 十七.Python攻防之构建Web目录扫描器及ip代理池(四)

[网络安全自学篇] 十八.XSS跨站脚本攻击原理及代码攻防演示(一)

[网络安全自学篇] 十九.Powershell基础入门及常见用法(一)

[网络安全自学篇] 二十.Powershell基础入门及常见用法(二)

[网络安全自学篇] 二十一.GeekPwn极客大赛之安全攻防技术总结及ShowTime

[网络安全自学篇] 二十二.Web渗透之网站信息、域名信息、端口信息、敏感信息及指纹信息收集

[网络安全自学篇] 二十三.基于机器学习的恶意请求识别及安全领域中的机器学习

[网络安全自学篇] 二十四.基于机器学习的恶意代码识别及人工智能中的恶意代码检测

[网络安全自学篇] 二十五.Web安全学习路线及木马、病毒和防御初探

[网络安全自学篇] 二十六.Shodan搜索引擎详解及Python命令行调用

[网络安全自学篇] 二十七.Sqlmap基础用法、CTF实战及请求参数设置(一)

[网络安全自学篇] 二十八.文件上传漏洞和Caidao入门及防御原理(一)

[网络安全自学篇] 二十九.文件上传漏洞和IIS6.0解析漏洞及防御原理(二)

[网络安全自学篇] 三十.文件上传漏洞、编辑器漏洞和IIS高版本漏洞及防御(三)

[网络安全自学篇] 三十一.文件上传漏洞之Upload-labs靶场及CTF题目01-10(四)

[网络安全自学篇] 三十二.文件上传漏洞之Upload-labs靶场及CTF题目11-20(五)

[网络安全自学篇] 三十三.文件上传漏洞之绕狗一句话原理和绕过安全狗(六)

[网络安全自学篇] 三十四.Windows系统漏洞之5次Shift漏洞启动计算机

[网络安全自学篇] 三十五.恶意代码攻击溯源及恶意样本分析

[网络安全自学篇] 三十六.WinRAR漏洞复现(CVE-2018-20250)及恶意软件自启动劫持

[网络安全自学篇] 三十七.Web渗透提高班之hack the box在线靶场注册及入门知识(一)

[网络安全自学篇] 三十八.hack the box渗透之BurpSuite和Hydra密码爆破及Python加密Post请求(二)

[网络安全自学篇] 三十九.hack the box渗透之DirBuster扫描路径及Sqlmap高级注入用法(三)

[网络安全自学篇] 四十.phpMyAdmin 4.8.1后台文件包含漏洞复现及详解(CVE-2018-12613)

[网络安全自学篇] 四十一.中间人攻击和ARP欺骗原理详解及漏洞还原

[网络安全自学篇] 四十二.DNS欺骗和钓鱼网站原理详解及漏洞还原

[网络安全自学篇] 四十三.木马原理详解、远程服务器IPC$漏洞及木马植入实验

[网络安全自学篇] 四十四.Windows远程桌面服务漏洞(CVE-2019-0708)复现及详解

[网络安全自学篇] 四十五.病毒详解及批处理病毒制作(自启动、修改密码、定时关机、蓝屏、进程关闭)

[网络安全自学篇] 四十六.微软证书漏洞CVE-2020-0601 (上)Windows验证机制及可执行文件签名复现

[网络安全自学篇] 四十七.微软证书漏洞CVE-2020-0601 (下)Windows证书签名及HTTPS网站劫持

[网络安全自学篇] 四十八.Cracer第八期——(1)安全术语、Web渗透流程、Windows基础、注册表及黑客常用DOS命令

[网络安全自学篇] 四十九.Procmon软件基本用法及文件进程、注册表查看

[网络安全自学篇] 五十.虚拟机基础之安装XP系统、文件共享、网络快照设置及Wireshark抓取BBS密码

[网络安全自学篇] 五十一.恶意样本分析及HGZ木马控制目标服务器

[网络安全自学篇] 五十二.Windows漏洞利用之栈溢出原理和栈保护GS机制

[网络安全自学篇] 五十三.Windows漏洞利用之Metasploit实现栈溢出攻击及反弹shell

[网络安全自学篇] 五十四.Windows漏洞利用之基于SEH异常处理机制的栈溢出攻击及shell提取

[网络安全自学篇] 五十五.Windows漏洞利用之构建ROP链绕过DEP并获取Shell

[网络安全自学篇] 五十六.i春秋老师分享小白渗透之路及Web渗透技术总结

[网络安全自学篇] 五十七.PE文件逆向之什么是数字签名及Signtool签名工具详解(一)

[网络安全自学篇] 五十八.Windows漏洞利用之再看CVE-2019-0708及Metasploit反弹shell

[网络安全自学篇] 五十九.Windows漏洞利用之MS08-067远程代码执行漏洞复现及shell深度提权

[网络安全自学篇] 六十.Cracer第八期——(2)五万字总结Linux基础知识和常用渗透命令

[网络安全自学篇] 六十一.PE文件逆向之数字签名详细解析及Signcode、PEView、010Editor、Asn1View等工具用法(二)

[网络安全自学篇] 六十二.PE文件逆向之PE文件解析、PE编辑工具使用和PE结构修改(三)

[网络安全自学篇] 六十三.hack the box渗透之OpenAdmin题目及蚁剑管理员提权(四)

[网络安全自学篇] 六十四.Windows漏洞利用之SMBv3服务远程代码执行漏洞(CVE-2020-0796)复现及详解

[网络安全自学篇] 六十五.Vulnhub靶机渗透之环境搭建及JIS-CTF入门和蚁剑提权示例(一)

[网络安全自学篇] 六十六.Vulnhub靶机渗透之DC-1提权和Drupal漏洞利用(二)

[网络安全自学篇] 六十七.WannaCry勒索病毒复现及分析(一)Python利用永恒之蓝及Win7勒索加密

[网络安全自学篇] 六十八.WannaCry勒索病毒复现及分析(二)MS17-010利用及病毒解析

[网络安全自学篇] 六十九.宏病毒之入门基础、防御措施、自发邮件及APT28样本分析

[网络安全自学篇] 七十.WannaCry勒索病毒复现及分析(三)蠕虫传播机制分析及IDA和OD逆向

[网络安全自学篇] 七十一.深信服分享之外部威胁防护和勒索病毒对抗

[网络安全自学篇] 七十二.逆向分析之OllyDbg动态调试工具(一)基础入门及TraceMe案例分析

[网络安全自学篇] 七十三.WannaCry勒索病毒复现及分析(四)蠕虫传播机制全网源码详细解读

[网络安全自学篇] 七十四.APT攻击检测溯源与常见APT组织的攻击案例

[网络安全自学篇] 七十五.Vulnhub靶机渗透之bulldog信息收集和nc反弹shell(三)

[网络安全自学篇] 七十六.逆向分析之OllyDbg动态调试工具(二)INT3断点、反调试、硬件断点与内存断点

[网络安全自学篇] 七十七.恶意代码与APT攻击中的武器(强推Seak老师)

[网络安全自学篇] 七十八.XSS跨站脚本攻击案例分享及总结(二)

[网络安全自学篇] 七十九.Windows PE病毒原理、分类及感染方式详解

[网络安全自学篇] 八十.WHUCTF之WEB类解题思路WP(代码审计、文件包含、过滤绕过、SQL注入)

[网络安全自学篇] 八十一.WHUCTF之WEB类解题思路WP(文件上传漏洞、冰蝎蚁剑、反序列化phar)

[网络安全自学篇] 八十二.WHUCTF之隐写和逆向类解题思路WP(文字解密、图片解密、佛语解码、冰蝎流量分析、逆向分析)

前文欣赏:

[渗透&攻防] 一.从数据库原理学习网络攻防及防止SQL注入

[渗透&攻防] 二.SQL MAP工具从零解读数据库及基础用法

[渗透&攻防] 三.数据库之差异备份及Caidao利器

[渗透&攻防] 四.详解MySQL数据库攻防及Fiddler神器分析数据包

一.BookShop题目描述

题目地址:http://218.197.154.9:10000/

这是一个借书网站,登录页面显示如下图所示:

图书列表显示如下:http://218.197.154.9:10000/bookList

该题的出题师傅是JrXnm老师,下面说说他的出题思路:

这道题是很用心出的一道题,最后0解就很悲伤了。这道题逻辑并不复杂, 有一个report点,那必然是前端漏洞,后来也提示了是css注入。而本题的目的很明显就是需要admin帮用户借一本书,而借书接口存在csrftoken,那么就需要css注入窃取token然后成功帮忙借书。题目难点在于对css注入的一些限制。

参考网址:https://blog.szfszf.top/article/43/

二.解题初探:XSS注入详解及XSS反弹Cookie

1.网页分析

输入用户名和密码之后进入图书借阅系统,比如输入“csdn”,主界面显示如下图所示。

- http://218.197.154.9:10000/index

点击“图书列表”,然后选中书籍“跳转详情”可以进行借书。

- http://218.197.154.9:10000/bookList

书籍详情页面显示如下,下图展示了借书成功界面。

- http://218.197.154.9:10000/bookDetail/1

接着“我的主页”就可以显示了刚刚借阅的书籍信息。

- http://218.197.154.9:10000/

可以借书还书, 而有一本书称为flag之书只允许admin借阅。而且每本书成功借阅之后就可以看到它隐藏的内容。那么这道题的目的就是借这本书了。

- http://218.197.154.9:10000/bookDetail/7

题目还有一个post页面和一个report页面,post页面可以赞美出题人。

- http://218.197.154.9:10000/post

通过post页面给自己点赞如下图所示。

report页面可以向admin发送一个url让admin点击。

- http://218.197.154.9:10000/report

题解:看到report功能, 可以确定存在前端漏洞,比如XSS、CSRF啥的。结合post功能中发送的post内容会自动拼接到页面中,可以确定是前端漏洞。

我最初的解题思路是:

- 通过report页面提交请求,让admin管理员给我们点赞

- 然后post页面可以实现XSS注入弹框,想办法反弹Cookie

- 提升管理员权限然后借阅图书

2.Report发送请求

本题有一个很重要的提示是“把赞美的url(http://jrxnm.com/post/xxx/)发给admin吧,他会给你点个赞的”,接下来想办法让admin点赞。

第一步,在Report页面提交点赞内容。其中URL为点赞链接,密码为md5(xxx)[:6]==a146d9。

查看post页面源代码,可以看到点赞的URL即为提交的链接(http://jrxnm.com/post/1735)。

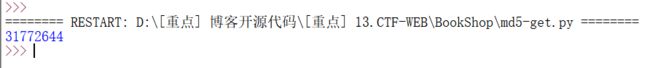

第二步,md5加密的前6位为“a146d9”,我们尝试用Python解密。

import hashlib

for i in range(100000000):

str_i = str(i)

hash1 = hashlib.md5() #md5转utf-8

hash1.update(str_i.encode("utf-8")) #转码

str_md = hash1.hexdigest()

if str_md[:6] == 'a146d9':

print(i)

break

#输出结果

#a146d9 ==> 31772644

解密结果如下图所示,其值为“31772644”。

第三步,在Report提交数据,然后提示发送给admin成功。

- http://jrxnm.com/post/1735

- 31772644

此时点击post页面可以看到管理员admin也给我们点赞了。

3.XSS注入

跨站脚本攻击(Cross-site scripting,XSS) 是指恶意攻击者往Web页面里插入恶意代码,当用户浏览该网页时,嵌入Web中的恶意代码就会被执行,从而达到恶意攻击用户的目的。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、VBScript、ActiveX、 Flash或者甚至是普通的HTML。攻击成功后,攻击者可能得到更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

接下来继续分析,我们发现post页面能够实现反弹型XSS。当我们插入如下JS代码,点击提交后弹出对话框。

<script>alert('Eastmount')script>

同时,每当我们点赞时,它都会调用JS代码继续弹窗。

XSS强烈推荐作者的两篇文章:

- [网络安全自学篇] 十八.XSS跨站脚本攻击原理及代码攻防演示(一)

- [网络安全自学篇] 七十八.XSS跨站脚本攻击案例分享及总结(二)

接着我补充XSS注入的基本绕过方法。

(1) XSS基本弹窗

1) 利用基本的script标签来弹窗

<script>alert('xss')script>

2) 利用iframe标签的src属性来弹窗

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第1张图片](http://img.e-com-net.com/image/info8/cc5d8484e7c9452eb2f608bf4aa2734d.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第2张图片](http://img.e-com-net.com/image/info8/c2ce1e756734435090d22f80979e67cb.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第3张图片](http://img.e-com-net.com/image/info8/cc87b46dafd34f4f8e9118efb36fdace.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第4张图片](http://img.e-com-net.com/image/info8/dbab75ac48e44a2781a0c585a6abc2cb.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第5张图片](http://img.e-com-net.com/image/info8/12683b6ecdee40008b99f0fa0bb51fbd.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第6张图片](http://img.e-com-net.com/image/info8/788e0d3bbaca4602a766ba47cb19b443.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第7张图片](http://img.e-com-net.com/image/info8/cf5c8176593e44bdac4a4b20fd9be198.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第8张图片](http://img.e-com-net.com/image/info8/cedd9032e4c74f369215a163b6b9fd60.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第9张图片](http://img.e-com-net.com/image/info8/84941f640f60443dbdca07cd8f2aafca.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第10张图片](http://img.e-com-net.com/image/info8/8f26dd3d42bc4a149e4241e026b59af9.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第11张图片](http://img.e-com-net.com/image/info8/04defe25ab3f4e9ca6194385a797be87.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第12张图片](http://img.e-com-net.com/image/info8/67f7dc26d868486bb49f19b3af210582.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第13张图片](http://img.e-com-net.com/image/info8/21201262e2664892a4040c1b81069e4a.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第14张图片](http://img.e-com-net.com/image/info8/1a87048301094587a9084cb760ac6b1a.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第15张图片](http://img.e-com-net.com/image/info8/e039f164434945278fb8391fce7482d4.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第16张图片](http://img.e-com-net.com/image/info8/1812fcf31546454b9c53703591aad2f4.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第17张图片](http://img.e-com-net.com/image/info8/bd3eb9d8831a42f085e77e6bdbd9780a.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第18张图片](http://img.e-com-net.com/image/info8/abebf619911e4502b281cc23f5093203.jpg)

![[网络安全自学篇] 八十三.WHUCTF之CSS注入、越权、csrf-token窃取及XSS总结_第19张图片](http://img.e-com-net.com/image/info8/f5a1bb1b76a84724a59a5cde299ee8ff.jpg)