Wirte-up:攻防世界Web解题过程新手区01-06

文章更新于:2020-02-18

说明:为了标识图片边界,有些图片加了红线以增强观感。

注1: web 环境搭建参见: Windows&linux使用集成环境搭建 web 服务器

注2:DVWA 靶场搭建参见: 搭建DVWA Web渗透测试靶场

注3: sqli 注入靶场搭建参见: 搭建 sqli SQL注入练习靶场

文章目录

- 一、view_source

- 二、robots

- 三、backup

- 四、cookie

- 五、disabled_button

- 六、weak_auth

- 七、Enjoy!

一、view_source

题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

题目解读:查看源代码的题一般作为签到题存在,可以使用以下方法:

1、右键查看网页源代码或查看元素;

2、按 F12 查看;

3、按 Ctrl+U 查看;

4、网址前加 view-source: 查看。

解题:

1、打开题目如图所示:

二、robots

题目描述:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

题目解读:robots.txt 是网站跟爬虫的协议,放在网站根目录下,用来告诉想爬取该网站的代码哪些可以爬哪些不可以爬,非强制靠自觉。这样的题目直接在网址后面加上 /robots.txt 回车即可查看到 robots 文件内容。

解题:

1、打开网址什么都不显示

3、将网址中的 robots.txt 换成 f1ag_1s_h3re.php 获得flag

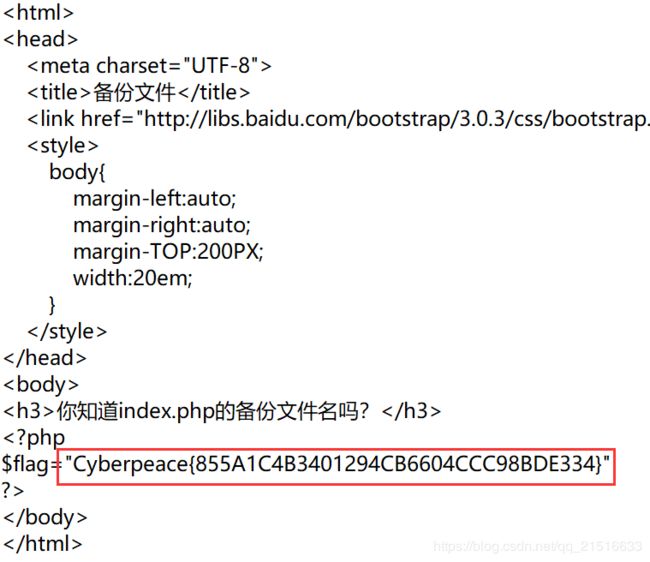

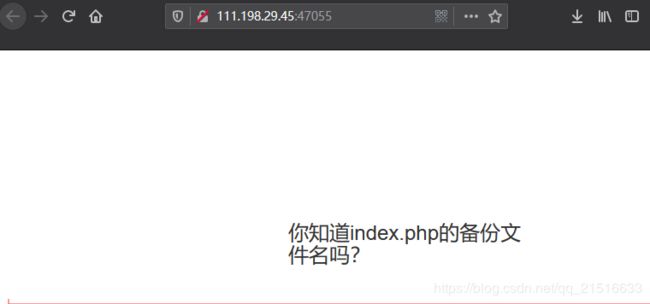

三、backup

题目描述:题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

题目解读:根据提示找备份文件:1、php的备份有两种:.php~和.php.bak 2、使用 vim 编辑器编辑过文件非正常退出时会产生 .swp 交换文件,如果再次异常退出则产生 .swo 文件,按字母顺序往前顺延。

解题:

1、打开题目如图所示:

2、在网址后面加上 .index.php.bak 后获得文件

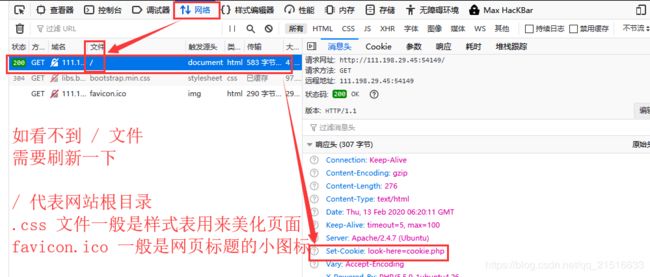

四、cookie

题目描述:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

题目解读:cookie是网站为了识别访问者的身份而保存在访问者硬盘上一个小型文本文件,里面通常是一段字符,这段字符在服务器端被解释为用户的身份ID,这样用户将不用频繁登录网站。

当然,它是有有效期的,也就是你在网站上勾选的譬如“记住我”或“七天之内不需要登录”等等。

我们可以通过在网页上右键(查看元素/检查)或按 F12 来查看网页的cookie信息。

五、disabled_button

题目描述:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

题目解读:按钮不能按、输出框长度限制。这样的题目一般是前段代码属性里面进行了限制,右键(查看元素/检查)或按 F12 将相应的 disabled 属性删掉即可。

解题:

1、打开题目如图所示:

补充:

1、也可以通过控制台输入 JavaScript 代码删除 disabled 属性:

六、weak_auth

题目描述:小宁写了一个登陆验证页面,随手就设了一个密码。

题目解读:这类题目一般是弱密码,可以手动尝试登录但效率低,惯例使用工具自动化攻击,常用的有 burpsuite 。当然也可以自己编写脚本进行破解。

解题:

1、打开题目如图所示:

3、使用管理员登录,密码随便写:

4、祭出神器 burpsuite 进行爆破,首先打开浏览器的代理好让 BP 截获:

5、设置 burpsuite 与浏览器设置的代理相同:

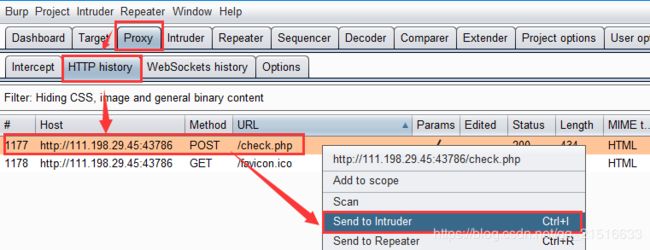

6、在浏览器进行登录尝试,然后在 BP 里面查看,将其发送到 Intruder 进行爆破:

8、加载字典文件 load 弱密码:

9、然后点击步骤 8 图中右上角的 start attack,开始测试弱密码,获得flag: