谢希仁的第七版计算机网络--第七章总结概述

第七章 网络安全

7.1安全性威胁

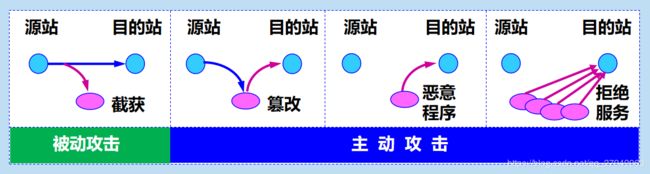

计算机网络上的通信面临以下两大类威胁:被动攻击和主动攻击。

被动攻击:有时也把这种攻击称为网络带宽攻击或连通性攻击。-攻击者只是观察和分析某一个协议数据单元PDU而不干扰信息流。

主动攻击主要有:

篡改——故意篡改网络上传送的报文。这种攻击方式有时也称为更改报文流。

恶意程序——种类繁多,对网络安全威胁较大的主要包括:计算机病毒、计算机蠕虫、特洛伊木马、逻辑炸弹、后门入侵、流氓软件等。

拒绝服务——指攻击者向互联网上的某个服务器不停地发送大量分组,使该服务器无法提供正常服务,甚至完全瘫痪。若从互联网上的成百上千的网站集中攻击一个网站,则称为分布式拒绝服务 DDoS (Distributed Denial of Service):有时也把这种攻击称为网络带宽攻击或连通性攻击。

网络通信安全的目标:

1.对于主动攻击,可以采取适当措施加以检测。

2.对于被动攻击,通常却是检测不出来的。根据这些特点,可得出计算机网络通信安全的目标:

防止分析出报文内容和流量分析。

防止恶意程序。

检测更改报文流和拒绝服务。

3.对付被动攻击可采用各种数据加密技术。

4.对付主动攻击则需将加密技术与适当的鉴别技术相结合。

7.2安全计算机

一个安全的计算机网络应达到四个目标:保密性、端点鉴别、信息的完整性、运行的安全性

7.3密码体制

数据加密标准 DES 属于对称密钥密码体制,是一种分组密码。

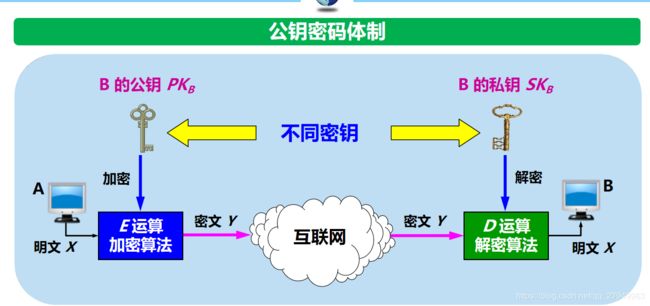

公钥密码体制:使用不同的加密密钥和解密密钥,加密密钥是香公众公开的,而解密密钥则是需要保密的,加密算法和解密算法也都是公开的。

数字签名

用于证明真实性。

数字签名必须保证以下三点:

报文鉴别——接收者能够核实发送者对报文的签名(证明来源);

报文的完整性——发送者事后不能抵赖对报文的签名(防否认);

不可否认——接收者不能伪造对报文的签名(防伪造)。

7.4鉴别

报文鉴别:即鉴别所收到的报文的确是报文的发送者所发送的,而不是其他人伪造的或篡改的。这就包含了端点鉴别和报文完整性的鉴别。例如MD5算法。SHA算法。

实体鉴别:即仅仅鉴别发送报文的实体,实体可以是一个人也可以是一个进程,也就是端点鉴别。重放攻击和不重数。

7.5秘钥分配

密钥管理包括:产生/分配/注入/验证/使用。

对称秘钥分配

1.为防止重放攻击,KDC 还可在报文中加入时间戳。密钥分配中心 KDC

2.会话密钥 KAB 是一次性的,因此保密性较高。

3.KDC 分配给用户的密钥 KA 和 KB,应定期更换,以减少攻击者破译密钥的机会。

公钥分配

任何用户都可从可信的地方(如代表政府的报纸)获得认证中心 CA 的公钥,此公钥用来验证某个公钥是否为某个实体所拥有(通过向 CA 查询)。

有的大公司也提供认证中心服务。认证中心 CA (Certification Authority),来将公钥与其对应的实体(人或机器)进行绑定 (binding)。

7.4互联网安全协议

IPsec 协议簇由三部分组成:

1.IP 安全数据报格式的两个协议

鉴别首部 AH (Authentication Header) 协议

封装安全有效载荷 ESP (Encapsulation Security Payload) 协议

2.有关加密算法的三个协议(在此不讨论)

3.互联网密钥交换 IKE (Internet Key Exchange) 协议。

在发送 IP 安全数据报之前,在源实体和目的实体之间必须创建一条网络层的逻辑连接。此逻辑连接叫做安全关联 SA (Security Association) 。

运输层安全协议

安全套接字层 SSL (Secure Socket Layer) 、运输层安全 TLS (Transport Layer Security)

SSL 提供的安全服务:

1.SSL 服务器鉴别,允许用户证实服务器的身份。支持 SSL 的客户端 通过验证来自服务器的证书,来鉴别服务器的真实身份并获得服务 器的公钥。

2.SSL 客户鉴别,SSL 的可选安全服务,允许服务器证实客户的身份。

3.加密的 SSL 会话,对客户和服务器间发送的所有报文进行加密,并 检测报文是否被篡改。

PGP (Pretty Good Privacy) 是一个完整的电子邮件安全软件包,包括加密、鉴别、电子签名和压缩等技术。

7.5防火墙与入侵检测

防火墙是由软件、硬件构成的系统,是一种特殊编程的路由器,用来在两个网络之间实施访问控制策略。防火墙的两个功能:阻止和允许。

防火墙技术分为:

1.网络级防火墙:用来防止整个网络出现外来非法的入侵。

2.应用级防火墙:用来进行访问控制。

入侵检测系统 IDS (Intrusion Detection System) 能够在入侵已经开始,但还没有造成危害或在造成更大危害前,及时检测到入侵,以便尽快阻止入侵,把危害降低到最小。

基于特征的 IDS 维护一个所有已知攻击标志性特征的数据库。

基于异常的 IDS 通过观察正常运行的网络流量,学习正常流量的统计特性和规律。当检测到网络中流量某种统计规律不符合正常情况时,则认为可能发生了入侵行为。