Acunetix WVS及Web漏洞手工检测分析

Web漏洞手工检测

Web环境中存在两个主要的风险:SQL注入,它会让黑客更改发往数据库的查询以及跨站脚本攻击(XSS)。注入攻击会利用有问题代码的应用程序来插入和执行黑客指定的命令,从而能够访问关键的数据和资源。当应用程序将用户提供的数据不加检验或编码就发送到浏览器上时,会产生XSS漏洞。大多数公司都非常关注对Web应用程序的手工测试,而不是运行Web应用程序扫描器。

Burp Suite是Web应用程序测试工具之一,其多种功能可以执行各种任务,如请求的拦截和修改,扫描Web应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。使用Burp Suite将使得测试工作变得更加容易和方便,即使在不需要娴熟的技巧的情况下,只要熟悉Burp Suite的使用,也使得渗透测试工作变得轻松和高效。

Acunetix WVS及Web漏洞手工检测分析实验

实验目标:

Acunetix WVS的安装及使用

任务一:WVS安装及使用

(1)掌握web扫描的概念、意义及应用分析。

(2)掌握Acunetix WVS扫描工具的安装。

(3)针对特定扫描目的,掌握Acunetix WVS扫描器的参数方法。

云端Web漏洞手工检测分析

任务一:Burp Suite基础Proxy功能

(1)了解常见的Web漏洞及其攻击原理。

(2)了解Burp Suite的基本功能及Proxy功能。

(3)掌握设置Burp Suite软件中Proxy代理及手动配置功能应用。

任务二:Burp Suite target功能使用

(1)掌握Burp Suite target功能。

(2)使用Burp Suite target功能搜索目标漏洞。

任务三:Burp Suite Spider功能

(1) 掌握Nmap扫描存活主机的意义,相关基础知识。。

(2) 使用Nmap进行存活主机扫描。

任务四:Burp Suite Scanner功能应用

(1) 掌握如何识别远程机器的系统版本。

(2) 使用Nmap扫描并识别远程机器的系统版本。

任务五:Burp Suite Intruder爆破应用

(1) 掌握识别目标主机所开放端口上的应用。

(2) 使用Nmap扫描并识别目标主机所开放端口上的应用。

实验环境:

VMware中创建Windows Server 2008与Kali Linux虚拟机,并配置这2台虚拟机构成一局域网,设置Windows Server 2008虚拟机ip地址为192.168.43.145,Kali Linux虚拟机的ip地址为192.168.43.242。

Windows Server 2008虚拟机中配置IIS,并创建好测试网站dvwa。

实验拓扑图如图

kalilinux192.168.43.242 windows server2008 192.168.43.145

Acunetix WVS的安装及应用

任务一、在Windows Server2008R2虚拟机中安装Acunetix WVS

选择下载与系统匹配的安装包

打开Acunetix 11界面,单击Next,进行下一步。

选择I accept the agreement,Next进行下一步操作。

填写信息(随意填写)

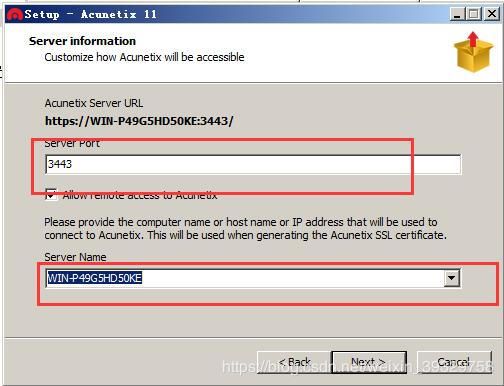

选择Server Name下一步。

点击Next进行安装

点击Install进行下一步

进行安装

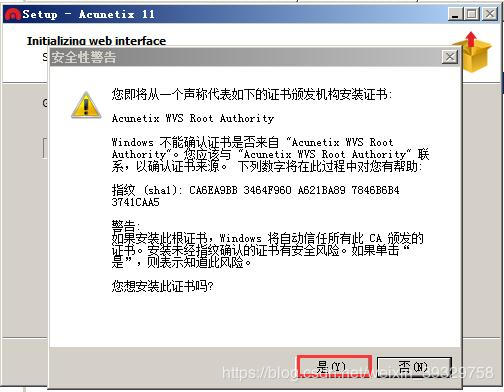

默认选择“是”进行下一步

完成安装

acunetix web vulnerability scanner破解

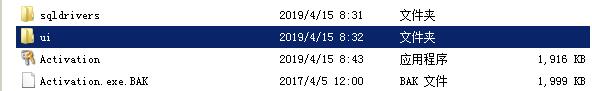

把破解补丁放进安装目录下

打开补丁双击Acunetix Web Vulnerability Scanner 10.x Consultant Edition KeyGen.exe,弹出下图黑色框,点击prtch完成破解

破解后程序将弹出下面程序,点击next下一步

此时登录后为英文界面,为了方便使用,进行汉化,汉化步骤

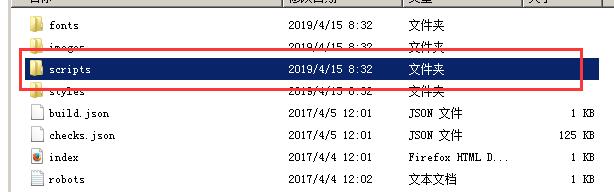

将此目录下的文件复制到scripts下并进行替换

替换相同文件名的文件

此时进行查看,界面变为中文界面

任务二、Acunetix WVS的基本使用

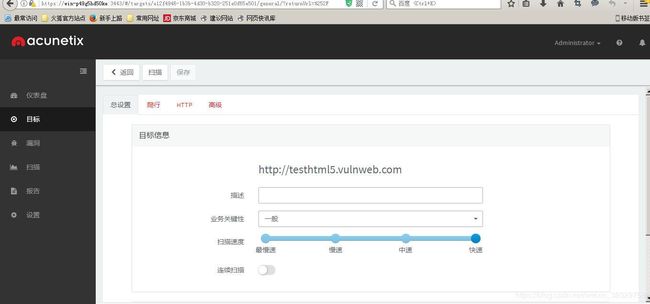

添加扫描目标-1

添加扫描目标-2

创建新的扫描,选择扫描设置

创建新的扫描

勾选已经做好的扫描目标并开始扫描

扫描页面如图

停止扫描

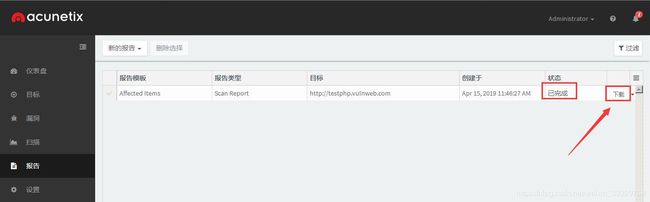

点击“生成报告页面”生成报告

确认生成报告

在报告页面选择下载已生成的报告

预览下载好的PDF格式报告

云端Web漏洞手工检测分析

任务一、Burp Suite基础Proxy功能

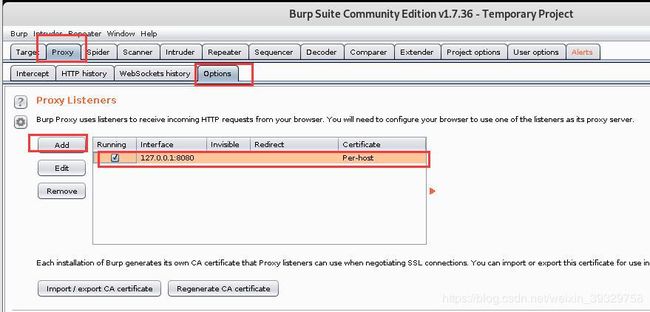

在Kali虚拟机中打开Burp Suit工具并设置

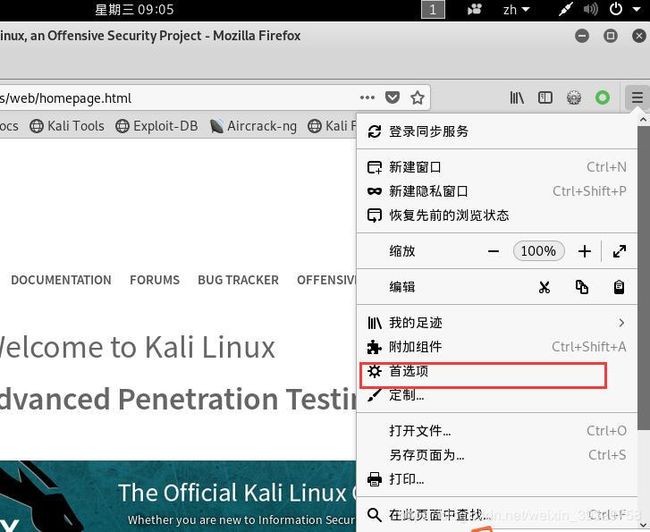

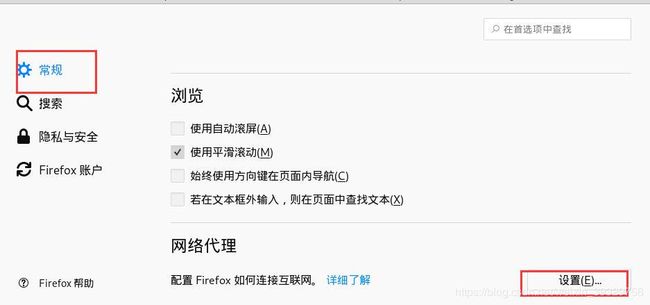

启动Kali虚拟机中的浏览器,单机右上角的菜单按钮,选择“Preferences”选项

打开“Connection Setting”对话框

进行手动代理设置

在Kali中打开“intercept”子选项卡,下面的“Intercept is on”表示开启数据包拦截功能,反之即是放行所有Web流量

打开Kali中的浏览器,并在地址栏中输入http://192.168.43.145

在Burp Suit中单击“Forward”按钮,可以看到所拦截的数据

任务二、Burp Suite target功能使用

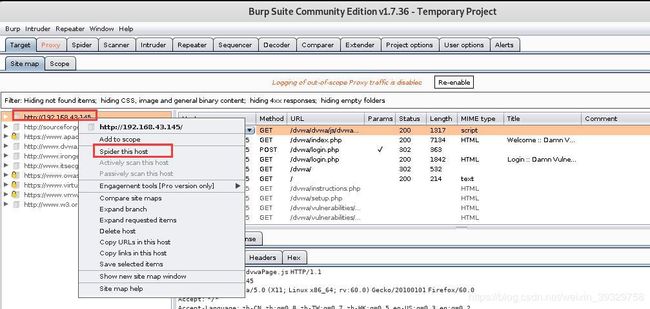

启动Burp Suite,打开“Target”->“Site map”选项卡

根据前一步中展示的相关联的网址,邮寄左边属性结构中的某个网址,在弹出的快捷菜单中选择“Add to scope”命令,即把某个网址设置到目标范围

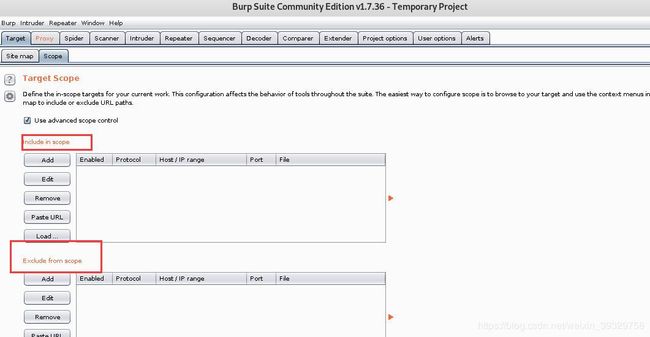

Target Scope目标区域规则设置

打开“Scope”子选项卡,出现目标区域规划设置界面

单机“Add”按钮,即可编辑包含规则或去除规则

任务三、Burp Suite Spider功能

打开Burp Suite,根据前面Target中的有关配置,选中要测试的页面连接。右击目标网址,选中“Spider this host”命令

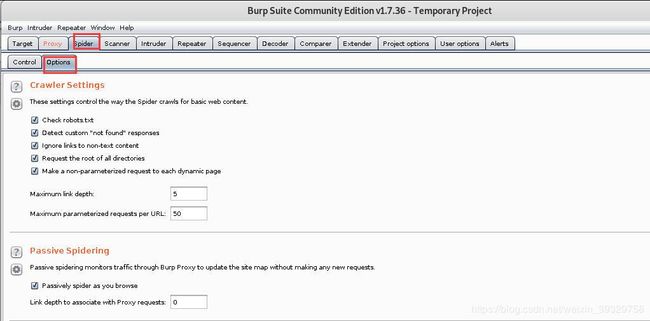

对“Spoder”选项卡的“Options”子选项卡的有关选项取默认配置

单机“Spider”选项卡中的“Control”标签,单机“Spider is running”按钮,显示已经请求数量、字节传输量、爬虫范围等信息

任务四、Burp Suite Scanner功能

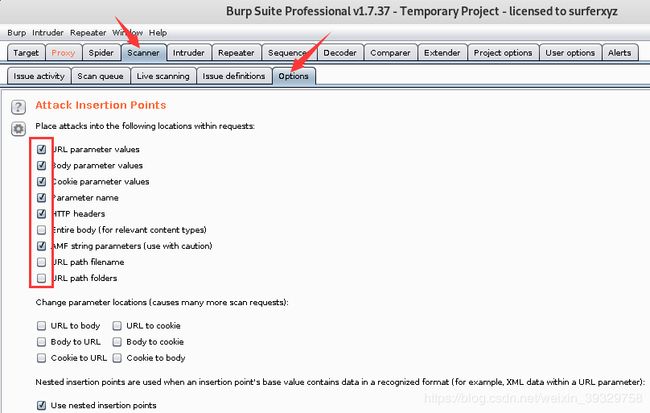

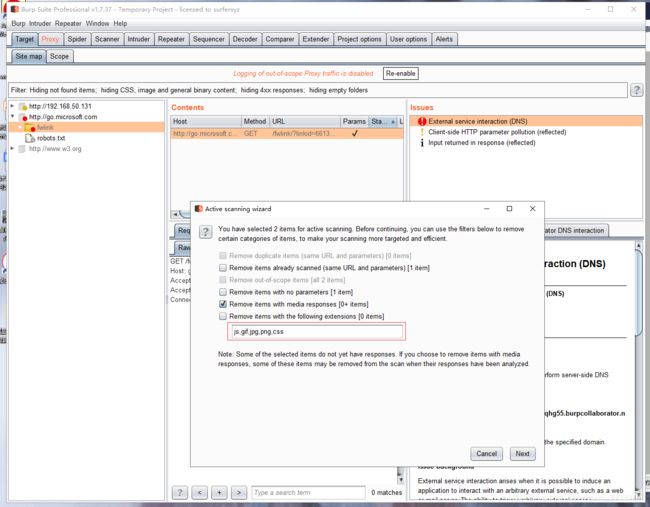

启动Burp Suite,正确配置Burp Proxy并设置浏览器代理,同时在“target”选项中的“Site map”子选项中配置好需要扫描的域和URL模块路径,右击需要扫描的站点,选择快捷菜单中的“Actively Scan this host”命令

打开主动扫描配置向导,选择是否移除有关的页面项

单击上图中的“Next”按钮,继续对扫描项进行配置,将不需要扫描的网址移除,以提高扫描效率,对攻击插入点进行配置

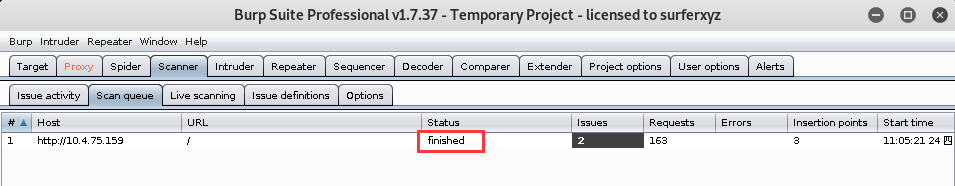

进入“Scanner”选型卡的“Scan queue”子选项卡,查看当前扫描的进度

配置主动扫描与被动扫描

在“Target”选项卡的“Site map”子选项卡下选择某个子目录进行扫描,优化扫描选项,对选项进行设置,指定哪些类型的文件不在扫描范围内

在“Target”选项卡的“Site map”子选项卡中选择需要添加的网址,将该网址添加到作用域中,然后进行自动扫描

选择“Results”子选项卡,查看扫描结果

任务五、Burp Suite Intruder爆破应用

启动Burp Suite,按照任务一的介绍完成代理配置

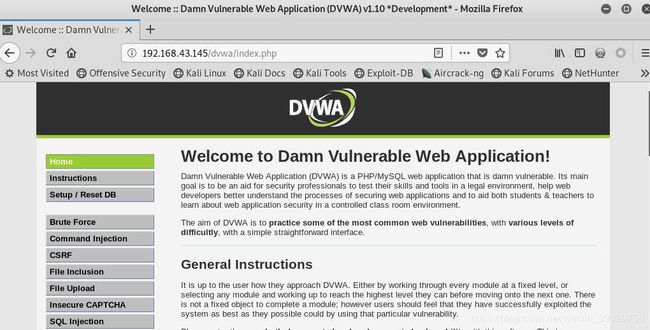

用浏览器访问网站,以渗透测试系统dvwa 为靶机站点

打开登录界面,输入登录账户及密码,假设已知登陆账号为admin,而密码需要爆破,因此随意输入一个密码

单击login 按钮,并在Burp Suite中截取登录数据

选中所有数据并在右键快捷菜单中选择“Send to intruder”

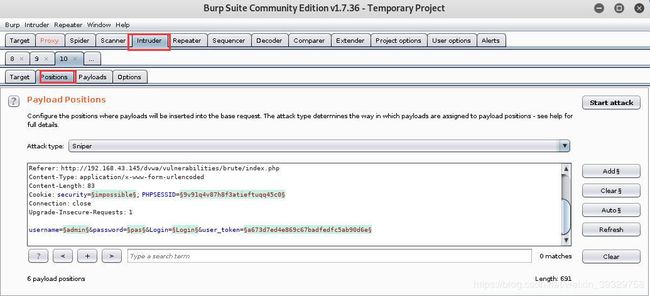

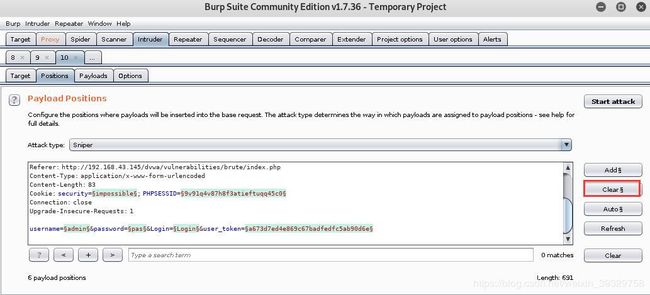

对爆破变量进行配置

对自动标记的变量进行爆破

对爆破变量所需的密码文件进行配置

设置完成后,选择“Start attack”

在爆破结果中,对密码文件中的密码进行逐个测试

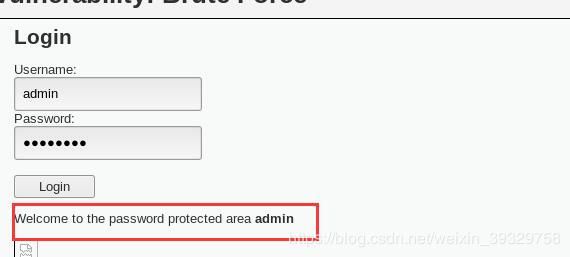

以admin为账号,password为口令进行登录验证

出现的错误与解决方法:

出现问题:

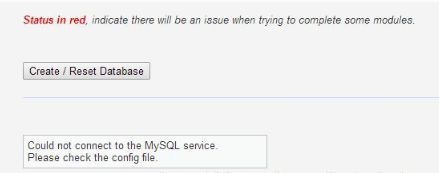

进入DVWA初始化页面时,如图:

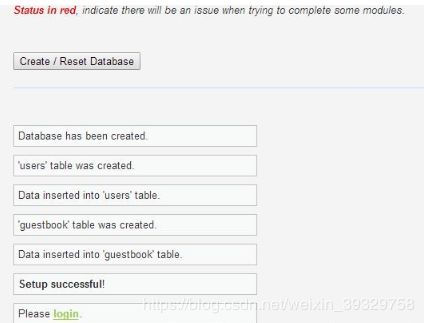

在点击下图中按钮 — Creat / Reset Database —后,出现下图文本方框内的错误提示:

解决方案:

找到DVWA\config\ 目录下的config.inc.php 文件。

找到 : $_DVWA[ ‘db_password’ ] = ‘p@ssw0rd’;

将其改为:$_DVWA[ ‘db_password’ ] = ”;

这里的$_DVWA[ ‘db_password’ ] 设置的是MySQL root用户的密码(此处为空,直接把’p@ssw0rd’改为”就行了,即密码为空),再重新创建数据库即可

回到网页,点击按钮 — Creat / Reset Database —出现下图提示(横线以下部分),问题解决。

以上页面驻留几秒后,自动转到登录界面,大功告成:

PS:默认的用户名和密码为“admin/password”

总结:

Burp Suite是使用Java开发的安全测试工具,在Kali系统里面已经安装,Windows系统要先安装好Java环境,然后可以在其官网https://portswigger.net/burp/download.html下载和安装。

它包含了许多模块(功能),并为这些模块(功能)设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP消息、持久性、认证、代理、日志、警报的一个强大的可扩展的框架。Burp Suite具有如下的功能模块:

(1)Target(目标)——显示目标目录结构的的一个功能。

(2)Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

(3)Spider(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

(4)Scanner(扫描器)——高级工具,执行后,它能自动地发现Web应用程序的安全漏洞。

(5)Intruder(入侵)——一个定制的高度可配置的工具,对Web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

(6)Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

(7)Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

(8)Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

(9)Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

(10)Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suite的功能。

(11)Options(设置)——对Burp Suite的一些设置。