- 二进制安卓清单 binary AndroidManifest - XCTF apk 逆向-2

dilvx

androidxml

XCTF的apk逆向-2题目wp,这是一道反编译对抗题。题目背景AndroidManifest.xml在开发时是文本xml,在编译时会被aapt编译打包成为binaryxml。具体的格式可以参考稀土掘金MindMac做的类图(2014),下面的博客分别是wp和字段解析。攻防世界XCTF【Mobile】APK逆向-2题解正常下载附件,解压后,拖到JADX-gui中去反编译一下,然-掘金Android

- 攻防世界web新手第四题easyphp

安全小王子

前端android

6000000&&strlen($a)2022){if(is_array(@$c["n"])&&count($c["n"])==2&&is_array($c["n"][0])){$d=array_search("DGGJ",$c["n"]);$d===false?die("no..."):NULL;foreach($c["n"]as$key=>$val){$val==="DGGJ"?die("no

- 攻防世界-web- easyphp

32进制

ctfweb攻防世界CTFphp开发语言

#攻防世界-web-easyphp依次构造a、b、c的值!";break;}$i++;}//$c=array("m",2022,array("n","DGGJ","DGGJ"));//echojson_encode($c);//$c=json_encode($c);//shic={"m":"12345a","n":[[0,1,2],0]}$c=array("m",2022,array("n","D

- 攻防世界Web赛题记录

Bit0_

经验分享web安全网络安全

Cat题目:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=1&id=4658&page=2Writeup:攻防世界-web-Cat(XCTF4th-WHCTF-2017)_Sea_Sand息禅-CSDN博客攻防世界|CAT-laolao-博客园[CTF题目总结-web篇]攻防世界:Cat_T2hunz1-CSDN博客

- 1.攻防世界 baby_web

doubt。

前端web安全网络安全网络安全

题目描述这里有提示,初始页面进入题目页面如下很简洁的页面只有一行HELLOWORLDctrl+u查看了源码也没有信息用burpsuite抓包,并发送到重放器根据提示(初始页面)修改访问index.php文件index.phpindex.php是一种常见的网页脚本文件index.php是PHP脚本语言编写的文件,通常作为网站的默认首页或重要的入口页面。PHP是一种广泛应用于Web开发的服务器端脚本语

- 攻防世界 web新手题 weak auth详解

程序员老罗江工版

攻防世界信息安全

攻防世界webweak_auth奶妈详解本人小白,刚刚步入ctf的世界,借这个平台写点东西来提升自己水平,咳咳有啥缺陷还请大佬指正。哈哈哈,我甚至连博客编辑都没搞明白。废话不多就上题吧。当然,首先看到题目可以知道本体与弱密码相关。啊哈哈哈哈!这题估计也为了教育教育我们网络安全意识吧,毕竟弱密码在生活中还是非常常见的。为了省事设个弱密码,或者是和我们生活相关的容易被猜到的密码。比如123456,66

- 11,攻防世界weak_auth

rzydal

网络安全学习笔记

进入场景输入用户名admin,密码password显示密码错误换个用户名,加一些特殊字符,就是这个页面了抓包吧发送到重放器后就提醒我们爆破了用户名只能是admin,在password处爆破即可得到flag

- web基础-攻防世界

重庆森林不在重庆

网络网络安全web安全前端

get-post一、WP(题目本质:考察get与post传参方法)用GET给后端传参的方法是:在?后跟变量名字,不同的变量之间用&隔开。例如,在url后添加/?a=1即可发送get请求。利用hackbar进行POST传参:复制get的url(点击loadURL),选择Postdata,填入b=2,点击Execute即可发送POST请求。二、原理参考作者的另一篇文章:HTTP的工作原理-CSDN博客

- 攻防世界 WEB WEB_PHP_UNSERIALIZE

显哥无敌

攻防世界web安全

首先需要讲明的一件事是,PHP序列化的时候对publicprotectedprivate变量的处理方式是不同的具体看这篇文章,https://blog.csdn.net/Xxy605/article/details/117336343,注意,这里的\00表示是不可见字符,并不是单纯的\00,相当于url里面的%00所以需要自己写代码让编译器帮我们做序列化这题源码没什么难度file=$file;}f

- 攻防世界web进阶_Web_php_unserialize

Cxxxik

php

攻防世界web进阶_Web_php_unserialize解题思路打开之后是一段代码审计file=$file;//构造函数把里面的参数变成传进来的参数}function__destruct(){echo@highlight_file($this->file,true);}function__wakeup(){//如果反序列化会执行if($this->file!='index.php'){//the

- 攻防世界 simple_php

yashunan

phpandroid开发语言

1234)//如果$b大于1234,将输出$flag2{echo$flag2;}?>代码审计总结:a==0且a为真,b不是数字且b>1234这些条件同时满足才会返回flagPHP中,==会自动转换类型然后进行比较,当一个字符串和一个数字进行比较时,PHP会尝试将这个字符串转换为一个数字。如下图这个例子中,字符串"2025a"会被转换为数字2025,因为在遇到非数字字符"a"时,转换就会停止。如果

- 【攻防世界 simple_php】writeup

Jhd_02

php开发语言

题目描述:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。题目场景:http://61.147.171.105:52527代码:<?phpshow_source(__FILE__);include("config.php");$a=@$_GET['a'</

- 2025.2.1——七、Web_php_unserialize 代码审计

然然阿然然

“破晓”计划第一阶段训练php网络安全学习安全网络

题目来源:攻防世界Web_php_unserialize目录一、打开靶机,整理信息二、解题思路step1:代码审计step2:绕过漏洞1.绕过__wakeup()2.绕过正则step3:脚本运行三、小结一、打开靶机,整理信息熟悉的代码审计,根据题目名称,还涉及到反序列化知识点二、解题思路step1:代码审计file=$file;//将传入的file参数赋值给当前对象的$file属性}functio

- 攻防世界(simple_php、baby_web详解)

l2ohvef

web

一、simple_php1.审计代码如果a==0,输出flag1;如果b是数字,退出;如果b>1234,输出flag2;flag=flag1+flag2;只要输入符合条件的值即可获得flag二、baby_web1.题目:想想初始页面是哪个2.打开burp,拦截抓包,查看返回信息,找到flag

- 攻防世界--RE--11.csaw2013reversing2--wp

Du1in9

一.题目二.解题过程1.运行附件,flag乱码2.拖入exeinfope发现无壳32位,拖入ida,进入main函数,f5查看代码分析可知,如果动态调试则进入判断运行,否则显示flag乱码3.拖入OllyDBG,f8单步运行来到关键部分,发现弹出第一个窗口前会跳到006610EF,弹出第二个窗口前会跳到006610CD4.修改代码,让他不跳过从而弹出两次flag窗口5.单步运行,第一个窗口空白,第

- 【web | CTF】攻防世界 Web_php_unserialize

星盾网安

CTF-Webphp开发语言

天命:这条反序列化题目也是比较特别,里面的漏洞知识点,在现在的php都被修复了天命:而且这次反序列化的字符串数量跟其他题目不一样file=$file;}//销毁时候触发,相当于是打印flag文件出来function__destruct(){echo@highlight_file($this->file,true);}//这个方法不会触发,估计是旧版本的php,满足某些情况所以没有触发//纯碎用来吓

- 【攻防世界】Web_php_unserialize

Miracle&

webweb安全网络安全

1.信息收集:从题目:知道反序列化;2.源码审计:file=$file;}function__destruct(){//析构函数在对象被销毁时自动调用,用于执行一些清理操作或释放资源。echo@highlight_file($this->file,true);}function__wakeup(){//在反序列化对象时自动调用if($this->file!='index.php'){//these

- Web_php_unserialize(攻防世界)

ha0cker

php开发语言web安全

1.打开环境,审计代码。file=$file;}function__destruct(){echo@highlight_file($this->file,true);}function__wakeup(){if($this->file!='index.php'){//thesecretisinthefl4g.php$this->file='index.php';}}}if(isset($_GET[

- 攻防世界-Web_php_unserialize

roast mouse

php网络安全

攻防世界-Web_php_unserialize分析php代码file=$file;}//析构函数function__destruct(){//打开指定文件,并高亮文件中内容,第二个为return参数,为true,函数将返回高亮显示的代码字符串,而不是直接输出到浏览器。echo@highlight_file($this->file,true);}//wakeup魔法函数,在反序列化之前调用。fun

- 【网络安全 | CTF】攻防世界 Web_php_unserialize 解题详析

秋说

CTFCTF网络安全web安全

文章目录代码审计解题思路wakeup绕过preg_match绕过base64绕过GET传参方法二代码审计这段代码首先定义了一个名为Demo的类,包含了一个私有变量$file和三个魔术方法__construct()、__destruct()和__wakeup()。其中:__construce()方法用于初始化$file变量__destruce方法用于输出文件内容__wakeup()方法检查当前对象的

- 攻防世界 Web_php_unserialize

Cyan1u

#攻防世界php

Web_php_unserializePHP反序列化看看代码file=$file;}function__destruct(){echo@highlight_file($this->file,true);}function__wakeup(){if($this->file!='index.php'){//thesecretisinthefl4g.php$this->file='index.php';

- PHP反序列化刷题

奫M

php开发语言

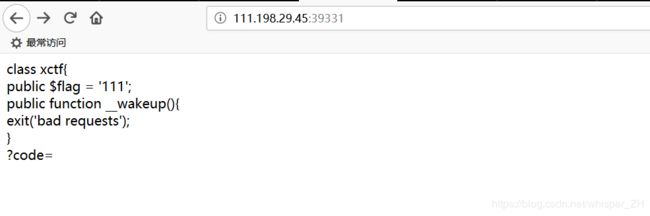

1.攻防世界unserialize3classxctf{public$flag='111';publicfunction__wakeup(){exit('badrequests');}?code=pocO:4:"xctf":1:{s:4:"flag";s:3:"111";}让输出报错:O:4:"xctf":2:{s:4:"flag";s:3:"111";}2.攻防世界Web_php_unseria

- xctf攻防世界 REVERSE 高手进阶区 re2-cpp-is-awesome

l8947943

攻防世界reverse之路reverse

0x01.进入环境,下载附件题目给出的是一个无后缀文件,我们将其下载。先看看是否有套壳,发现没有套壳。那么接下来就老套路了0x02.问题分析我们使用IDAPro打开文件,找到main函数,反编译文件,得到代码如下:__int64__fastcallmain(inta1,char**a2,char**a3){char*v3;//rbx__int64v4;//rax__int64v5;//rdx__i

- 攻防世界——re2-cpp-is-awesome

_Nickname

网络安全

64位我先用虚拟机跑了一下这个程序,结果输出一串字符串+flag——没用IDA打开后F5也没有什么可看的那我们就F12查看字符串找可疑信息这里一下就看见了__int64__fastcallmain(inta1,char**a2,char**a3){char*v3;//rbx__int64v4;//rax__int64v5;//rdx__int64v6;//rax__int64v7;//rdx_BY

- ctf--攻防世界web**区1-5题思路

syy️️

ctf学习前端web安全安全

攻防世界web新手区1.viewsource查看源代码的方式有三种方法电脑右键查看源代码f12/fn+f12在地址栏前面加上viewsource如viewsource:htpp任意选其他方式查看源代码,在源代码中就可以看到flag值2.robots我们创建场景后发现没有任何的东西题目中提到robot协议是什么,那我们就不妨去搜索robot协议robot协议也叫robots.txt是搜索引擎中访问网

- XCTF-攻防世界CTF平台-Web类——11、upload1(文件上传、前端校验)

大灬白

#BugkuXCTF-WEB类写题过程前端web安全安全javascriptphp

目录标题(1)把οnchange="check();去掉(2)禁用浏览器的JS脚本运行(3)BurpSuite抓包修改文件后缀名POST方法一句话木马GET方法一句话木马蚁剑连接打开题目地址:是一个文件上传的题目选择一个一句话脚本上传:前端存在JS代码校验文件类型,如果上传的文件后缀不是jpg和png,就会让上传按钮变得不使能:要绕过前端的JS代码校验,常见的方法有:(1)把οnchange="c

- 攻防世界 CTF Web方向 引导模式-难度1 —— 11-20题 wp精讲

徐小潜

#Web网络安全安全学习方法经验分享web安全笔记

PHP2题目描述:暂无根据dirsearch的结果,只有index.php存在,里面也什么都没有index.phps存在源码泄露,访问index.phps由获取的代码可知,需要url解码(urldecode)后验证id为admin则通过网页工具不能直接对字母进行url编码a为%61,传入%61dmin,发现直接被浏览器解码为admin,影响了后续的判断,于是对%再次编码,传入%2561dmin。得

- 攻防世界- CRYPTO -练习区12题解

有枫来了

攻防世界网络安全

攻防世界-CRYPTO-新手区一、base64题目描述:元宵节灯谜是一种古老的传统民间观灯猜谜的习俗。因为谜语能启迪智慧又饶有兴趣,灯谜增添节日气氛,是一项很有趣的活动。你也很喜欢这个游戏,这不,今年元宵节,心里有个黑客梦的你,约上你青梅竹马的好伙伴小鱼,来到了cyberpeace的攻防世界猜谜大会,也想着一展身手。你们一起来到了小孩子叽叽喳喳吵吵闹闹的地方,你俩抬头一看,上面的大红灯笼上写着一些

- 攻防世界 CTF Web方向 引导模式-难度1 —— 1-10题 wp精讲

徐小潜

#Web学习方法网络安全安全web安全学习笔记

目录view_sourcerobotsbackupcookiedisabled_buttonget_postweak_authsimple_phpTraining-WWW-Robotsview_source题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。不能按右键,按F12robots题目描述:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小

- XCTF攻防世界MISC进阶篇题目(1-10)

青崖牧人

1Training-Stegano-1这是我能想到的最基础的图片隐写术附件是个bmp图片,下载下来长这样一开始先用stegsolve和binwalk看了看没发现问题,然后用winhex发现有文字,“看看hex-edit提示了什么”试着提交flag{steganoI},不对,看了wp说是直接提交steganoI。。。2Test-flag-please-ignore没有题干,有一个附件,下载下来是个没

- JVM StackMapTable 属性的作用及理解

lijingyao8206

jvm字节码Class文件StackMapTable

在Java 6版本之后JVM引入了栈图(Stack Map Table)概念。为了提高验证过程的效率,在字节码规范中添加了Stack Map Table属性,以下简称栈图,其方法的code属性中存储了局部变量和操作数的类型验证以及字节码的偏移量。也就是一个method需要且仅对应一个Stack Map Table。在Java 7版

- 回调函数调用方法

百合不是茶

java

最近在看大神写的代码时,.发现其中使用了很多的回调 ,以前只是在学习的时候经常用到 ,现在写个笔记 记录一下

代码很简单:

MainDemo :调用方法 得到方法的返回结果

- [时间机器]制造时间机器需要一些材料

comsci

制造

根据我的计算和推测,要完全实现制造一台时间机器,需要某些我们这个世界不存在的物质

和材料...

甚至可以这样说,这种材料和物质,我们在反应堆中也无法获得......

- 开口埋怨不如闭口做事

邓集海

邓集海 做人 做事 工作

“开口埋怨,不如闭口做事。”不是名人名言,而是一个普通父亲对儿子的训导。但是,因为这句训导,这位普通父亲却造就了一个名人儿子。这位普通父亲造就的名人儿子,叫张明正。 张明正出身贫寒,读书时成绩差,常挨老师批评。高中毕业,张明正连普通大学的分数线都没上。高考成绩出来后,平时开口怨这怨那的张明正,不从自身找原因,而是不停地埋怨自己家庭条件不好、埋怨父母没有给他创造良好的学习环境。

- jQuery插件开发全解析,类级别与对象级别开发

IT独行者

jquery开发插件 函数

jQuery插件的开发包括两种: 一种是类级别的插件开发,即给

jQuery添加新的全局函数,相当于给

jQuery类本身添加方法。

jQuery的全局函数就是属于

jQuery命名空间的函数,另一种是对象级别的插件开发,即给

jQuery对象添加方法。下面就两种函数的开发做详细的说明。

1

、类级别的插件开发 类级别的插件开发最直接的理解就是给jQuer

- Rome解析Rss

413277409

Rome解析Rss

import java.net.URL;

import java.util.List;

import org.junit.Test;

import com.sun.syndication.feed.synd.SyndCategory;

import com.sun.syndication.feed.synd.S

- RSA加密解密

无量

加密解密rsa

RSA加密解密代码

代码有待整理

package com.tongbanjie.commons.util;

import java.security.Key;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.KeyPairGenerat

- linux 软件安装遇到的问题

aichenglong

linux遇到的问题ftp

1 ftp配置中遇到的问题

500 OOPS: cannot change directory

出现该问题的原因:是SELinux安装机制的问题.只要disable SELinux就可以了

修改方法:1 修改/etc/selinux/config 中SELINUX=disabled

2 source /etc

- 面试心得

alafqq

面试

最近面试了好几家公司。记录下;

支付宝,面试我的人胖胖的,看着人挺好的;博彦外包的职位,面试失败;

阿里金融,面试官人也挺和善,只不过我让他吐血了。。。

由于印象比较深,记录下;

1,自我介绍

2,说下八种基本类型;(算上string。楼主才答了3种,哈哈,string其实不是基本类型,是引用类型)

3,什么是包装类,包装类的优点;

4,平时看过什么书?NND,什么书都没看过。。照样

- java的多态性探讨

百合不是茶

java

java的多态性是指main方法在调用属性的时候类可以对这一属性做出反应的情况

//package 1;

class A{

public void test(){

System.out.println("A");

}

}

class D extends A{

public void test(){

S

- 网络编程基础篇之JavaScript-学习笔记

bijian1013

JavaScript

1.documentWrite

<html>

<head>

<script language="JavaScript">

document.write("这是电脑网络学校");

document.close();

</script>

</h

- 探索JUnit4扩展:深入Rule

bijian1013

JUnitRule单元测试

本文将进一步探究Rule的应用,展示如何使用Rule来替代@BeforeClass,@AfterClass,@Before和@After的功能。

在上一篇中提到,可以使用Rule替代现有的大部分Runner扩展,而且也不提倡对Runner中的withBefores(),withAfte

- [CSS]CSS浮动十五条规则

bit1129

css

这些浮动规则,主要是参考CSS权威指南关于浮动规则的总结,然后添加一些简单的例子以验证和理解这些规则。

1. 所有的页面元素都可以浮动 2. 一个元素浮动后,会成为块级元素,比如<span>,a, strong等都会变成块级元素 3.一个元素左浮动,会向最近的块级父元素的左上角移动,直到浮动元素的左外边界碰到块级父元素的左内边界;如果这个块级父元素已经有浮动元素停靠了

- 【Kafka六】Kafka Producer和Consumer多Broker、多Partition场景

bit1129

partition

0.Kafka服务器配置

3个broker

1个topic,6个partition,副本因子是2

2个consumer,每个consumer三个线程并发读取

1. Producer

package kafka.examples.multibrokers.producers;

import java.util.Properties;

import java.util.

- zabbix_agentd.conf配置文件详解

ronin47

zabbix 配置文件

Aliaskey的别名,例如 Alias=ttlsa.userid:vfs.file.regexp[/etc/passwd,^ttlsa:.:([0-9]+),,,,\1], 或者ttlsa的用户ID。你可以使用key:vfs.file.regexp[/etc/passwd,^ttlsa:.: ([0-9]+),,,,\1],也可以使用ttlsa.userid。备注: 别名不能重复,但是可以有多个

- java--19.用矩阵求Fibonacci数列的第N项

bylijinnan

fibonacci

参考了网上的思路,写了个Java版的:

public class Fibonacci {

final static int[] A={1,1,1,0};

public static void main(String[] args) {

int n=7;

for(int i=0;i<=n;i++){

int f=fibonac

- Netty源码学习-LengthFieldBasedFrameDecoder

bylijinnan

javanetty

先看看LengthFieldBasedFrameDecoder的官方API

http://docs.jboss.org/netty/3.1/api/org/jboss/netty/handler/codec/frame/LengthFieldBasedFrameDecoder.html

API举例说明了LengthFieldBasedFrameDecoder的解析机制,如下:

实

- AES加密解密

chicony

加密解密

AES加解密算法,使用Base64做转码以及辅助加密:

package com.wintv.common;

import javax.crypto.Cipher;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import sun.misc.BASE64Decod

- 文件编码格式转换

ctrain

编码格式

package com.test;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.IOException;

import java.io.InputStream;

import java.io.OutputStream;

- mysql 在linux客户端插入数据中文乱码

daizj

mysql中文乱码

1、查看系统客户端,数据库,连接层的编码

查看方法: http://daizj.iteye.com/blog/2174993

进入mysql,通过如下命令查看数据库编码方式: mysql> show variables like 'character_set_%'; +--------------------------+------

- 好代码是廉价的代码

dcj3sjt126com

程序员读书

长久以来我一直主张:好代码是廉价的代码。

当我跟做开发的同事说出这话时,他们的第一反应是一种惊愕,然后是将近一个星期的嘲笑,把它当作一个笑话来讲。 当他们走近看我的表情、知道我是认真的时,才收敛一点。

当最初的惊愕消退后,他们会用一些这样的话来反驳: “好代码不廉价,好代码是采用经过数十年计算机科学研究和积累得出的最佳实践设计模式和方法论建立起来的精心制作的程序代码。”

我只

- Android网络请求库——android-async-http

dcj3sjt126com

android

在iOS开发中有大名鼎鼎的ASIHttpRequest库,用来处理网络请求操作,今天要介绍的是一个在Android上同样强大的网络请求库android-async-http,目前非常火的应用Instagram和Pinterest的Android版就是用的这个网络请求库。这个网络请求库是基于Apache HttpClient库之上的一个异步网络请求处理库,网络处理均基于Android的非UI线程,通

- ORACLE 复习笔记之SQL语句的优化

eksliang

SQL优化Oracle sql语句优化SQL语句的优化

转载请出自出处:http://eksliang.iteye.com/blog/2097999

SQL语句的优化总结如下

sql语句的优化可以按照如下六个步骤进行:

合理使用索引

避免或者简化排序

消除对大表的扫描

避免复杂的通配符匹配

调整子查询的性能

EXISTS和IN运算符

下面我就按照上面这六个步骤分别进行总结:

- 浅析:Android 嵌套滑动机制(NestedScrolling)

gg163

android移动开发滑动机制嵌套

谷歌在发布安卓 Lollipop版本之后,为了更好的用户体验,Google为Android的滑动机制提供了NestedScrolling特性

NestedScrolling的特性可以体现在哪里呢?<!--[if !supportLineBreakNewLine]--><!--[endif]-->

比如你使用了Toolbar,下面一个ScrollView,向上滚

- 使用hovertree菜单作为后台导航

hvt

JavaScriptjquery.nethovertreeasp.net

hovertree是一个jquery菜单插件,官方网址:http://keleyi.com/jq/hovertree/ ,可以登录该网址体验效果。

0.1.3版本:http://keleyi.com/jq/hovertree/demo/demo.0.1.3.htm

hovertree插件包含文件:

http://keleyi.com/jq/hovertree/css

- SVG 教程 (二)矩形

天梯梦

svg

SVG <rect> SVG Shapes

SVG有一些预定义的形状元素,可被开发者使用和操作:

矩形 <rect>

圆形 <circle>

椭圆 <ellipse>

线 <line>

折线 <polyline>

多边形 <polygon>

路径 <path>

- 一个简单的队列

luyulong

java数据结构队列

public class MyQueue {

private long[] arr;

private int front;

private int end;

// 有效数据的大小

private int elements;

public MyQueue() {

arr = new long[10];

elements = 0;

front

- 基础数据结构和算法九:Binary Search Tree

sunwinner

Algorithm

A binary search tree (BST) is a binary tree where each node has a Comparable key (and an associated value) and satisfies the restriction that the key in any node is larger than the keys in all

- 项目出现的一些问题和体会

Steven-Walker

DAOWebservlet

第一篇博客不知道要写点什么,就先来点近阶段的感悟吧。

这几天学了servlet和数据库等知识,就参照老方的视频写了一个简单的增删改查的,完成了最简单的一些功能,使用了三层架构。

dao层完成的是对数据库具体的功能实现,service层调用了dao层的实现方法,具体对servlet提供支持。

&

- 高手问答:Java老A带你全面提升Java单兵作战能力!

ITeye管理员

java

本期特邀《Java特种兵》作者:谢宇,CSDN论坛ID: xieyuooo 针对JAVA问题给予大家解答,欢迎网友积极提问,与专家一起讨论!

作者简介:

淘宝网资深Java工程师,CSDN超人气博主,人称“胖哥”。

CSDN博客地址:

http://blog.csdn.net/xieyuooo

作者在进入大学前是一个不折不扣的计算机白痴,曾经被人笑话过不懂鼠标是什么,