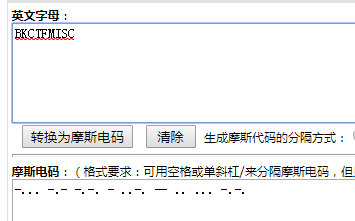

滴答~滴

看名字结合题目知道是摩斯密码,解密得到

KEY{BKCTFMISC}

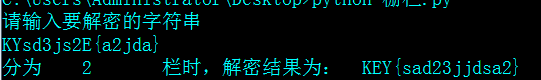

聪明的小羊

翻过2个栅栏,首先说明是栅栏密码,其次栅数为2

Python脚本解密一下

得到flag

KEY{sad23jjdsa2}

ok

查资料得知为Ook编码

通过https://www.splitbrain.org/services/ook在线解码得到flag

flag{ok-ctf-1234-admin}

这不是摩斯密码

打开看到BrainFuck编码

通过https://www.splitbrain.org/services/ook在线解码得到flag

flag{ok-c2tf-3389-admin}

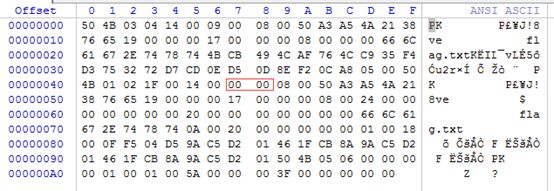

zip伪加密

提示为伪加密,说明不是暴力破解,拖到winhex

504B0304是zip文件的文件头,4bytes

1400代表解压文件所需pkware的版本,2bytes

0900是全局方式位标记(有无加密,0900代表加密)

504B0102是目录中文件文件头标记,4bytes

1F00代表压缩使用的pkware版本,2bytes

0900是全局方式位标记,2bytes,压缩软件识别未加密标志

因此我们只需将第二个0900改为0000再保存就可以解压文件

保存为zip后解压得到flag

flag{Adm1N-B2G-kU-SZIP}

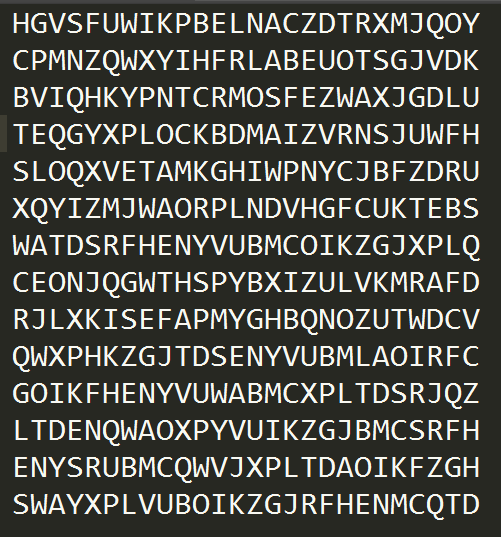

托马斯.杰斐逊

搜索得知为转盘加密

密钥:2,5,1,3,6,4,9,7,8,14,10,13,11,12

密文:HCBTSXWCRQGLES

解密方法:对应密文和密钥,如2和H,则将第二行从H开始后面的字符串移到第二行的开头,每一行移动完毕后,再将14行字符串按照密钥依次排列下来,也就是原来的第二行变成现在的第一行,以此类推。。。

最终得出的结果如下

仔细观察倒数第六列为XSXSBUGKUADMIN,应该就是flag

flag{XSXSBUGKUADMIN}