系统蜜罐部署实验

实验目的

- 掌握 Defnet部署蜜罐服务的方法。

- 掌握利用 Defnet 蜜罐进行监测的方法。

实验原理

1. 蜜罐技术

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

攻击者对企业网络的攻击、渗透,往往以获取服务器的控制权,窃取敏感数据为目的。服务器一旦部署完成就处于内外攻击之中,安全实践证明,打造百分之百安全的服务器只能是梦想。因此,与其疲于防范,不如改变防御策略主动出击。搭建蜜罐服务器是个不错的方案,通过它分析获取攻击时间、攻击方式,甚至分析攻击者的心理习惯等,既保护了真正的服务器,同时为我们抓捕攻击者提供了依据。

蜜罐和一台没有任何防范措施的计算机的区别,虽然这两者都有可能被入侵破坏,但是本质却完全不同,蜜罐是网络管理员经过周密布置而设下的“黑匣子”,看似漏洞百出却尽在掌握之中,它收集的入侵数据十分有价值;而后者,根本就是送给入侵者的礼物,即使被入侵也不一定查得到痕迹。因此,蜜罐的定义是:蜜罐是一个安全资源,它的价值在于被探测、攻击和损害。

蜜罐的作用简单点来说就是诱捕攻击者的一个陷阱。

2. 蜜罐的用途

蜜罐的主要用途大致分为以下三点:迷惑入侵者,保护服务器;抵御入侵者,加固服务器;诱捕网络罪犯。

迷惑入侵者,保护服务器

一般的客户/服务器模式里,浏览者是直接与网站服务器连接的,换句话说,整个网站服务器都暴露在入侵者面前,如果服务器安全措施不够,那么整个网站数据都有可能被入侵者轻易毁灭。但是如果在客户/服务器模式里嵌入蜜罐,让蜜罐作为服务器角色,真正的网站服务器作为一个内部网络在蜜罐上做网络端口映射,这样可以把网站的安全系数提高,入侵者即使渗透了位于外部的“服务器”,他也得不到任何有价值的资料,因为他入侵的是蜜罐而已。虽然入侵者可以在蜜罐的基础上跳进内部网络,但那要比直接攻下一台外部服务器复杂得多,许多水平不足的入侵者只能望而却步。蜜罐也许会被破坏,可是不要忘记了,蜜罐本来就是被破坏的角色。

在这种用途上,蜜罐不能再设计得漏洞百出了。蜜罐既然成了内部服务器的保护层,就必须要求它自身足够坚固,否则,整个网站都要拱手送人了。

抵御入侵者,加固服务器

入侵与防范一直都是热点问题,而在其间插入一个蜜罐环节将会使防范变得有趣,这台蜜罐被设置得与内部网络服务器一样,当一个入侵者费尽力气入侵了这台蜜罐的时候,管理员已经收集到足够的攻击数据来加固真实的服务器。

采用这个策略去布置蜜罐,需要管理员配合监视,否则入侵者攻破了第一台,就有第二台接着承受攻击了。

诱捕网络罪犯

这是一个相当有趣的应用,当管理员发现一个普通的客户/服务器模式网站服务器已经牺牲成肉鸡的时候,如果技术能力允许,管理员会迅速修复服务器。那么下次呢?既然入侵者已经确信自己把该服务器做成了肉鸡,他下次必然还会来查看战果,难道就这样任由他放肆?一些企业的管理员不会罢休,他们会设置一个蜜罐模拟出已经被入侵的状态,做起了姜太公。同样,一些企业为了查找恶意入侵者,也会故意设置一些有不明显漏洞的蜜罐,让入侵者在不起疑心的情况下乖乖被记录下一切行动证据,有些人把此戏称为“监狱机”,通过与电信局的配合,可以轻易揪出 IP 源头的那双黑手。

3.蜜罐的类型

蜜罐也可以按照其部署目的分为产品型蜜罐和研究型蜜罐两类。

研究型蜜罐:专门用于对黑客攻击的捕获和分析,通过部署研究型蜜罐,研究人员可以对黑客攻击进行追踪和分析,捕获黑客的键击记录,了解到黑客所使用的攻击工具及攻击方法,甚至能够监听到黑客之间的交谈,从而掌握它们的心理状态等信息。研究型蜜罐需要研究人员投入大量的时间和精力进行攻击监视和分析工作。

产品型蜜罐:其目的在于为一个组织的网络提供安全保护,包括检测攻击、防止攻击造成破坏及帮助管理员对攻击做出及时正确的响应等功能。一般产品型蜜罐较容易部署,而且不需要管理员投入大量的工作。

蜜罐也可以按照其交互度的等级划分为低交互蜜罐和高交互蜜罐。

高交互蜜罐:提供完全真实的操作系统和网络服务,没有任何的模拟,从黑客角度上看,高交互蜜罐完全是其垂涎已久的“活靶子”,因此在高交互蜜罐中,我们能够获得许多黑客攻击的信息。高交互蜜罐在提升黑客活动自由度的同时,自然地加大了部署和维护的复杂度及风险的扩大。交互度反应了黑客在蜜罐上进行攻击活动的自由度。

低交互蜜罐:一般仅仅模拟操作系统和网络服务,较容易部署且风险较小,但黑客在低交互蜜罐中能够进行的攻击活动较为有限,因此通过低交互蜜罐能够收集的信息也比较有限。产品型蜜罐一般属于低交互蜜罐。蜜罐还可以按照其实现方法区分成物理蜜罐与虚拟蜜罐。物理蜜罐是真实的网络上存在的主机,运行着真实的操作系统,提供真实的服务,拥有自己的IP地址;虚拟蜜罐则是由一台机器模拟的,这台机器会响应发送到虚拟蜜罐的网络数据流,提供模拟的网络服务等。

4. 设置蜜罐

设置蜜罐并不难,只要在外部因特网上有一台计算机运行没有打上补丁的微软Windows或者 Red Hat Linux 即行。因为黑客可能会设陷阱,以获取计算机的日志和审查功能,你就要在计算机和因特网连接之间安置一套网络监控系统,以便悄悄记录下进出计算机的所有流量。然后只要坐下来,等待攻击者自投罗网。

不过,设置蜜罐并不是说没有风险。这是因为,大部分安全遭到危及的系统会被黑客用来攻击其它系统。这就是下游责任(downstream liability),由此引出了蜜网(honeynet)这一话题。

本实验中所使用的 Defnet HoneyPot 就是一款非常有名的蜜罐软件,它能够虚拟出各种常见的系统漏洞,从而等着黑客们上钩,使其成为一个完美的诱捕陷阱。

实验环境

1.操作系统

操作机:Windows_7

目标机:Windows_7

操作机默认用户名: administrator 密码:123456

目标机默认用户名: administrator 密码:123456

2.实验工具

(1)Defnet HoneyPot

Defnet 是一款著名的“蜜罐”虚拟系统,它会虚拟一台有“缺陷”的服务器,等着恶意攻击者上钩。利用该软件虚拟出来的系统和真正的系统看起来没有什么区别,但它是为恶意攻击者布置的陷阱。通过它可以看到攻击者都执行了哪些命令,进行了哪些操作,使用了哪些恶意攻击工具。通过陷阱的记录,可以了解攻击者的习惯,掌握足够的攻击证据,这样既保护了真正的服务器,同时为我们抓捕攻击者提供了依据。

(2)Nmap

Nmap 是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

正如大多数被用于网络安全的工具,Nmap 也是不少黑客及骇客爱用的工具。系统管理员可以利用 Nmap 来探测工作环境中未经批准使用的服务器,但是黑客会利用 Nmap 来搜集目标电脑的网络设定,从而计划攻击的方法。

Nmap 常被跟评估系统漏洞软件 Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并尽可能不影响目标系统的日常操作。

注意:实验中操作机均为Windows_7,即一台机器搭建蜜罐(实验IP为100.100.0.36,即操作机),另一台对其进行攻击(实验IP为100.100.0.45,即目标机)。

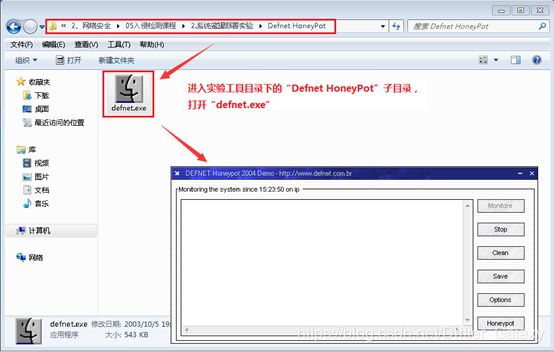

1.1进入本实验的实验工具目录“D:\1、信息安全\2、网络安全\05入侵检测课程\2.系统蜜罐部署实验\”中,打开“Defnet HoneyPot”子目录,双击运行“defnet.exe”。

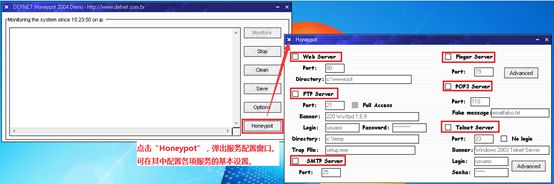

1.2在“Defnet HoneyPot”主界面右侧,点击“Honeypot”按钮,在弹出的服务配置窗口中,可查看到本程序可以虚拟的 Web、FTP、SMTP、Finger、POP3 和 Telnet 等常规网站提供的服务的基本配置。

1.3在“Honeypot”设置界面中,点击“Finger Server”服务下的“Advanced”按钮,可在弹出的“Finger”高级设置窗口中为其设置多个用户。

1.4在“Honeypot”设置界面中,点击“Telnet Server”服务下的“Advanced”按钮,可在弹出的“Telnet”高级设置设置窗口中查看并配置其高级设置项,包括设置伪装驱动器盘符(Drive)、卷标(Volume)、序列号(serial no),以及目录创建时间和目录名,剩余磁盘空间(Free space in bytes),MAC 地址,网卡类型等。

1.5在“Defnet HoneyPot”主界面右侧,点击“Options”按钮,在弹出的程序设置窗口中,可设置日志文件的保存方式(发送到邮箱、ICQ、或保存到本地等),和本程序的各项基本设置(声音提示、自动监控、开机启动等)。

步骤2:利用 Def步骤2:利用 Defnet HoneyPot 配置 FTP 服务,并监控攻击机访问记录服务,并监控攻击机访问记录

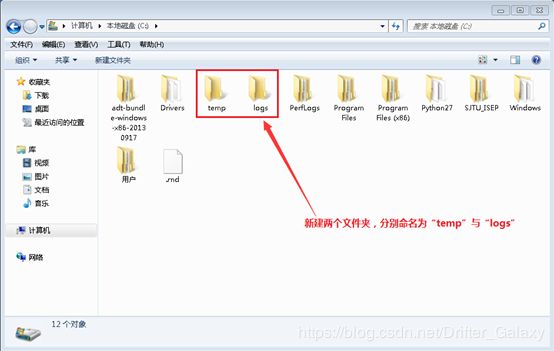

2.1在操作机(蜜罐服务器,示例 IP 地址为:100.100.0.36)中,进入“C:\”根目录下,创建“temp”目录(虚拟 FTP 服务的伪装目录)与“logs”目录(Defnet程序的日志保存目录)。

2.2在新创建“temp”目录中,创建任意文件,如“hongya.txt”(FTP 服务的陷阱文件)。

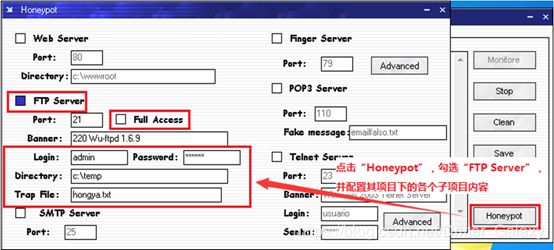

2.3在“Defnet HoneyPot”主界面,点击“Honeypot”按钮,在弹出的服务配置窗口中,勾选“FTP Server”服务,并按如下方法配置“FTP Server”中的各个子项目。

- 勾选“Full Access”可给予入侵者全部有关 FTP 服务的权限,此处我们为获取入侵者登录信息不勾选此项。

- 设置 FTP 服务账户信息如下: 登录用户名 Login:admin;登录密码 Password:123456

- 设置 FTP 服务的伪装文件目录(“Directory”项)为:“c:\temp”。

- 设置 FTP 服务的陷阱文件(“Trap File”项)为:“hongya.txt”。

- 端口号(“Port”项)保持为原设置的“25”即可。

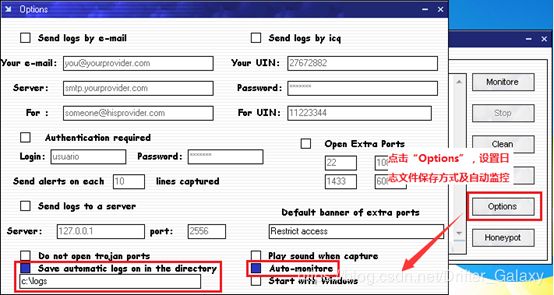

2.4接下来,返回“Defnet HoneyPot”主界面,点击“Options”按钮,在弹出的基本设置窗口中,按如下方法设置。

- 勾选“Save automatic logs on in the directory”(将日志文件自动保存在本地指定目录),并在下方目录框填入设置好的目录地址:“c:\logs”。

- 勾选“Auto-monitore”(自动监控)选项。

- 2.5配置完毕后,点击“Monitore”按钮,开始监控。(点击“Monitore”按钮后,“Defnet”程序自动最小化到桌面右下角图标栏。)

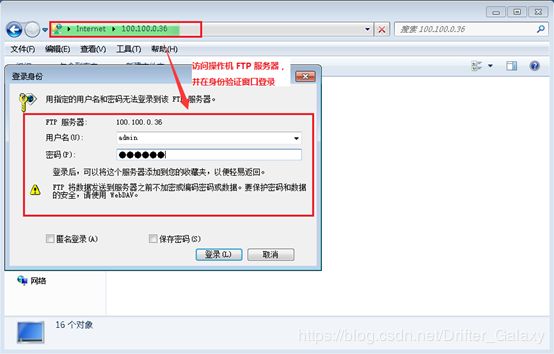

- 2.6一切准备就绪后,打开目标机(攻击主机,示例 IP 地址为:100.100.0.45),进入任意目录(“我的电脑”目录即可),在上方路径栏输入如下 FTP 访问地址。在弹出的登录框中,输入设置好的 FTP 登录用户名和密码,此处可先输错几次进行测试(如:用户名abc,密码111)。

- FTP 地址如下(此地址为操作机 IP 地址):ftp://100.100.0.36/

2.6登录成功后,可查看到在操作机(蜜罐服务器)设置的陷阱文件(“hongya.txt”文件)。

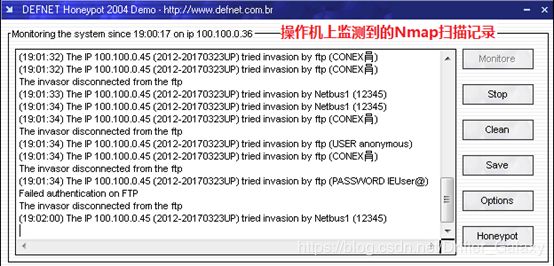

2.7返回操作机,查看“Defnet HoneyPot”中记录,可查看到目标机(攻击主机)全部入侵操作记录(目标机即攻击主机的 IP,主机名,访问时间,访问的服务类型,试探用的用户名及密码——包括试探登录时错误输入的用户名(abc)和密码(111))。

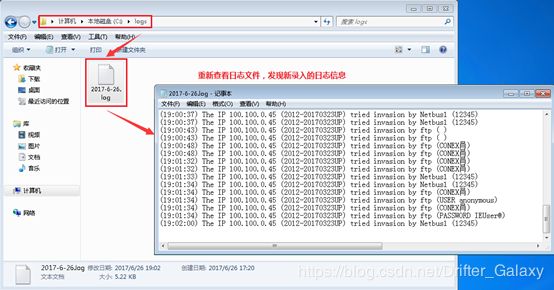

2.8进入操作机目录:“C:\logs\”中,可见保存的日志文件。打开后可查看到和“Defnet HoneyPot”程序中相同的记录被保存。

步骤3:利用Defnet HoneyPot 监测攻击机探测记录

3.1在操作机的“Defnet HonetPot”原有配置上,打开目标机并进入目标机中本实验的实验工具目录“D:\1、信息安全\2、网络安全\05入侵检测课程\2.系统蜜罐部署实验\”,打开“Nmap”子目录,双击运行“nmap-6.49BETA1-setup.exe”,安装“Nmap”。

3.2打开安装完成的Nmap软件,运行如下命令来探测操作机(即蜜罐服务器,示例 IP 地址:100.100.0.36)的 IP 地址,用Nmap默认命令后加 IP 地址即可。

- 命令如下:nmap -T4 -A -v 100.100.0.36

3.3返回操作机,查看“Defnet HoneyPot”中记录,可查看到目标机(攻击主机)全部扫描操作记录(目标机即攻击主机的 IP,主机名,访问时间,扫描到的服务类型)。

3.4进入操作机目录:“C:\logs\”中,查看日志文件。打开后可查看到更新后的记录也被保存下来。