渗透测试之Nmap命令(二)

在《渗透测试之Nmap命令(一)》这篇博文中,已经介绍了Nmap命令的常用选项已经基本的使用方法,接下来讲一下namp的其他的一些扫描。

5. 其他扫描

5.1 SYN扫描

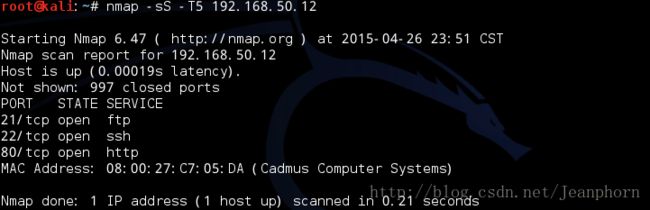

使用-sS选项对我们的虚拟机Ubuntu(192.168.50.12)发起一个完全开发的扫描。结果如下:

结果表明,至少192.168.50.12主机至少开放了3个端口,要确保使用不同类型的扫描对目标网络扫描,否则可能丢失一些很重要的信息导致测试结果相差很大。

5.2 NULL扫描

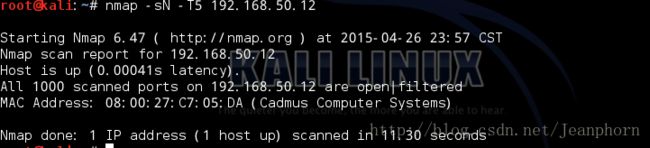

选用NULL扫描,再来看看结果:

结果令我们很失望,所有的端口都处于open/filtered状态。我们可以猜测目标主机安装了防火墙,从结果上看,我们是无法获得有效信息了。

注:ubuntu可以使用ufw管理基于主机的iptables防火墙。这个防火墙容易配置且非常稳定。

$ sudo ufw enable #开启防火墙

$ sudo ufw disable #关闭防火墙

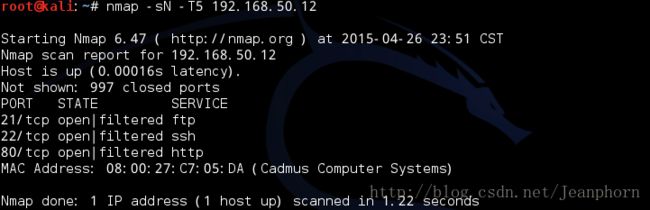

如果我们把测试目标主机的防火墙关掉,则结果如下:

从结果上看,NULL扫描也会扫描出结果,只不过标注上了open/filtered。

5.3 ACK扫描

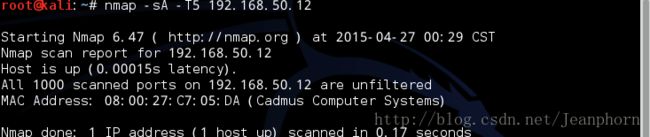

再有防火墙的情况下,我们没用从NULL扫描中获取有效信息,现在进行ACK扫描。

仍然没有扫描到有效信息,为了测试ACK扫描和NULL扫描,我们增加一个设置,在目标主机配置https服务并在防火墙增加一条规则,允许https的访问,即开放443端口。(可在Ubuntu上执行sudo ufw allow 443命令。)

NULL扫描依然是以上结果,没有扫描到有效信息。但是再执行ACK扫描时,结果可就不同了。

从扫描结果得知有一个443端口没有被过滤掉。

小结

使用不同的扫描类型可能会得到不同的结果,应予以重视。理想情况下,想进行最隐蔽的扫描,根据结果和收集的信息进行下一步工作。