DVWA使用教程(Brute Force)(一)

DVWA使用教程(Brute Force)(一)

DVWA是一个用来练习Web渗透的PHP应用。共有十个模块,分别是

1.Brute Force(爆破)

2.Command Injection(命令注入)

3.CSRF(跨站请求伪造)

4.File Inclusion(文件包含)

5.File Uplod(文件上传)

6.Insecure CAPTCHA(不安全的验证码)

7.SQL Inj(SQL注入)

8.SQL B Inj(SQL盲注)

9.XSS-ref(反射型xss)

10.xss-stored(存储型xss)

一、 简介

Brute Force通过登录页面进入到该漏洞的测试位置。

这个模块是用来测试暴力破解工具和展示不安全的开发实现。

二、 功能特点

耗费时间比较长,基本是软件自动化测试,枚举完成所有请求,攻击开始后,手工操作的部分非常有限。

三、 各防护等级简介

low等级,对爆破攻击行为毫无设防。

medium等级,对爆破攻击行为防护不足,防护做法欠考虑。

hight等级,对爆破攻击行为有一定防护,但有疏忽。

impossible等级,对爆破攻击行为正确防护。

四、low代码模块剖析

概述:low等级,对爆破攻击行为毫无设防。

' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . 'Welcome to the password protected area {$user}

"; echo ""; } ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res); } ?>

Username and/or password incorrect.

根据代码可以得知

1.isset函数用来检测变量是否设置,并且不是 NULL。

2.用户可以完全控制该参数,传参时给Login赋值即可满足条件继续执行。

3.无论用户名还是密码都没有经过任何的过滤和检查。

4.用户输入的用户名将原封不动传递到SQL语句中。

5.用户输入的密码将进行md5散列后传递到SQL语句中。

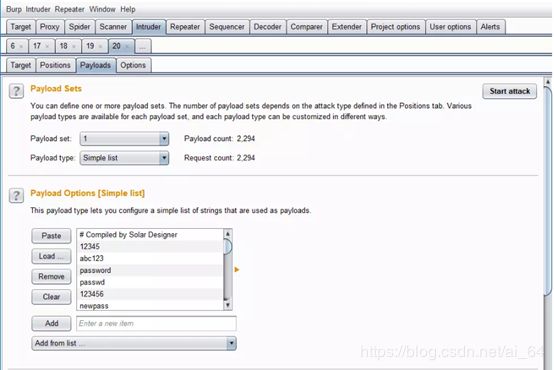

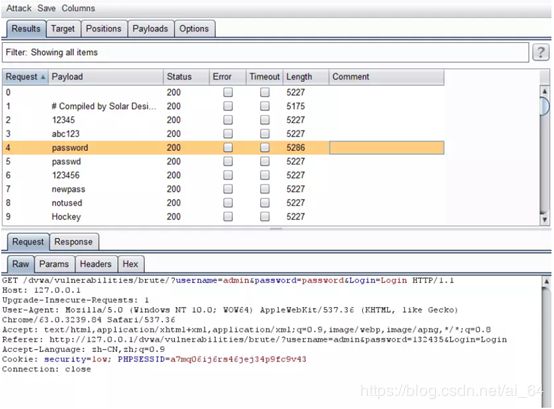

爆破尝试,步骤如下。

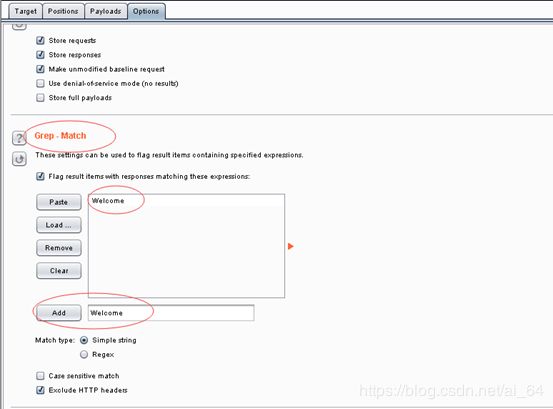

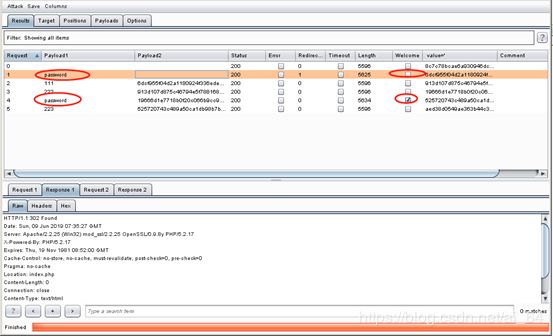

通过配置option选项可以让结果更直观些。

五、medium代码模块剖析

概述:medium等级,对爆破攻击行为防护不足,防护做法欠考虑。

' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . 'Welcome to the password protected area {$user}

"; echo ""; } ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res); } ?>

Username and/or password incorrect.

根据代码可以得知

1.isset函数用来检测变量是否设置,并且不是 NULL。

2.用户可以完全控制该参数,传参时给Login赋值即可满足条件继续执行。

3.用户名部分使用mysqli_real_escape_string(str)函数用户名的特殊符号(\x00,\n,\r,\,‘,“,\x1a)(ascii码0,换行,回车,回退)进行转义,除宽字节注入外,可以抵抗其余SQL注入。

4.用户输入的密码将进行md5散列后传递到SQL语句中。

5. 如果密码输错了,则延时两秒之后才能再次提交。

爆破部分尝试与low代码部分一样。

六、High代码模块剖析

概述:hight等级,对爆破攻击行为有一定防护,但有疏忽。

' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . 'Welcome to the password protected area {$user}

"; echo ""; } ((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res); } // Generate Anti-CSRF token generateSessionToken(); ?>

Username and/or password incorrect.

根据代码可以得知

1.isset函数用来检测变量是否设置,并且不是 NULL。

2.用户可以完全控制该参数,传参时给Login赋值即可满足条件继续执行。

3. 校验token,每次都需要更新token。

3.用户名部分使用,stripslashes(str)函数去除用户名中出现的反斜线。然后再使用mysqli_real_escape_string(str)函数用户名的特殊符号(\x00,\n,\r,\,‘,“,\x1a)(ascii码0,换行,回车,回退)进行转义,完全抵抗SQL注入。

4.用户输入的密码将进行md5散列后传递到SQL语句中。

5. 如果密码输错了,则延时0-3秒之后才能再次提交。

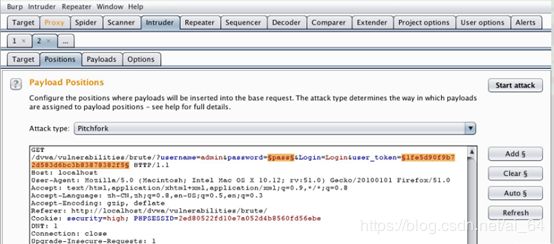

爆破尝试,步骤如下。

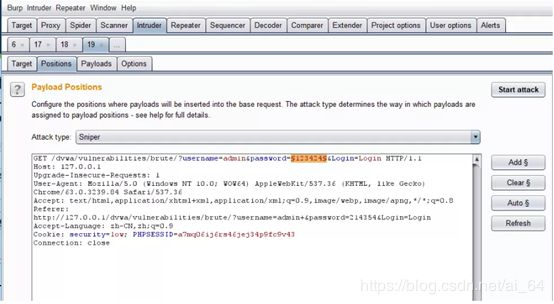

Attack type选择Pitchfork。将passwod和user_token设置攻击位置(attack position)

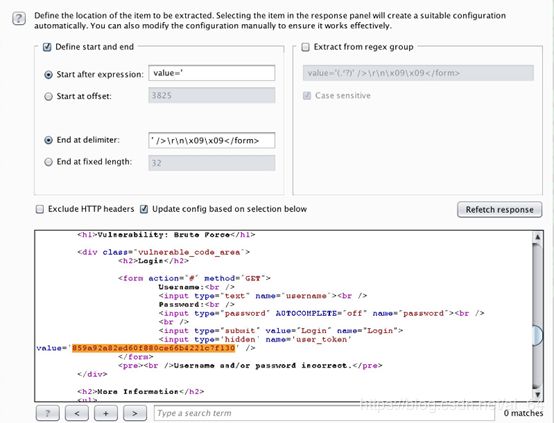

在options栏找到Grep – Extract,点击Add,弹出的界面中点击Refetch response,进行一个请求,即可看到响应报文,直接选取需要提取的字符串,上面的会自动填入数据的起始和结束标识。

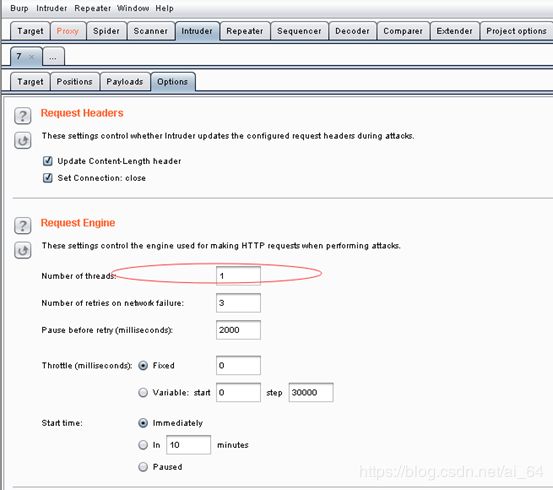

注意设置跳转跟随。

( Never(从来没有) - 入侵者不会遵循任何重定向。 On-site only(现场唯一的) - 入侵者只会跟随重定向到同一个网页“网站” ,即使用相同的主机,端口和协议的是在原始请求使用的URL 。 In-scope only(调查范围内的唯一) - Intruder只会跟随重定向到该套件范围的目标范围之内的URL 。 Always(总是) - Intruder将遵循重定向到任何任何URL 。您应使用此选项时应谨慎 - 偶尔, Web应用程序在中继重定向到第三方的请求参数,并按照重定向你可能会不小心攻击。)

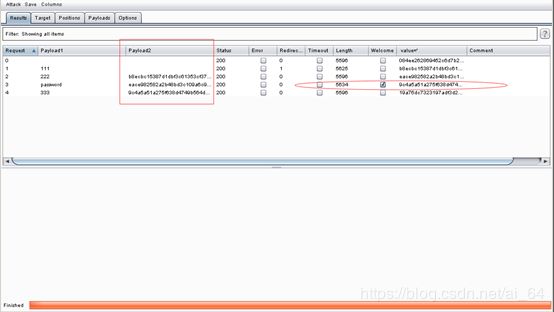

结果如下,没发生302跳转,成功跑出密码。上一次访问得到的token作为了本次请求的参数。而且从响应信息上也可以看到,没有提示token错误。不过这里注意到,字典的前几个元素不正常,这是因为burp每次开启爆破任务前都要进行payload空负载请求。这导致字典的第一个元素将得不到合适token,如果密码恰巧在第一个就白忙活了。

七、Impos代码模块剖析

prepare( 'SELECT failed_login, last_login FROM users WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// Check to see if the user has been locked out.

if( ( $data->rowCount() == 1 ) && ( $row[ 'failed_login' ] >= $total_failed_login ) ) {

// User locked out. Note, using this method would allow for user enumeration!

//echo "

This account has been locked due to too many incorrect logins.

";

// Calculate when the user would be allowed to login again

$last_login = strtotime( $row[ 'last_login' ] );

$timeout = $last_login + ($lockout_time * 60);

$timenow = time();

/*

print "The last login was: " . date ("h:i:s", $last_login) . "

";

print "The timenow is: " . date ("h:i:s", $timenow) . "

";

print "The timeout is: " . date ("h:i:s", $timeout) . "

";

*/

// Check to see if enough time has passed, if it hasn't locked the account

if( $timenow < $timeout ) {

$account_locked = true;

// print "The account is locked

";

}

}

// Check the database (if username matches the password)

$data = $db->prepare( 'SELECT * FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR);

$data->bindParam( ':password', $pass, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// If its a valid login...

if( ( $data->rowCount() == 1 ) && ( $account_locked == false ) ) {

// Get users details

$avatar = $row[ 'avatar' ];

$failed_login = $row[ 'failed_login' ];

$last_login = $row[ 'last_login' ];

// Login successful

echo "Welcome to the password protected area {$user}

";

echo " ";

// Had the account been locked out since last login?

if( $failed_login >= $total_failed_login ) {

echo "

";

// Had the account been locked out since last login?

if( $failed_login >= $total_failed_login ) {

echo "Warning: Someone might of been brute forcing your account.

";

echo "Number of login attempts: {$failed_login}.

Last login attempt was at: ${last_login}.

";

}

// Reset bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = "0" WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

} else {

// Login failed

sleep( rand( 2, 4 ) );

// Give the user some feedback

echo "

Username and/or password incorrect.

Alternative, the account has been locked because of too many failed logins.

If this is the case, please try again in {$lockout_time} minutes.

";

// Update bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = (failed_login + 1) WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Set the last login time

$data = $db->prepare( 'UPDATE users SET last_login = now() WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Generate Anti-CSRF token

generateSessionToken();

?>根据代码可以得知

1.isset函数用来检测变量是否设置,并且不是 NULL。

2.用户可以完全控制该参数,传参时给Login赋值即可满足条件继续执行。

3. 校验token,每次都需要更新token。

3.用户名部分使用,stripslashes(str)函数去除用户名中出现的反斜线。然后再使用mysqli_real_escape_string(str)函数用户名的特殊符号(\x00,\n,\r,\,‘,“,\x1a)(ascii码0,换行,回车,回退)进行转义,完全抵抗SQL注入。

4.用户输入的密码将进行md5散列后传递到SQL语句中。

5. 当用户登录失败达到3次,锁定账号15分钟,同时采用了更为安全的PDO(PHP Data Object)机制防御sql注入。PDO执行任何数据库操作分两步操作,用户输入的部分属于第二步,即使包含命令也不会执行。

八、注入的做法

在low模块中,可以使用注入的方法登录。注意的是,程序结果集中只有一条数据才能登陆成功。密码参数会进行md5散列,故注入的位置只能是用户名处。可以是 ‘ or 1=1# 或者 ‘ or 1=1 limit 1,1# ,把#换成两个减号也可以,这里没有任何输入过滤,注入起来很是方便。

九、小结

内容比较多,学习dvwa的暴力破解模块颇为耗时。从代码审计,到研究burp爆破的各种操作。遇到不懂的地方查阅资料,前前后后花了近十五小时。端午节放假三天,想多学点,没出去嗨。如此一来,本文便是端午节送给自己的礼物了。