上网行为安全之深信服用户认证技术和用户、组管理

文章目录

- 认证技术框架

- 1.不需要认证技术

- 1.1数据包特征信息

- 1.2不需要认证配置思路

- 1.3不需要认证效果显示

- 2.IP/MAC地址绑定技术

- 2.1工作原理

- 2.2配置思路

- 2.3 配置结果显示

- 2.4总结

- (1)设备无法获取交换机的ARP表的排查思路

- (2)如果以设备网桥模式部署在30位掩码的网络环境中如何获取交换机的 ARP表?

- (3)IP/MAC绑定失败

- 3.密码认证技术

- 3.1需求

- 3.2密码认证实战分析

- 3.3配置思路

- 3.4密码认证效果显示

- 3.5总结

- (1)密码认证界面无法正常弹出的排查思路

- (2)重定向

- 1.虚拟IP重定向

- 2.DMZ口重定向

- 3.6密码认证注意事项

- 4.外部认证技术

- 4.1外部认证过程

- 4.2外部认证条件

- 4.3外部认证服务器配置

- 4.4LDAP认证案例

- 4.4.1LDAP认证配置思路

- 4.4.2LDAP认证配置步骤

- 5.用户和用户组管理

- 5.1用户管理

- 5.1.1添加用户时

- (1)手动添加用户

- (2)批量导入用户

- (3)认证策略自动添加用户

- 5.1.2用户和用户组搜索

- 5.1.3用户如何注销

- SNMP协议

- MIB库

- OID值

- SNMP协议数据单元

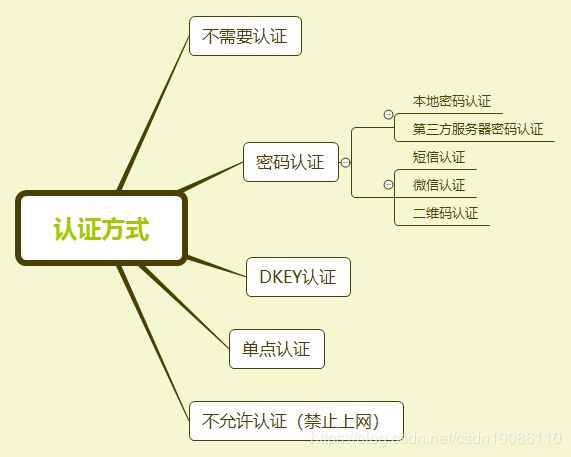

认证技术框架

1.不需要认证技术

需求:IT部电脑IP不固定,认证不受限制

1.1数据包特征信息

• 设备根据数据包的源IP地址、计算机名、源MAC地址来标识用户。

• 优点:终端用户上网认证的过程是透明的,不会感知设备的存在。

• 一般适用于对认证要求不严格的场景

1.2不需要认证配置思路

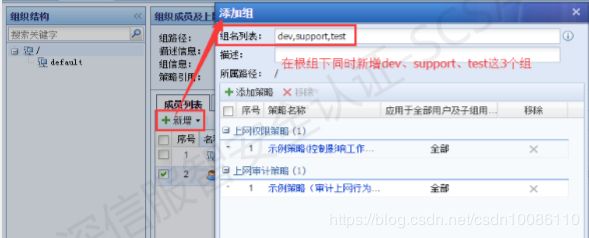

1、 首先为办公区的用户建一个用户组,

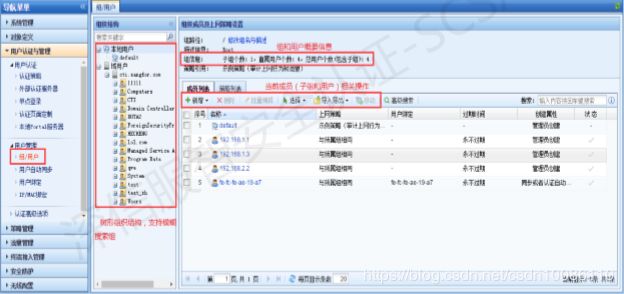

在【用户认证与管理】-【用户管理 】-【组/用户】中,点新增,选择【组】,定义组名:IT部

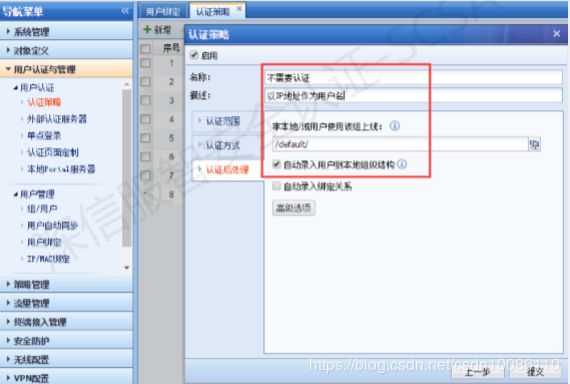

2、新增【认证策略】,选择认证方式为不需要认证,不绑定任何地址

3、【认证后处理】-【非本地/域用户使用该组上线】:IT部

1.3不需要认证效果显示

2.IP/MAC地址绑定技术

需求:办公区用户不允许私自修改IP地址, 否则禁止上网

但是由于用户经过交换机去上网时,MAC地址会发生变化,是如何将IP/MAC地址成功绑定的呢?

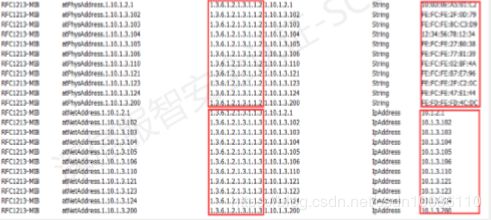

是通过SNMP协议来实现该功能的。

2.1工作原理

1、用户上网的数据经过三层交换机会在 交换机上形成ARP表

2、上网的数据经过AC时,AC看到数据 包的源MAC地址都是三层交换机的MAC ,于是AC会主动通过SNMP协议去读取 三层交换机的ARP表(要在三层交换机上 先设置允许AC访问其SNMP服务) 3、AC会将读取到的ARP条目和AC设备 里面绑定的IP/MAC条目进行对比

4、如果比对结果一致,则允许上 网,否则丢弃数据包禁止上网

2.2配置思路

1、 首先为办公区的用户建一个用户组,

在【用户认证与管理】-【用户管理 】-【组/用户】中,点新增,选择【组】,定义组名:办公区

2、新增【认证策略】,选择认证方式为不需要认证

3、【认证后处理】-【非本地/域用户使用该组上线】选择:办公区

4、勾选【自动录入绑定关系】-【自动录入IP和MAC的绑定关系】

三层网络环境下特别注意,需要开启以下功能:

5、配置【认证高级选项】-【跨三层取MAC】

(注意:要在三层设备上设置允许AC访问其SNMP服务器)

2.3 配置结果显示

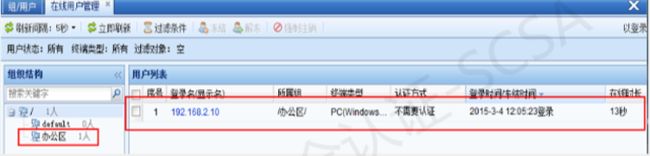

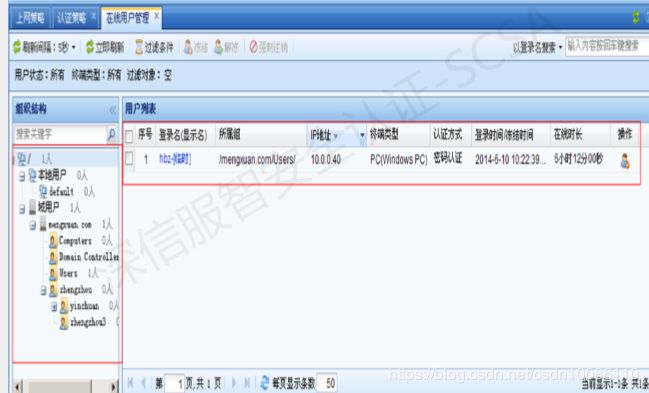

(1)【系统管理】—【在线用户管理】可以看到用户认证上线的身份

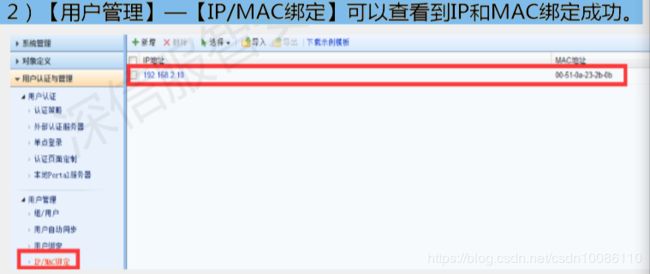

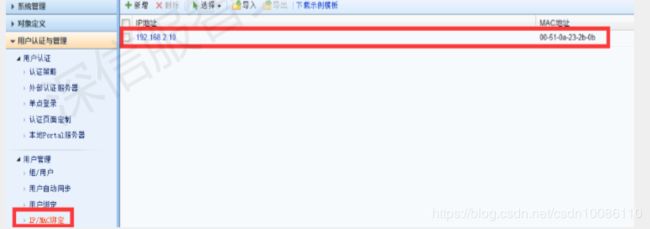

(2)【用户管理】—【IP/MAC绑定】可以查看到IP和MAC绑定成功。

2.4总结

(1)设备无法获取交换机的ARP表的排查思路

1、检查设备与交换机是否通讯正常

2、检查交换机的配置(是否允许AC访问其SNMP服务器)、ACL和团体名

3、检查中间设备是否有拦截UDP 161端口

4、在电脑上通过BPSNMPUtil工具连接交换机,测试是否可以读取ARP表

5、AC只支持SNMP V1 V2 V2C版本协议

~~

(2)如果以设备网桥模式部署在30位掩码的网络环境中如何获取交换机的 ARP表?

防火墙和交换机启30位掩码的地址,我们的AC网桥将不可用, 需要和交换机通过snmp取mac需要用管理口

为什么此时网桥不能用?

30位掩码下的整个网络环境,只有两个可用IP AC是网桥模式部署,所以AC上下的设备都得分配IP,此时 AC分配不到IP,处于无IP网桥模式,因此要用管理口来另接交换机(此时交换机上也要进行配置网口与AC的管理口对接)

(3)IP/MAC绑定失败

1.查看是否在【跨三层取MAC】中没有排除三层设备的MAC地址;

2.在【IP/MAC绑定】中,查看PC 的IP或MAC是否已经绑定了其他 MAC或者IP(同时查看三层设备的MAC是否被PC绑定了)

3.密码认证技术

3.1需求

客户需求:公共上网区则需要输入账号和密码才 能上网,确保网络行为能跟踪到

需求背景:

1.当用户首次上网时,会要求用户提交用户名密码信息,如果用户提交的用 户名密码信息和本地(或第三方服务器)一致,则给予认证通过。

2.一般适用于对认证要求严格,希望上网日志记录具体的帐号,或希望和客 户现有的第三方服务器结合认证的场景

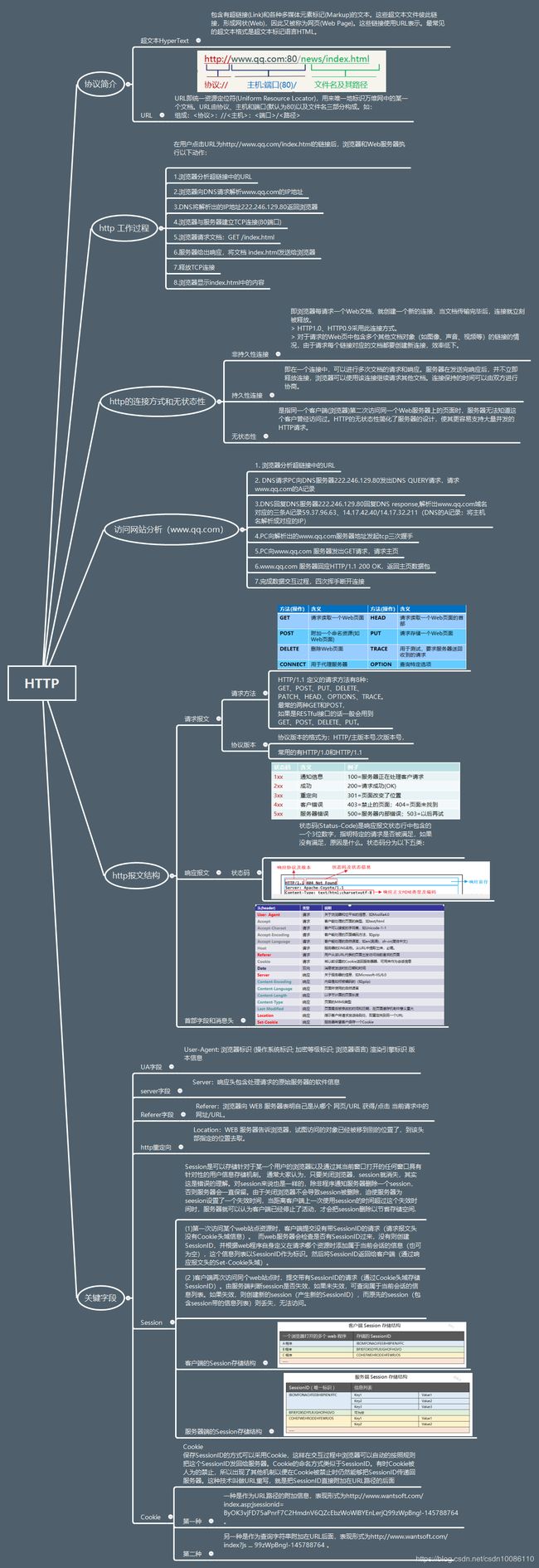

主要涉及到HTTP协议,下边为自己总结的脑图,供参考回顾HTTP协议。

3.2密码认证实战分析

首先我们以访问www.qq.com为例,回顾一下密码认证的数据流过程

第一步:PC先进行www.qq.com DNS解析域名过程

第二步:PC向解析出的www.qq.com服务器地址发起tcp三次握手

第三步:PC向www.qq.com 服务器发出GET请求,请求主页

第四步:AC拦截PC的GET请求,并把AC自己伪装成服务器(用腾讯服务器的 IP给PC发包),给PC回复HTTP 302 Moved Temporarily ,要求PC重定向请求以下URL http://10.1.3.4:80/ac_portal/proxy.html?template=default&tabs=pwd&v lanid=0&url=http://www.qq.com%2f 其中10.1.3.4就是AC设备的LAN IP、网桥IP或者虚拟IP

第五步:PC自动重定向访问AC的认证界面,输入正确的账号密码,登录成功

3.3配置思路

1、 首先为办公区的用户建一个用户组,

在【用户认证与管理】-【用户管理 】-【组/用户】中,点新增,选择【组】,

定义组名:公共区

2、新增用户,设置本地密码

3、新增【认证策略】,选择认证方式为密码认证

4、【认证高级选项】-【其他选项】勾选【未认证或被冻结时允许访问DNS服 务】

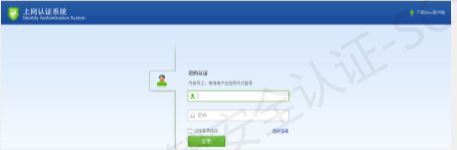

3.4密码认证效果显示

1、用户去上网的时候,打开网站,重定向到认证界面

2、输入用户名和密码,用户验证完成之后,在在线用户管理里面可以看到这 个用户已经成功上线

3.5总结

(1)密码认证界面无法正常弹出的排查思路

先确认网络环境,手动打开是否可以打开

1、网桥部署虚拟地址是否跟内网冲突,PC浏览器是否做了上网代理

2、AC下接的设备是否有做限制

3、需要启用未通过认证的用户允许访问dns服务

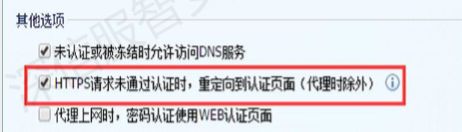

4、访问的如果是https的网站需要启用HTTPS请求未通过认证时,重定向到认证

页面(代理时除外)

5、根据关联的上网策略不能拒绝http应用和dns应用

6、防火墙规则不能拒绝80和53端口【系统管理】-【防火墙】-【LAN-WAN】

关于第四条的重定向进行介绍

(2)重定向

1.虚拟IP重定向

1.内网PC认证前的HTTP上网数据经过AC时,AC拦截并记录 下数据包的源,目的IP,数据包的封装类型,以及数据包进入AC时的接口。

2. AC回弹portal的重定向认证页面时,会将记录下来的数据包的源,目的IP反转,再从数据包进入的接口直接发出去,其中数据包中的数据字段会替换成AC虚拟IP的重定向URL地址。

(AC只在网桥模式下有虚拟IP重定向)

2.DMZ口重定向

内网PC认证前的HTTP上网数据经过AC时,AC拦截数据包,AC通过查找本身DMZ口的路由表,将portal的重定向认证页面从 DMZ口发出,其中数据包中的数据字段会替换成AC的DMZ口IP的重定向 URL地址。(一般用在无可用网桥IP时选择从DMZ口重定向)

3.6密码认证注意事项

1、如果在认证后处理,需要用户绑定了mac地址的时候,需要注意内网是否 为三层环境,如果是,则需要启用跨三层mac地址识别

2、如果内网是DHCP的场景,不要勾选绑定IP地址

3、如果用户打开HTTPS的网站也要能跳转到认证页面,需要在【认证选项】 勾选以下选项:

4.外部认证技术

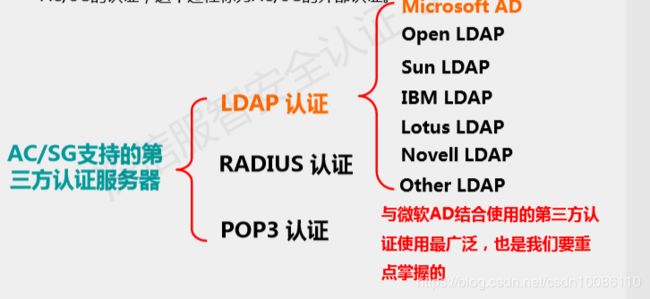

SANGFOR AC/SG的外部认证,也称为第三方认证。

用户的账号密码信息保存在第三方服务器上,AC/SG将用户提交的用户名密码信息转给第三方认证服 务器校验,通过第三方服务器返回的认证成功与否的信息,决定是否通过 AC/SG的认证,这个过程称为AC/SG的外部认证。

4.1外部认证过程

1. PC向AC/SG提交用户名密码信息

2. AC/SG判断为外部认证,并把用 户名密码信息发给外部认证服务 器校验

3. 外部认证服务器校验后,向 AC/SG发送认证失败或成功的消 息、

4. AC/SG根据外部认证服务器返回 的消息,确定是否让该PC通过认 证。

5. PC通过认证后,就可直接访问公网了

4.2外部认证条件

满足如下两个条件的用户才会匹配外部认证流程:

1. 认证策略中,认证方式选择“密码 认证,认证服务器选择“第三方服 务器”

2.认证高级选项,未启用“DKey"

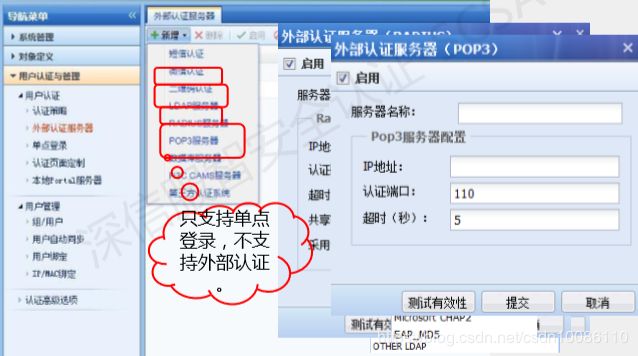

4.3外部认证服务器配置

1、选择需要新增的外部认证服务器类型【LDAP, RADIUS, POP3服务器】

2、设置外部认证服务器的通信方式,IP,端口等

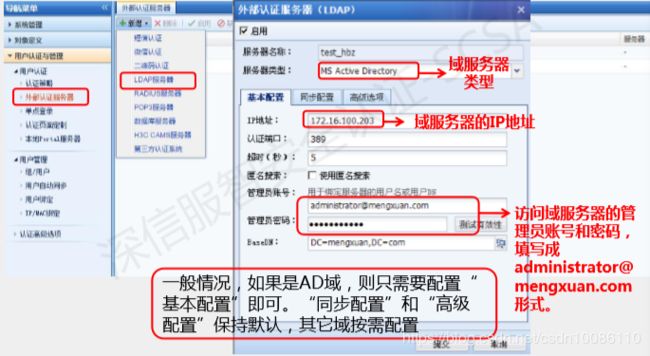

4.4LDAP认证案例

案例背景:

某公司内网有一台AD域服务器,域名为mengxuan.com,服务器IP地

址为172.16.100.203。要求内网用户上网时使用域帐号和密码来通过

AC设备的认证才可以上网

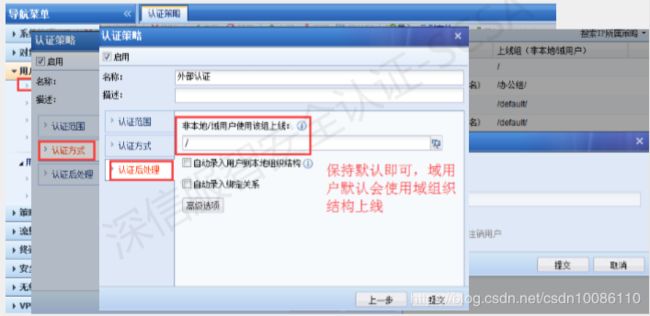

4.4.1LDAP认证配置思路

1、新建外部认证服务器,设置AD域服务器信息。

2、新建认证策略,选择“密码认证”认证服务器选择上面创建好的

服务器。

4.4.2LDAP认证配置步骤

第一步:新建外部认证服务器,设置AD域服务器相关信息。

(1)测试有效性—账户有效性:

可以通过此功能测试域账号的有效性,如上既测试了 域的管理员账号administrator是否有权限读取域的组织结构,又测试了域的用户 support1账号密码是否正确。

(2)测试有效性—修改密码:如果域上的账号是允许修改密码的,可以直接通过 测试有效性修改密码,修改域上的账号密码。

注意:如果客户的域环境是独立域,添加外部认证服务器时,认证端口填写389;如果是父子域,如 父域sangfor.com,子域ac.sangfor.com,ssl.sangfor.com等,则外部认证服务器配置的是父域的地址 ,且端口需要填3268

5.用户和用户组管理

5.1用户管理

5.1.1添加用户时

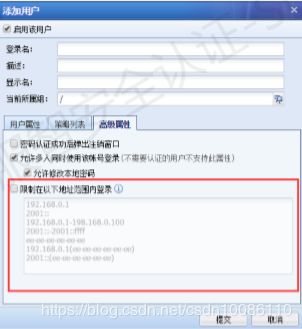

【限制在以下地址范围内登录】:指的是账号只能在设置地址范围的终端上登 录,其它账号也可以在这些地址上登录。

(1)手动添加用户

(2)批量导入用户

(3)认证策略自动添加用户

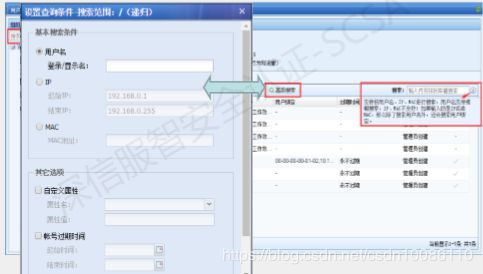

5.1.2用户和用户组搜索

5.1.3用户如何注销

1. 在【系统管理】-【在线用户管理】中强制注销在线用户 (临时用户,Dkey用户,无需认证的用户无法被强制注销)

2. 在【认证选项】中选择【无流量时强制注销用户】(对所有用户生效)

3. 在【用户认证与管理】-【认证高级选项】-【认证选项】里设置【每天强制 注销】,并设置注销时间(对所有用户生效)

4. 设置认证页面关闭时自动注销

5. 设置MAC变动时自动注销

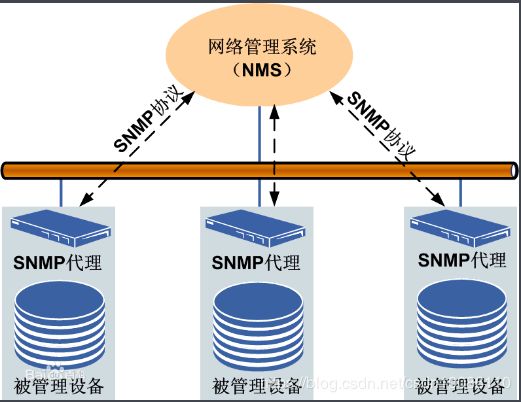

SNMP协议

协议概述:

SNMP是基于TCP/IP协议族的网络管理标准,是一种在IP网络中管理网络 节点(如服务器、工作站、路由器、交换机等)的标准协议。SNMP能够使网 络管理员提高网络管理效能,及时发现并解决网络问题以及规划网络的增长。 网络管理员还可以通过SNMP接收网络节点的通知消息以及告警事件报告等来 获知网络出现的问题。

简单网络管理协议(SNMP)是1990年之后TCP/IP网络中应用最为广泛的网络管理协议。1990年5月,RFC1157定义了SNMP(simplenetworkmanagementprotocol)的第一个版本SNMPv1。RFC1157和另一个关于管理信息的文件RFC1155一起,提供了一种监控和管理计算机网络的系统方法。因此,SNMP得到了广泛应用,并成为网络管理的事实上的标准。

SNMP在90年代初得到了迅猛发展,同时也暴露出了明显的不足,如,难以实现大量的数据传输,缺少身份验证(Authentication)和加密(Privacy)机制。因此,1993年发布了SNMPv2,

具有以下特点:

1.支持分布式网络管理

2.扩展了数据类型

3.可以实现大量数据的同时传输,提高了效率和性能

4.丰富了故障处理能力

5.增加了集合处理功能

6.加强了数据定义语言

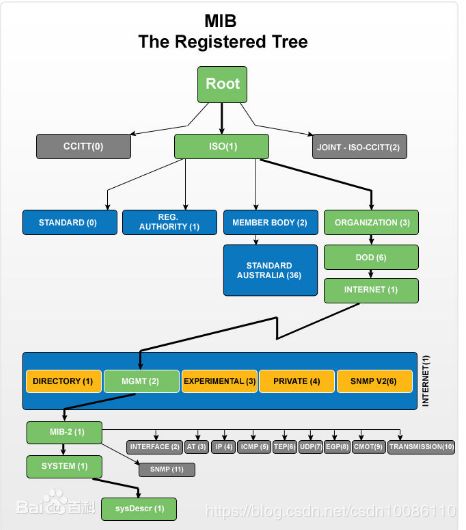

MIB库

管理信息库MIB:任何一个被管理的资源都表示成一个对象,称为被管理的对象。

MIB是被管理对象的集合。

它定义了被管理对象的一系列属性:对象的名称、对象的访问权限和对象的数据类型等。 每个OID(Object IDentification)都对应一个唯一的对象

OID值

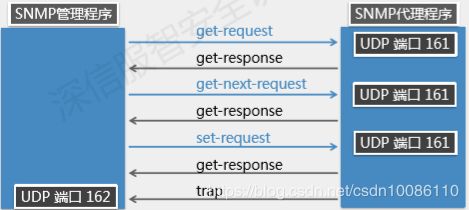

SNMP协议数据单元

SNMP规定了5种协议数据单元PDU(也就是SNMP报文),用来在管理进程 和代理之间的交换。

get-request操作:从代理进程处提取一个或多个参数值。

get-next-request操作:从代理进程处提取紧跟当前参数值的下一个参数值。

set-request操作:设置代理进程的一个或多个参数值。

get-response操作:返回的一个或多个参数值。

trap操作:代理进程主动发出的报文,通知管理进程有某些事情发生。