centos7 openldap双主部署

生产环境肯定需要高可用。高可用方案由双主和主从方式。他们的原理是什么?有什么区别?分别该在什么场景下使用它们?

双主原理:

双主和主从的区别:

貌似生产环境中,用的比较多的是双主模式。

安装说明:

- 从OpenLDAP2.4.23版本开始所有配置数据都保存在slapd.d目录下的cn=config文件夹中,不再使用slapd.conf作为配置文件

- 有两种配置方式,一种是通过修改旧版配置文件slapd.conf,再用

slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d/导入到数据库中,这种方式非常麻烦,不建议使用。 - 一种是通过编辑ldif文件,再用

ldapadd命令导入到数据库中,这种方式是动态配置,不需要重新启动服务端slapd进程。 - 本文采用第二种方式,这种方式网上文档比较少,不好弄,本人花了10几天才算搞了个半懂,在这记录下来,希望能给有需要的人一些帮助

- 如果非要使用第一种方法,centos7系统yum安装后没有slapd.conf.obsolete文件,可以选择从centos6上复制过来

官方文档: https://www.openldap.org/doc/admin24/slapdconf2.html

安装环境

centos 7.3

ldap主1服务器:test1 192.168.255.124

ldap主2服务器:test2 192.168.255.125

OpenLDAP2.4.44

root账号下执行所有命令

安装步骤

在主1和主2都执行下面的步骤

1、安装ldap

[root@test1] ~$ yum install openldap openldap-servers openldap-clients compat-openldap

#可以通过rpm -ql ,来查看每个安装包都有哪些文件

openldap: #OpenLDAP配置文件、库和文档

openldap-servers: #服务器进程及相关命令、迁移脚本和相关文件

openldap-clients: #客户端进程及相关命令,用来访问和修改 OpenLDAP 目录

compat-openldap: #与主从配置相关

安装过程中会自动创建ldap用户和ldap组

$ grep ldap /etc/passwd

ldap:x:55:55:OpenLDAP server:/var/lib/ldap:/sbin/nologin

$ grep ldap /etc/group

ldap:x:55:

2、 复制数据库模板

[root@test1] ~$ cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

原来属于root用户,现在需要改为ldap用户。

[root@test1] ~$ chown ldap. /var/lib/ldap/DB_CONFIG

3、启动ldap,并设置为开机启动。 ldap服务端进程名称为slapd

[root@test1] ~$ systemctl enable slapd && systemctl start slapd && systemctl status slapd

查看进程,端口是389,默认情况下数据为明文传输,添加ssl配置后为密文数据传输后端口为636

[root@test1] /etc/openldap/slapd.d/cn=config$ netstat -tunlp |grep slapd

tcp 0 0 0.0.0.0:389 0.0.0.0:* LISTEN 62756/slapd

tcp6 0 0 :::389 :::* LISTEN 62756/slapd

#至于配置ssl先别急,等把基本的配置做完了再弄也不迟。

4、使用 slappasswd 命令生成密码

生成密码。将这个密码作为管理员(admin)的密码。

注意两台机器的上明文密码一样,密文密码不一样。

[root@test1] ~$ slappasswd

New password:

Re-enter new password:

{SSHA}BXTlwAUMwVSgqHr0WlIEud3iu9ddjvQE

编写 LDIF(一种LDAP 专用的数据交换格式)文件,并通过ldapadd命令将管理员密码导入到 LDAP配置文件中。 这种方法乍看起来很麻烦很难,不过也是有规律的,写几个熟悉后并不是很难。

[root@test1] ~$ vim chrootpw.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}BXTlwAUMwVSgqHr0WlIEud3iu9ddjvQE

导入

[root@test1] ~$ ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

5、导入基本数据结构

我们需要向 LDAP 中导入一些基本的 Schema。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,schema控制着条目拥有哪些对象类和属性

[root@test1] /etc/openldap/schema$ ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=cosine,cn=schema,cn=config"

[root@test1] /etc/openldap/schema$ ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=nis,cn=schema,cn=config"

[root@test1] /etc/openldap/schema$ ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=inetorgperson,cn=schema,cn=config"

6、配置 LDAP 的根域(以 dc=baidu,dc=com 为例)及其管理域:

注意:

-

用你自己的域名代替

dc=***,dc=***语句块。 -

olcRootPW字段的值是你上面生成的admin密码的密文。两台机器使用各自的密文密码。

[root@test1] ~$ vim chdomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=admin,dc=baidu,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=baidu,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=admin,dc=baidu,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}BXTlwAUMwVSgqHr0WlIEud3iu9ddjvQE

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=admin,dc=baidu,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=admin,dc=badiu,dc=com" write by * read

导入

[root@test1] ~$ ldapmodify -Y EXTERNAL -H ldapi:/// -f chdomain.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

7、在上述基础上,我们来创建一个叫做 baidu company 的组织

并在其下创建一个 admin 的组织角色(该组织角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

[root@test1] ~$ vim basedomain.ldif

dn: dc=baidu,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: Baidu Company

dc: baidu

dn: cn=admin,dc=baidu,dc=com

objectClass: organizationalRole

cn: admin

dn: ou=People,dc=baidu,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=baidu,dc=com

objectClass: organizationalRole

cn: Group

[root@test1] ~$ ldapadd -x -D cn=admin,dc=baidu,dc=com -W -f basedomain.ldif

Enter LDAP Password: #输入上面设置的管理员密码(明文)

adding new entry "dc=baidu,dc=com"

adding new entry "cn=admin,dc=baidu,dc=com"

adding new entry "ou=People,dc=baidu,dc=com"

adding new entry "ou=Group,dc=baidu,dc=com"

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dc=baidu,dc=com 是该树的根节点,其下有一个管理域 cn=admin,dc=baidu,dc=com 和两个组织单元 ou=People,dc=baidu,dc=com 及 ou=Group,dc=baidu,dc=com。

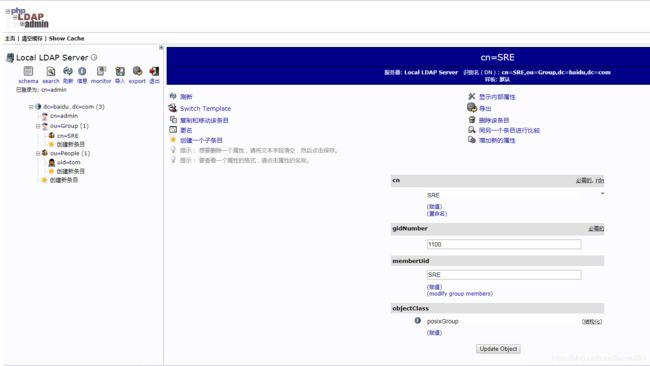

两台机器上都安装网页端管理工具phpldapadmin

这里把网页端安装好,可以方便我们后面验证命令行端的操作是否成功。

安装步骤在这里 https://blog.csdn.net/fanren224/article/details/80532268

接下来,我们来创建一个叫作tom 的员工并将其分配到 ops组来验证上述配置是否生效。

[root@test1] ~$ vim ldapuser.ldif

dn: uid=tom,ou=People,dc=baidu,dc=com

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

uid: tom

cn: tom

sn: tom

userPassword: {SSHA}i62EIL9tklQjQJvO8PrxEyGVidSUL8Fq (这个密文密码需要先用slappasswd生成)

uidNumber: 1100

gidNumber: 1100

homeDirectory: /home/tom

dn: cn=ops,ou=Group,dc=baidu,dc=com

objectClass: posixGroup

cn: ops

gidNumber: 1100

memberUid: ops

[root@test1] ~$ ldapadd -x -D cn=admin,dc=baidu,dc=com -W -f ldapuser.ldif

Enter LDAP Password: (这里输入的是管理员密码)

adding new entry "uid=tom,ou=People,dc=baidu,dc=com"

adding new entry "cn=ops,ou=Group,dc=baidu,dc=com"

除了在网页端查看条目,我们也可以使用 ldapsearch 命令来查看 LDAP 目录服务中的所有条目信息:

[root@test1] ~$ ldapsearch -x -b "dc=baidu,dc=com" -H ldap://127.0.0.1

在test2上查的话是,把127.0.0.1换成test1的ip地址

[root@test1] ~$ ldapsearch -x -b "dc=baidu,dc=com" -H ldap://127.0.0.1

删除条目

ldapdelete -x -W -D 'cn=admin,dc=baidu,dc=com' "uid=tom,ou=People,dc=baidu,dc=com"

在网页端查看下是否已经删除成功。如下。可以看到只删除了用户,用户组还在的。

至此两台ldap主服务器端配置并验证完成。

二、配置双主复制功能,在主1和主2上执行下面的步骤

ldap双主复制功能的实现依赖于syncprov模块,这个模块位于/usr/lib64/openldap目录下

[root@test1] ~/ldif$ vim mod_syncprov.ldif

# create new

dn: cn=module,cn=config

objectClass: olcModuleList

cn: module

olcModulePath: /usr/lib64/openldap

olcModuleLoad: syncprov.la

[root@test1 ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f mod_syncprov.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=module,cn=config"

[root@test1] ~/ldif$ vim syncprov.ldif

# create new

dn: olcOverlay=syncprov,olcDatabase={2}hdb,cn=config

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: syncprov

olcSpSessionLog: 100

[root@test1 ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f syncprov.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

在主1和主2上执行下面的步骤,只需要替换olcServerID和provider的值

[root@test1] ~/ldif$ vim master01.ldif

# create new

dn: cn=config

changetype: modify

replace: olcServerID

# specify uniq ID number on each server

olcServerID: 0 #唯一值,主2上替换为1

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcSyncRepl

olcSyncRepl: rid=001

provider=ldap://192.168.255.125:389/ #此处为主2服务器地址,主2此处相应地上替换为主1服务器地址192.168.255.124:389

bindmethod=simple

binddn="cn=admin,dc=baidu,dc=com"

credentials=123456 #管理员的明文密码

searchbase="dc=baidu,dc=com"

scope=sub

schemachecking=on

type=refreshAndPersist

retry="30 5 300 3"

interval=00:00:05:00

-

add: olcMirrorMode

olcMirrorMode: TRUE

dn: olcOverlay=syncprov,olcDatabase={2}hdb,cn=config

changetype: add

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: syncprov

导入配置

[root@test1 ~]# ldapmodify -Y EXTERNAL -H ldapi:/// -f master01.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

至此双主配置完成。

在配置完成之后,我们必须要做的一件事,就是测试一下是否配置成功。

三、测试验证

你可以在机器上通过命令来测试,也可以通过在网页端来测试。

命令验证方式

在主1上进行测试

1) 在test1机器上添加一个test用户,然后分别在两个节点上进行查询操作,test.ldif参考上文。

[root@test1 ~]# ldapadd -x -D "cn=admin,dc=baidu,dc=com" -W -f test.ldif

adding new entry "uid=test,ou=People,dc=baidu,dc=com"

在test1上查看是否添加成功

指定主1的ip

[root@test1] ~$ ldapsearch -x -b "dc=baidu,dc=com" -H ldap://192.168.255.124|grep uid=test

dn: uid=test,ou=People,dc=baidu,dc=com

指定主2的ip

[root@test1] ~$ ldapsearch -x -b "dc=baidu,dc=com" -H ldap://192.168.255.125|grep uid=test

dn: uid=test,ou=People,dc=baiduu,dc=com

2)在test1上执行命令删除test用户,然后分别在两个节点上进行查询操作

[root@test1 ~]# ldapdelete -x -D "cn=admin,dc=baidu,dc=com" -W "uid=test,ou=People,dc=baidu,dc=com"

查询

[root@test1 ~]# ldapsearch -x -b "dc=baidu,dc=com" -H ldap://192.168.255.124|grep uid=test

[root@test1 ~]# ldapsearch -x -b "dc=baidu,dc=com" -H ldap://192.168.255.125|grep uid=test

网页端验证方式

在http://192.168.255.124/ldapadmin 添加用户,在http://192.168.255.125/ldapadmin上刷新一下,看能不能显示出来。

至此双主模式部署并验证完成

参考文章:

https://www.server-world.info/en/note?os=CentOS_7&p=openldap&f=1

https://arthurdejong.org/nss-pam-ldapd/

其他补充:

如何配置ldap客户端绑定两台ldap主服务器?

authconfig --ldapserver=192.168.255.124,192.168.255.125 --update

这是啥意思?为啥要绑定两台主服务器?打个比方

不绑定的话,你执行下面的命令,只对本机上的ldap服务器操作。 绑定了之后,就相当于一次性对两台服务器都操作。

ldapmodify -Y EXTERNAL -H ldapi:/// -f mod_ssl.ldif