攻防世界WEB之新手练习区WP整理

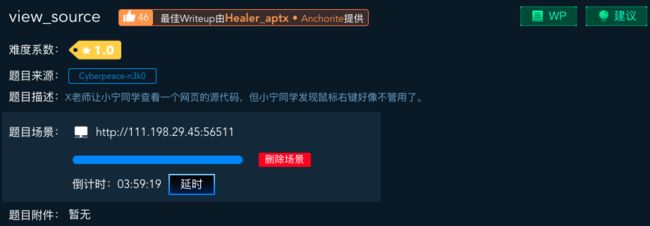

0x01 view_source

打开链接,查看源码

得到Flag cyberpeace{8fd345ebf032f889c4a154e9adb0d3e7}

0x02 robots

题目提示该题目与robots协议相关,URL指向robots.txt

根据txt内容提示打开f1ag_1s_h3re.php

得到flag:cyberpeace{94bf12fd1f3378e75ec1b6a2339ac053}

0x03 backup

通过目录扫描脚本dirsearch扫描题目网站目录

扫描得到.bak文件,打开/index.php.bak,将下载该文件,

用Sublime打开该文件,即可得到Flag:Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

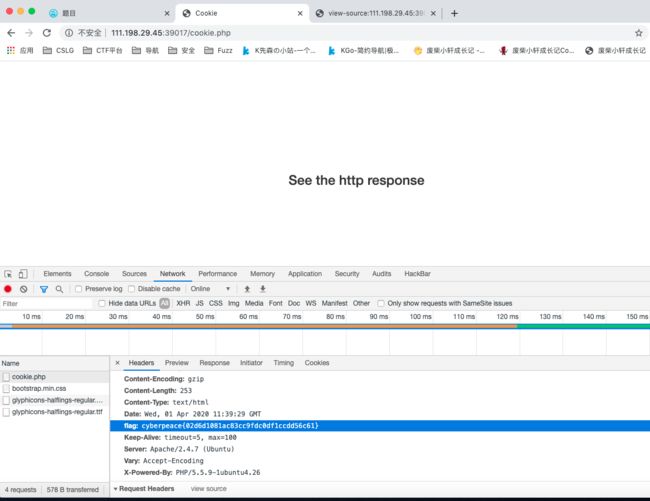

0x04 cookie

打开链接

根据题目提示找到cookie

在ur后指向cookie.php

![]()

查看http的返回

得到Flag:cyberpeace{02d6d1081ac83cc9fdc0df1ccdd56c61}

0x05 disabled_button

F12打开控制台,将按钮块disabled=""删除即可再次点击按钮

得到Flag:cyberpeace{991772d1e43d58bf286216e5b4278769}

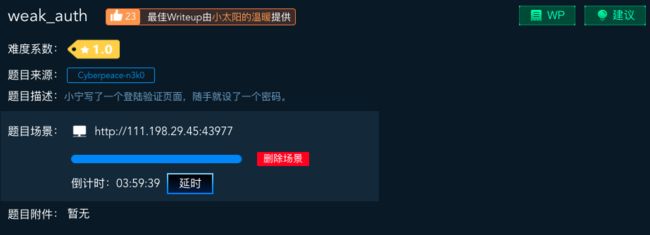

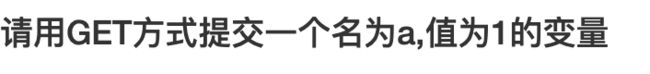

0x06 weak_auth

打开链接,先尝试输入123和123,提示需要使用admin登陆

然后尝试用admin和admin登陆,提示密码错误

尝试用Burpsuite爆破密码

将其扔入Intruder,进行爆破

爆破出密码为123456,登陆得到Flag:cyberpeace{42966aac2f0b0385028e7601a7bafd6d}

0x07 simple_php

打开链接,阅读相关PHP代码

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b']; //url接收参数a和b的值

if($a==0 and $a){

echo $flag1; //如果$a等于0 and $a,输出$flag1

}

if(is_numeric($b)){ //如果$b是数字或者字符串那么退出当前脚本

exit();

}

if($b>1234){

echo $flag2; //如果$b>1234,输出$flag2

}

?>

所以,这里我们既要保证输出 a , a, a,b,又要保证$b是数字,那么就用到php的弱类型比较了

所以可以构造a=c&b=2222a

![]()

得到Flag:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

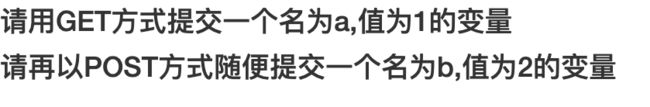

0x08 get_post

利用HackBar 提交a=1

提交URL后得到页面

用HackBar 提交Post数据 b=2

得到Flag:cyberpeace{cb63bbc87507234cccc4e46ad4865045}

0x09 xff_referer

提示需要使用特定IP访问,利用X-Forwarded-For Header浏览器插件伪造IP

然后提示必须来自https://www.google.com

用Burpsuite构造

X-Forwarded-For:123.123.123.123

Referer:https://www.google.com

得到Flag:cyberpeace{b2e0eea7b3e46ecab97c241980c852e3}

0x10 webshell

根据提示然后得到我们可以得到这个一句话的密码是shell

使用蚁剑,右键单击空白处添加数据

输入地址和密码连接

右键文件管理,查看文件目录

发现flag.txt ,打开txt文件

得到Flag: cyberpeace{9c298e551cd051ba2be17c1022b3c5fe}

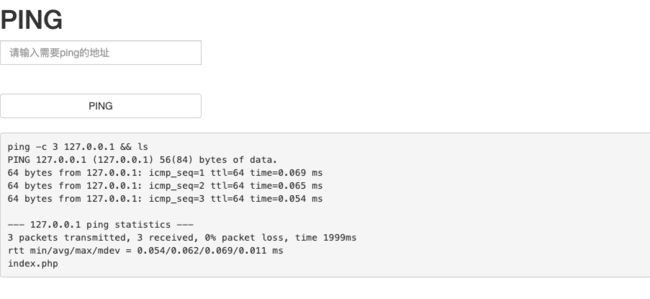

0x11 command_execution

观察题目要求,是ping功能,看看页面中的内容,尝试输入IP地址尝试一下

输入常见的本地地址127.0.0.1试试看,有回显,这时候看回显内容感觉有点像linux系统的回显,测试输入ls看看能不能列出内容,发现没有什么问题,可以断定是linux系统了,那就要用到命令连接符了

有回显,证明这个是可以运行的,那接着往下看看有没有关于flag这个文件,

输入命令127.0.0.1 && find / -name flag.txt,查找其中有没有flag.txt文件(注意空格

看到确实有个flag文件,就在这个home文件夹里,那我们使用cat命令来查看一下其中的内容,

输入命令127.0.0.1 && cat /home/flag.txt,得出答案

得到Flag:cyberpeace{4f01cba3ce0dc9ead6ef996ce1628449}

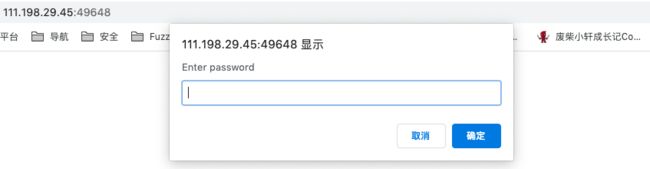

0x12 simple_js

打开该场景后发现是一个登录界面,随便输入一个密码,回显一个对话框就没了,习惯性首先查看源代码

源代码里果然有东西,看到一串比较显眼的数字,一下子想到了ASCII码,转换过来竟然是回显的内容,继续往下看发现了一串代码

使用python将先将16进制数输出

data="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print(data)

得到:55,56,54,79,115,69,114,116,107,49,50

再将数字(ascii码)转换为对应的字符

a = [55,56,54,79,115,69,114,116,107,49,50]

c = ""

for i in a:

b = chr(i)

c = c+b

print(c)

得到字符串:786OsErtk12

规范flag格式,可得到Flag:Cyberpeace{786OsErtk12}

⚠️:更新于2020.04.01,如官方题目有更新,请及时联系我更新WP