1.1 部署×××

一些用户在某些情况下需要部署一个完整的×××解决方案,因为它允许客户端通过使用NetScaler网关插件连接到NetScaler网关而成为内部网络的一部分。NetScaler网关使用的插件也具有端点分析的功能,使我们能够针对客户端进行扫描发现特定的进程。例如,通过扫描发现客户端有杀毒软件正在运行。端点分析不是这里的重点。端点分析的更多信息,建议阅读Citrix文档,位于http://support.citrix.com/article/CTX135136。

要配置和使用常规的×××功能,和在NetScaler的网关上配置ICA代理没有什么区别。我们只需要注意以下几点:

一个NetScaler的虚拟网关服务器需要绑定一个vServer的名称,端口和IP地址

虚拟服务器需要设置为SmartAccess

绑定一个受信任的证书

绑定至少一个身份验证策略

绑定至少一个会话策略

这里部署常规的×××与部署ICA代理唯一的区别是,我们需要将虚拟服务器设置为SmartAccess,还需要改变会话策略。

定义一个×××隧道应如何运行,需要设置的多个选项,因此明白每个功能的作用是很重要的。具体设置如下:

Split Tunnel:这是用来定义当所有客户端的流量或者仅通信网络中指定服务器经过网关C×××连接。

Client Idle Time-out (mins):此定义NetScaler没有用户活动可等待多长时间就断开会话。这仅适用于NetScaler插件。

Plug-in Type:这个定义是提供给用户的插件是基于Windows / Mac的还是基于Java的。

Single Sign-on to Web Applications:这使NetScaler可对网络接口/StoreFront或我们设置自定义主页的SharePoint网站做SSO。

Credential Index:这定义了身份验证凭据被转发到Web应用程序。在这里,我们可以从主要或辅助验证设置中选择。

Single Sign-on with Windows:此允许NetScaler网关插件使用Windows的凭据进行身份验证。

如果Split Tunnel被禁用,那么意味着所有的终端流量都会经过NetScaler的路由与内部进行通信;而如果启用,那么就只允许内部服务器指定条件的终端流量经过NetScaler路由与内部进行通信。那么我们就为其设置一个条件,在网关设置某些不允许的IP地址范围对其进行访问拦截。

此外,我们还应该要求给连接的客户端一个服务器的专用IP地址,这个地址最好在内网的DHCP服务器中进行定义其IP地址范围。这样的话,我们就可以将该内网IP地址绑定到一个AAA用户,AAA组,同时绑定到一个虚拟服务器或着是全局层面。这样可以起到一个安全访问控制的作用。

现在,在已发布的应用程序窗格中,我们需要定义如下:

ICA Proxy:这个设置需要关闭,作为一个完整的×××连接,并不需要ICA Proxy通信。

Web Interface Address:这个地址定义了允许客户端连接到站点地址。

Single Sign-on Domain:这定义了可以用于单点登录的AD域。

当用户连接到该虚拟服务器,在Web页面将看到一个下载选项,允许下载一个NetScaler网关插件,在下载安装之后,将重定向到访问的站点页面。

如果是在一个×××的环境下使用XenDesktop/XenApp的解决方案,尽管这里使用了NetScaler的网关插件建立连接,我们仍然需要通过Citrix Receiver建立到Citrix环境的连接。这就需要这两个客户端进行集成。如果用户安装了Citrix Receiver,然后再安装NetScaler网关插件,那么在Citrix Receiver里面,将获得一个新的选项,在Citrix ReceiverApplet | About | Advanced | Access Gateway Settings。从这里,用户可以启动一个完整的×××会话,直接使用Citrix Receiver时,通过点击从接入网关设置选项登录相连。

在配置这些设置后,我们就成功的配置了一个在Citrix NetScaler Gateway中的×××解决方案。

需要注意的重要一点是,在某些情况下,在构建×××隧道时出现问题。在这种情况下,可以考虑使用基于MAC地址的转发。同时防火墙的规则也会导致出现一些问题。所以在配置的时候需要我们仔细的检查。

1.2 部署客户端访问

Citrix NetScaler的×××支持无本地客户端的访问,是一个基本的基于浏览器的×××解决方案。即给用户呈现有一个网页,用户使用×××时,从网页登录并从使用那里呈现出来的资源,如文件共享,网页应用程序以及根据会话策略中定义的其他设置。

除了无本地客户端访问(浏览器模式访问),也可以选择设置本地客户端来访问。不管是无客户端的还是有客户端的,我们都需要在NetScaler上做一些策略来实现我们的访问需求。以下是设置:

URL for Web-Based Email:这是用于登录到基于Web的电子邮件解决方案,如Exchange OWA。这将出现在该窗格客户端访问会话策略窗口。

Session Time-out (mins):这个定义的NetScaler在没有网络通信所等待的时间,超过这个世界就断开当前会话以释放资源。

Clientless Access:这个定义了基于SSL ×××应该启用或禁用。

Clientless Access URL Encoding:这个定义了URL内部的网址Web应用程序的文本对用户可见性是否为模糊或者清晰。

Clientless Access Persistent Cookie:这个选项是提供给需要访问某些在SharePoint功能,如打开和编辑文档是使用的。

Client Cleanup Prompt:这是用来控制客户端的显示消息的。在退出SSL ×××会话后是否提示信息。

Single Sign-on to Web Applications:这是NetScaler定义给Web应用程序做单点登录的设置。

Credential Index:这个定义了身份验证凭据转发到Web应用程序。在这里,我们可以从认证的选项中从主认证或从认证中选择进行设置。

在发布的应用程序窗格中,我们定义了以下设置请求配置文件:

Web Interface Address:定义的URL网站接收器地址。

Web Interface Portal Mode:这定义了界面的显示模式。是全屏模式还是窗口模式。

Single Sign-on Domain:这定义了当前用于单点登录的AD域。

要激活客户端访问,我们只需要设置虚拟服务器的SmartAccess和上述会话策略下为ON,即可设置客户端访问。但也有其他设置也可影响此功能。例如,如果我们添加的URL基于Web的电子邮件,用户将拥有一个电子邮件窗格让他们登录,这会通过NetScaler进行代理,并登录到他们的电子邮件。 URL编码确定URL是否应该被屏蔽,当他们浏览的Web应用程序使用户永远看不到真正的网址。持久性Cookie的使用需要一些特殊情况,如使用SharePoint。此外,加入了网络接口地址,定义单点登录允许的NetScaler到在同一个显示用户的应用程序客户端访问会话等等。

如果用户点击一个应用程序在,它会启动一个思杰接收器会话。然后我们可以在书签面板中完成任一虚拟服务器中或作为基于用户的策略的设置,将文件共享和Web应用程序等选项添加到该门户网站。请注意,当您添加一个书签,并将其绑定到用户或虚拟服务器,它会出现在门户网站的企业窗格中。用户还可以选择添加自己的书签。

当我们添加书签,我们也可以使用的NetScaler Gateway作为一个反向代理选项。如果被启用,它意味着当用户点击该书签,连接将会通过NetScaler代理,并从那里到应用程序。如果没有启用,则连接会从用户指定的地址获取。

1.13 绑定以上特性

在上面我们介绍了Citrix NetScaler Gateway的三个不同的功能。如果我们希望所有的不同功能都同时提供给在同一个的用户使用,那么我们是不是可以将这些功能都整合在一起呢?

当然可以,但是要注意的重要一点是,如果需要将这些功能都设置在同一个虚拟服务器上,那么就需要注意我们的NetScaler许可证是不是支持了。所以,在某些情况下,我们创建三个vServer是否更加有利,不是么。每一个vServer运行一个服务。

如果我们希望有一个单一的门户网站,我们希望让用户自己来选择他们所需要的一种资源,我们需要作出一些设置来达到这样的需求。设置会话策略,然后点击Client Experience客户端体验窗格。点击Advanced按钮。在菜单中,我们有一个叫做Client Choices客户端选项的选择。启用此选项,这样用户在登陆后将获得一个选项,选择自己需要什么类型的功能和资源,如同所示。

在这里所介绍的选项是依赖于什么配置在会话策略。例如,如果客户端访问没有被定义,也不会出现作为一个不错的选择。如果我们还没有进入一个网络接口地址,思杰的XenApp不会出现作为一个选项。最后,如果我们设置了虚拟服务器为基本模式,它会自动去店面服务器。我们有另一种选择是使用表达式。我们可以使用表达式过滤会根据用户代理,IP地址,等等。例如,假设我们要建立一个专门的会议政策只适用于Android设备,而默认的会话策略是应用于被连接的所有其他设备。对于Android设备,以下CLI表达声明,连接客户端必须有一个用户代理字符串,其中包含的Citrix Receiver和Android:

阿那可用于不同不同表达式列表客户端类型可以在http发现://support.citrix。COM/ proddocs/主题/接入网关-10/ ageeclg-会话策略 - 概述 - con.html。

然后,我们创建了一个绑定到包含表达式定义会话策略我们的Android设备的具体配置。然后,我们使用一般ns_true表达式应用到休息和结合了器件的其余部分的会话策略。此外,请记住Android的政策需要有一个较低的优先级比其他之一,因为ns_true适用于被连接到虚拟服务器的所有客户端,如图

下面的截图:

我们可以使用的最后一个功能是过滤的能力,根据活动目录组。例如,假设我们希望用户谁是部分高管组来访问一切在企业网络,而普通用户来访问一些网络。这种操作的方式是,当一个用户连接到网络门户,我们可以使用的NetScaler获取AD组的列表用户从Active Directory中的一员,并找到绑定的第一个策略到AD组中的一个。要注意,用户策略处理是很重要的之前,虚拟服务器和全球政策。因此,如果我们有两个会话策略,一个必将为虚拟服务器,另一个用于用户组,用户组策略将赢得

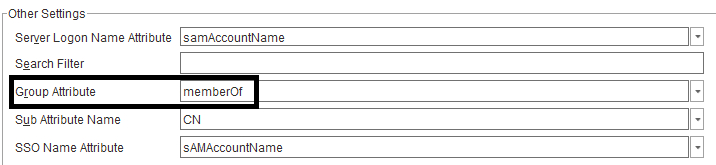

为了使用此功能,我们必须首先启用验证策略,以获得在AD组即谁正在连接的用户是其一部分的列表。这可以通过完成确保memberOf属性将被输入到认证策略中本集团属性字段。这显示在下面的截图:

之后做到这一点,我们需要进入策略管理器创建的AD组。这可以在NetScaler的网关窗格中找到。在这里,我们必须先创建一个下组AAA组。该组的名称必须与在组名在Active Directory中。现在,我们可以通过拖动启动绑定策略到组它们从可用的策略/资源窗格中的配置策略/资源窗格中。我们还可以创建显示在下面的新的自定义策略截图并相应地将它们绑定: