计算机网络:网络安全(电子邮件安全)

一、电子邮件安全风险

在QQ、微信等即时通信工具普遍流行的今天,电子邮件作为互联网中历史最悠久、使用最广泛的一种信息沟通方式,其魅力依然不减。随着电子邮件的存储功能、商务功能的不断强化,电子邮件仍将是众多个人、企业之间简便、快捷、可靠且成本低廉的现代化通信手段,不少网络用户更是将电子邮件视为存储个人资料的“网上保险柜”。然而,在企业、个人将越来越多的重要信息通过电子邮件进行传输时,病毒、木马、垃圾邮件、蠕虫、间谍软件等一系列更新、更复杂的攻击方法,使得电子邮件通信成为一种具有风险的行为。

由电子邮件报文传输的过程可知,邮件报文在从一个网络到另一个网络、从一台计算机到另一台计算机的传输过程中,都以明文方式存在。未加密的数据在网络上传输是不安全的,电子邮件所经过的物理链路上的任何节点都可以截获和更改邮件,甚至可能伪造他人的邮件。

电子邮件的安全隐患有3个方面:

1.由于电邮传送协议自身的安全隐患,例如,SMTP没有经过加密,内容可以被截获;

2.由于邮件接收客户端软件设计缺陷导致的,如Outlook存在安全隐患,存在特定编码导致病毒木马自动运行的威胁;

3.由于用户个人原因导致的安全隐患。

目前电子邮件的安全风险还涉及以下几个方面:

1.电子邮件病毒

电子邮件可以携带病毒,这是因为邮件能携带Word文档或EXE可执行文件等附件,Word文档可能携带宏病毒,EXE文件可能携带的病毒种类更多,所以附带传送二进制数据时,传送的数据中很可能会包含病毒。

2.MIME标题头中的恶意代码

在MIME标题头读入内存时不检查它们的长度,攻击者通过在附件添加恶意代码,可使邮件从接收客户端程序的缓冲区中溢出。

3.电子邮件泄密

MIME不能解决邮件盗取问题,任何有访问邮件权限的人都能阅读邮件,这就造成了电子邮件的泄密问题。

4.电子邮件炸弹

电子邮件炸弹指电子邮件的发送者,利用某些特殊的电子邮件软件,在很短时间内,连续不断地将大容量的电子邮件邮寄给同一个收信人。用户邮箱的容量一般是有限的,在这些数以千计的大容量信件面前不堪重负,最终导致资源占尽而“爆炸身亡”。

5.垃圾邮件

用户可能被迫接收不希望看到的邮件,例如某些商业广告、邮件列表、电子刊物和站点宣传等。

二、电子邮件安全措施

1.数据加密技术简介

在保证电子邮件安全方面,加密是最常用的安全措施,但加密技术并不仅仅用于保证电子邮件安全。数据加密技术通过变换和置换等各种方法将被保护信息转化成密文,然后进行密文信息的存储或传输,即使加密信息在存储或者传输过程被非授权人员所获得,也可以保证这些信息不被其识别,进而达到保护信息的目的。表5-5介绍了密码学中常用的基本术语。

表5-5 密码学名词

| 术语 |

描述 |

|---|---|

| 明文 | 可读格式的数据或消息,可为文本文件、位图等,记为M |

| 密文 | 明文经加密变换后得到的被加密的数据或不可读格式的信息,记为C |

| 密钥 | 控制加密和解密过程的指令,分为加密密钥和解密密钥 |

| 加密 | 将明文进行编码转换成密文的过程,记为E |

| 解密 | 将密文进行解码得到明文的过程,记为D |

| 加密算法 | 对明文进行加密所采用的一组规则或变换 |

| 解密算法 | 对密文进行解密所采用的一组规则或变换 |

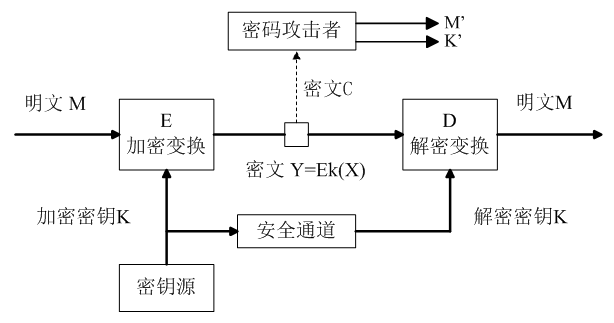

如图5-7所示,在密码系统的香农模型中,发送方通过加密密钥和加密算法E,对明文M进行加密变换,得到密文C,即C= EK(M),并将密文发送出去。接收方在收到密文C后,通过解密密钥和解密算法D将密文C解密,恢复为明文M,即D(C)=M。若在传输过程中有人试图窃取数据,则只能得到无法理解的密文C,进而对信息起到保密作用。

图5-7香农模型

2.加密技术主要分为对称加密和非对称加密技术两类。

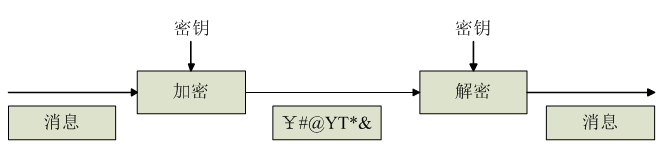

1)对称密码体制

如图5-8所示,在对称密码体制中,所使用的加密密钥和解密密钥是相同的,或者可简单地相互推导出来,这就是对称密码体制的基本特征:数据加密和解密均使用同一密钥。在算法公开的前提下,所有秘密都在密钥中,密钥本身应通过另外的秘密信道传递。

图5-8对称密码机制

对称密码体制的保密性主要取决于密钥的安全性,必须通过安全可靠的途径将密钥送至接收方。将密钥安全可靠地分配给通信对方的解决方案统称为密钥管理,包括密钥产生、分配、存储、销毁等多种功能,是影响加密系统安全的关键因素。

对称密码体制的优点包括加解密处理速度快、保密度高等,缺点在于随着网络规模扩大,密钥管理成为一个难点,无法解决信息确认问题,也缺乏自动检测密钥泄露的能力。

在表5-6中对常用的对称密钥密码算法及其性能进行了对比。

表5-6 对称密钥密码算法及其性能对比

| 名称 |

密钥位数 |

运算速度 |

安全性 |

改进措施 |

应用场合 |

|---|---|---|---|---|---|

| DES | 40~56位 | 一般 | 完全依赖于密钥,易受穷举攻击 | 双重、三重DES | 适用于硬件实现 |

| IDEA | 128位 | 较慢 | 军事级,可抗差值分析和相关分析 | 加长字长为32位、密钥为256位,采用232+1模乘 | 适用于ASIC设计 |

| Blowfish | 256~448位 | 最快 | 军事级,可通过改变密钥长度调整安全性 | — | 适合固定密钥场合,不适合常换密钥场合 |

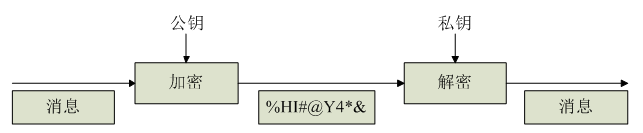

2)公钥密码体制

在公钥密码体制之前,所有的密码算法的实现都基于替代与置换两种基本方法。不同于对称密码加密方法,公钥密码机制基于数学函数而不是替代与置换,它同时使用两个不同的密钥,即公钥和私钥。当公钥用于加密时,解密需使用私钥,故公钥密码技术也称为非对称密码技术,其加解密流程如图5-9所示。公钥密码体制的基本原理是,如果发信方想发送只有收信方才能解密的加密信息,发信方必须首先知道收信方的公钥,然后利用收信方的公钥加密原文;收信方在接收到加密密文后,使用自己的私钥才能解密密文。

图5-9公钥密码机制

非对称密钥密码算法的优点是可以公开加密密钥,适应网络的开放性要求,且仅需保密解密密钥,所以密钥管理问题比较简单。同时,非对称密钥密码算法可用于数字签名。非对称密钥密码算法的缺点在于算法一般比较复杂,加密解密时速度较慢。

在实际网络中的加密多采用非对称密钥密码算法和对称密钥密码算法相结合的混合加密机制,即对数据加解密时采用对称密钥密码算法,对称密钥本身则采用非对称密钥密码算法进行加密。这样既解决了密钥管理的困难,又解决了加解密速度的问题。

表5-7对常用的非对称密钥密码算法及性能进行了对比。

表5-7 非对称密钥密码算法及其性能对比

| 名称 |

运算速度 |

安全性 |

改进措施 |

应用场合 |

|---|---|---|---|---|

| RSA | 很慢 | 完全依赖于大数分解,产生密钥麻烦,n至少600位以上 | 改用2048位长度的密钥 | 只用于少量数据加密 |

| Blowfish | 最快 | 相当于分解大整数,在选择明文攻击下不安全 | 用M3代替M2 | 可用于签名系统 |

| DSA | 很慢 | 基于整数有限域离散对数难题。安全性与RSA相近 | 密钥加长到512~1024中可被64除尽的数 | 可用于数字签名、电子邮件、电子转账等认证系统中 |