记录一次帝国CMS模板被木马入侵后清理的过程,其他CMS类似【大佬勿喷】

最近朋友的一个网站被挂了黑链,被叫去做技术支持= =!

简单介绍一下具体情况:

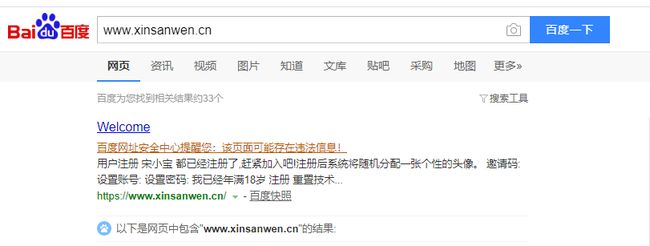

访问网站:www.xinsanwen.cn显示的是黑链地址,通过审查元素可以清晰的看到这些被加密过的文件。如果你看不懂这些符号没关系,我们可以通过JS机密基本看到一些信息。

可能很多小伙伴没办法审查元素,因为你一打开网址就跳转走了,不要慌,知道君教你们一个简单的办法。【其他网站类似】

1、先随便打开一个网址:我一般打开百度,鼠标右键查看源码,然后把我们的域名复制过去就可以看到网站的html了。

2、把html中的快照劫持代码清除,【像这种代码,一般存在模板中】

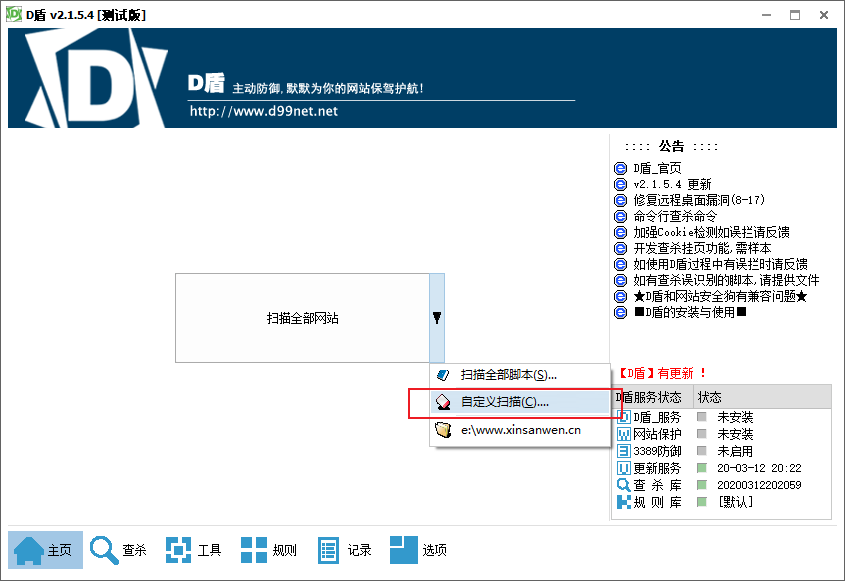

有小伙伴可能觉得把这个删除就OK了,那你就打错特错,删除这里只是第一步,你还得继续找到核心的木马文件,这种后门文件可能是一个,也可能是N个,在不借助外来工具的情况下,我们就需要一步步一个个文件夹去查看。当然如果你有其他工具配合使用当然更好。我一般使用D盾,如果是像织梦这样的文件比较少的我会直接找,但是今天我朋友这个是帝国的,文件稍微有点多,一个个找太费时间了,所以选择D盾。

3、将网站源码下载到本地的一个文件夹内。放哪都无所谓,一会好找就行。

4、下载D盾,并解压,打开。

5、自定义扫描(选中我们刚刚下载的源码)

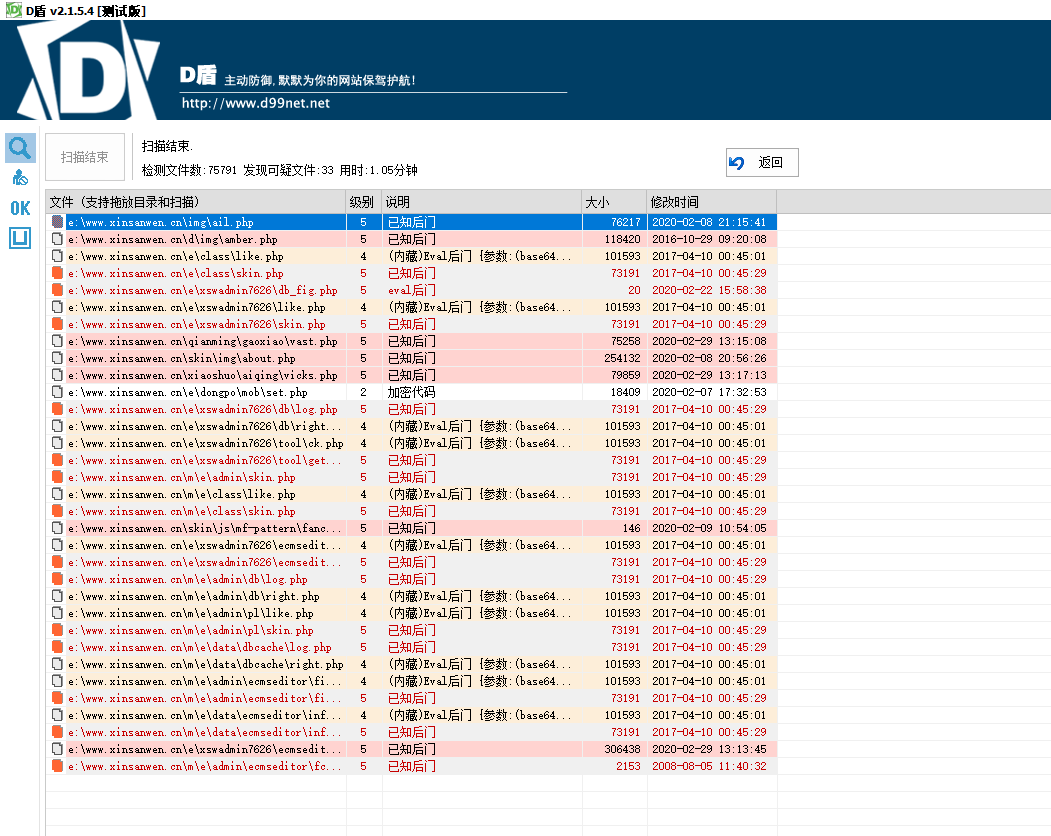

6、细观察这个图,上面第一列是木马文件的路径,级别越高,危害越大。后面有说明。

对于已知后门,直接删除

对于不确定的,我们可以拿帝国CMS源程序比对。

删除完毕。

7、将本地文件打包上传会网站。

8、清除模板中的快照劫持代码

这个文件夹下面,大家自行检查。里面如果有被放的代码,可以直接清除或是拿原来的模板覆盖。

对了,最后一步差点忘记了,记得去各个搜索引擎提交更新快照。怎么更新快照这边就不继续延展了,后面有时间再继续。

以上就是网站入侵后清除木马方法。下面讲下清除木马后或是未挂马之前防范方法。

(1)建议修改后台路径,将e/admin修改成任意一个你喜欢的名字。

(2)修改默认用户名和密码

(3)删除e/install等不用文件夹

(3)网上下载的程序或者模板建议先好好检查下

(4)不要被免费的外壳所蒙蔽

(5)平时多总结经验,这样才能防范于未然

以上,如果不更新的话,知道就建议可以将网站权限设为只读!更安全!

原文链接:https://blog.ccswust.org/14599.html